mercredi, 03 juillet 2013

Tempora et Prism

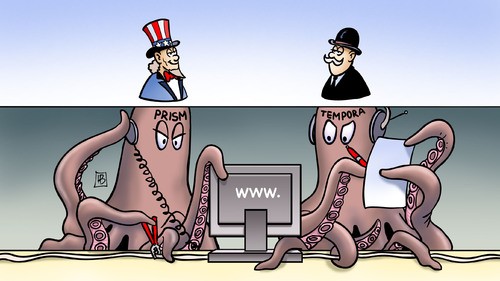

Tempora et Prism

Ex: http://www.huyghe.fr

00:05 Publié dans Actualité, Affaires européennes | Lien permanent | Commentaires (0) | Tags : services secrets, politique internationale, services secrets américains, services secrets britanniques, tempora, prism, états-unis, espionnage, europe, affaires européennes |  |

|  del.icio.us |

del.icio.us |  |

|  Digg |

Digg | ![]() Facebook

Facebook

jeudi, 27 juin 2013

Britisches Abhörprogramm empört deutsche Politiker

Britisches Abhörprogramm empört deutsche Politiker

Sicherheitsprotokolle: Millionen E-Mails wurden abgefangen

BERLIN. Das britische Abhörprogramm „Tempora“ ist in Deutschland auf scharfe Kritik gestoßen. „Das massenhafte Ausspähen von Deutschen ist durch nichts gerechtfertigt“, sagte der innenpolitische Sprecher Michael Hartmann. Nach Angaben des Guardian hat der britische Geheimdienst seit eineinhalb Jahren Millionen E-Mails und Telefonate überwacht, die über transatlantische Glasfaserkabel verschickt wurden.

Zudem teilten die Briten die gewonnenen Informationen mit dem amerikanischen Geheimdienst NSA, der in den vergangenen Tagen wegen einem ähnlichen Spitzelprogramm in die Kritik geraten war. Die Bundesregierung erklärte, sie nehme den Zeitungsbericht „sehr ernst“ und werde „zum gegebenen Zeitpunkt“ Stellung dazu beziehen.

„Krise des Rechtsstaates“

Auch der innenpolitische Sprecher der Grünen-Bundestagsfraktion, Konstantin Notz, griff die Maßnahmen scharf an: „Wir befinden uns an der Schwelle zu wohlmeinend autoritären Demokratien westlicher Prägung. Unser Rechtsstaat ist durch diese Entwicklung ernsthaft bedroht.“ Er sprach von einer „Krise des Rechtsstaates“.

Der stellvertretende Unionsfraktionschef im Bundestag, Michael Kretschmer (CDU), warnte, das Internet dürfe kein „rechtsfreier Raum für die Geheimdienste“ werden. „Wir Deutsche reiben uns verwundert die Augen, welche Handlungsmacht andere Demokratien ihren Geheimdiensten ermöglichen.“

600 Millionen überwachte Telefonate am Tag

Insgesamt wurden nach Angaben der britischen Zeitung bisher täglich 600 Millionen „telefonische Ereignisse“ überwacht. Hinzu kommen Millionen E-Mails und Einträge in den sozialen Netzwerken. Die privaten Daten der Internetnutzer sollen 30 Tage gespeichert worden seien. Zugriff auf die Daten hatten offenbar etwa 850.000 amerikanische und britische Geheimdienstmitarbeiter und Staatsangestellte sowie externe „Spezialisten“.

Die Informationen über die Überwachungsmaßnahmen stammen von dem amerikanischen IT-Spezialisten Edward Snowden, der bereits das US-Spitzelprogramm „Prism“ enttarnt hatte. Snowden befindet sich seitdem auf der Flucht vor den US-Behörden. Mittlerweile ist er von Hongkong aus nach Moskau weitergereist und hat Asyl in Ecuador beantragt. (ho)

00:05 Publié dans Actualité, Affaires européennes | Lien permanent | Commentaires (0) | Tags : politique internationale, prism, tempora, services secrets, services secrets américains, services secrets britanniques, europe, actualité, affaires européennes, allemagne, espionnage, écoute téléphonique |  |

|  del.icio.us |

del.icio.us |  |

|  Digg |

Digg | ![]() Facebook

Facebook