Londres a piraté pour Washington les données de Belgacom, opérateur des institutions européennes, au risque de saborder le réseau. Un véritable acte de guerre.

Par Guerric Poncet

En poursuivant votre navigation sur ce site, vous acceptez l'utilisation de cookies. Ces derniers assurent le bon fonctionnement de nos services. En savoir plus.

Stratégies de gouvernance britanniques: sectes religieuses

Leonid Savin

Source: https://www.geopolitika.ru/article/britanskie-strategii-upravleniya-religioznye-sekty

La Grande-Bretagne a une longue histoire de création de réseaux d'agents secrets, de subversion d'autres pays et de création de mouvements par procuration. La religion y joue un rôle non négligeable, car Londres doit tenir compte de l'identité religieuse des communautés et des peuples où elle mène ses opérations d'influence.

En Angleterre même, il existe de nombreuses sectes qui interprètent la Bible et les enseignements chrétiens à leur manière. C'est ainsi que sont apparus les Seekers (chercheurs), les Diggers (creuseurs), les Ranters (bavards), les Quakers (trembleurs), les Brownistes (d'après le nom du fondateur Robert Browne) qui se sont transformés en Indépendants, et d'autres encore. Certaines de ces sectes n'ont pas duré longtemps, d'autres se sont répandues sur le continent et aux États-Unis, donnant naissance à des courants encore plus étranges. Souvent en Angleterre même, elles ont provoqué des troubles sociaux, et, de même, plus tard, dans d'autres pays.

À cela s'ajoutent toutes sortes de sociétés secrètes et de fraternités, qui regroupent des représentants de l'aristocratie et de la bourgeoisie locales. Mais c'est une chose quand tout ce mélange ardent bout dans son propre jus, et c'en est une autre quand des idées similaires se répandent dans d'autres pays et d'autres cultures. Comme le montre l'histoire, la Grande-Bretagne a été directement impliquée dans la projection de ces concepts dans l'environnement extérieur, généralement avec des intérêts géopolitiques particuliers. Prenons les exemples les plus marquants et les plus connus.

L'empreinte britannique en Palestine

Au XVIe siècle est né en Grande-Bretagne l'israélisme britannique (ou l'anglo-israélisme), un ensemble de croyances pseudo-historiques et quasi religieuses selon lesquelles les Britanniques ne sont autres que les héritiers des dix tribus perdues de l'ancien Israël. Le roi Jacques VI de la dynastie des Stuart croyait lui-même qu'il était le roi d'Israël. L'avocat et député anglais John Sadler, qui était également le secrétaire privé d'Oliver Cromwell, avait des opinions similaires, bien qu'il les ait combinées avec les idées du millénarisme [i]. En 1649, il publie The Rights of the Kingdom, où il justifie la généalogie israélite des Britanniques [ii].

Des théories similaires ont continué à être développées aux XVIIIe et XIXe siècles, où ont été introduits des éléments d'archéologie, de linguistique et divers courants occultes en vogue à l'époque (pyramides, numérologie liée à la Kabbale, etc.).

Il convient de noter que l'israélisme britannique a influencé la théorie raciale et a, en partie, servi de justification aux protestants des États-Unis pour l'idéologie de la "destinée manifeste" au XIXe siècle [iii]. D'autre part, il a eu une influence significative sur les pentecôtistes et les mormons aux États-Unis dans la seconde moitié du XIXe siècle [iv].

En 1919, la Fédération mondiale britannico-israélienne a même été créée à Londres, et elle existe encore aujourd'hui. Il convient de rappeler que la Grande-Bretagne a été à l'origine de l'idée de créer un État-nation d'Israël - la déclaration Balfour (une lettre du ministre des affaires étrangères Arthur Balfour à Lord Walter Rothschild) date de 1917, et plus tard, ce concept a été soutenu par la France, l'Italie et les États-Unis et a constitué la base du mandat britannique approuvé par la Société des Nations. C'est donc de la Grande-Bretagne que sont venues les impulsions qui ont finalement conduit au long conflit israélo-palestinien.

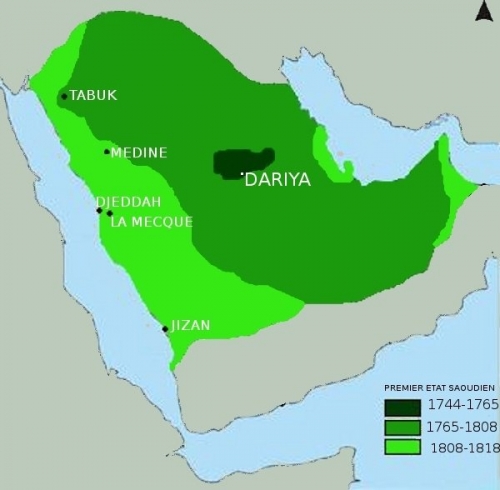

L'agitation dans la péninsule arabique

Le wahhabisme est né au milieu du XVIIIe siècle dans un village situé dans la région centrale de la péninsule arabique, le Nejd. Il porte le nom de son fondateur, Mohammad Ibn Abdul-Wahhab (1703-1792). Cependant, les Britanniques ont été directement impliqués dans l'émergence et l'épanouissement du wahhabisme à l'époque moderne.

Alors qu'il se trouvait à Bassorah, le jeune Ibn Abdul-Wahhab est tombé sous l'influence et le contrôle d'un espion britannique sous couverture, surnommé Hempher. Il fait partie des nombreux agents envoyés par Londres dans les pays musulmans pour déstabiliser l'Empire ottoman et créer des conflits entre les musulmans. Hempher, qui se fait passer pour un musulman, se fait aussi appeler "Mohammed" et noue une étroite amitié avec Ibn Abdul-Wahhab, lui offrant régulièrement de l'argent et des cadeaux. Il l'a convaincu que de nombreux musulmans devaient être tués parce qu'ils avaient violé les principes fondamentaux de l'islam en devenant des "hérétiques" et des "polythéistes". Lors de l'une des séances de lavage de cerveau, Hempher a déclaré avoir fait un rêve dans lequel le prophète Mahomet "embrassait" Ibn Abdul-Wahhab entre les deux yeux, lui disait qu'il était "le plus grand" et lui demandait de devenir son "adjoint" pour sauver l'islam des "hérésies" et des "superstitions". Croyant en sa vocation, Ibn Abdul-Wahhab commence à essayer de prêcher ces idées à Uyayn, mais il est expulsé. Il part alors prêcher dans d'autres villages et est rejoint par Hempher et d'autres espions britanniques infiltrés [v].

Les agents britanniques parviennent à persuader le cheikh Diri, Mohammad al-Saud, de soutenir Abdul-Wahhab. En 1744, al-Saud unit ses forces à celles d'Ibn Abdul-Wahhab dans une alliance politique, religieuse et matrimoniale. Ensuite, une petite armée de Bédouins est créée, qui terrorise la péninsule arabique et fait des raids jusqu'à Damas et Kerbela (où ils profanent la tombe du martyr Hussein bin Ali). En 1818, l'armée égyptienne du calife Mahmoud II anéantit le clan wahhabite, mais ses partisans échafaudent des plans de vengeance et voient en la Grande-Bretagne un allié.

Au début du XXe siècle, l'Empire ottoman s'effondre et les Britanniques soutiennent le nouvel imam wahhabite Abdulaziz. Le clan régnant des Sharif, descendants directs du prophète Mahomet, est alors expulsé du Hedjaz et des expéditions punitives sont menées à La Mecque et à Médine. La guerre civile dans la péninsule arabique, qui a fait rage pendant trente ans, a coûté la vie à plus de 400.000 Arabes.

Expériences en Inde

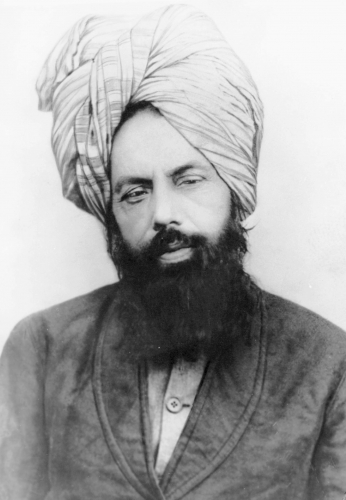

Une autre secte a été fondée à Qadian (Pendjab), dans l'Inde occupée par les Britanniques, en 1889, par Mirza Ghulam Ahmad, qui prétendait être le Mahdi (personnage attendu par certains musulmans à la fin du monde), un messie chrétien, une incarnation du dieu hindou Krishna et le second avènement (buruz) de Mahomet. La doctrine de cette secte est assez éclectique: par exemple, les adeptes sont amenés à croire que le Christ s'est rendu en Inde, où il a vécu jusqu'à 120 ans.

Aucune information officielle n'indique que les Britanniques auraient été à l'origine de la création de cette communauté. Cependant, c'est tout à fait possible, étant donné leur modus operandi depuis le début de la conquête du sous-continent indien, lorsqu'ils ont monté les dirigeants locaux les uns contre les autres et soutenu ceux qu'ils considéraient comme des exécutants fiables de leurs desseins, quelles que soient leurs opinions religieuses [vi]. Dans cette optique, les Britanniques sont au moins indirectement impliqués dans l'émergence de l'Ahmadiyya. Fait révélateur, la communauté musulmane Ahmadiyya s'est établie en Grande-Bretagne dès 1913 et a construit sa propre mosquée en 1926 [vii].

Au Pakistan, leurs activités sont interdites car ils ne sont pas officiellement considérés comme des musulmans en raison de leurs enseignements étranges.

Dans l'ensemble, il convient de rappeler que la présence britannique a joué un rôle négatif dans le destin futur des peuples de l'Hindoustan. Elle a conduit à la partition en 1947 entre l'Inde et le Pakistan selon des critères religieux, avec tous les conflits qui en ont découlé, y compris le différend actuel sur le Cachemire.

Incitation à l'hostilité entre musulmans

Le mouvement sectaire le plus récent associé à Londres est le "chiisme britannique", dirigé par les chefs religieux Mujtaba Shirazi et Yasir al-Habbib (photos ci-dessous). Apparemment, ce mouvement a été créé pour discréditer le chiisme en tant que tel - avec un regard sur l'Iran, le Liban et l'Irak, puisque ce sont les pays où vivent la plupart des adeptes du chiisme et où se trouvent de nombreux sanctuaires.

Les "chiites" britanniques considèrent les non-chiites comme des "idolâtres" et insultent régulièrement divers prédicateurs musulmans. Shirazi a même émis une fatwa selon laquelle les sunnites devaient être tués.

Selon le guide suprême iranien, l'imam Ali Khamenei, "des individus comme Shirazi et al-Habbib sont à la disposition de l'agence de renseignement britannique MI6 et sont utilisés pour fomenter des guerres sectaires". En janvier 2015, le gouvernement iranien a fermé les bureaux de dix-sept "chaînes de télévision chiites" diffusant par satellite au motif qu'elles incitaient à la discorde entre musulmans sunnites et chiites. En outre, le 4 juin 2016, l'Iran a de nouveau prêché sur la nécessité de combattre le chiisme britannique"[viii].

Bien entendu, les États-Unis utilisent également des techniques de gouvernance religieuse à des fins politiques. Outre les indices de liberté religieuse qui identifient les pays "autoritaires", le Conseil œcuménique des Églises a également un programme politique clair, et le lobby protestant influence les décisions du Congrès, du département d'État et de la Maison Blanche. La scission de l'Église en Ukraine et la création d'un organisme appelé PCU avec l'aide du patriarche Bartholomée, qui est directement lié à des agents américains, est une autre confirmation des pratiques anglo-saxonnes du principe assez ancien de "diviser pour mieux régner".

Notes de bas de page :

i - books.google.ru

ii - quod.lib.umich.edu

iii - books.google.ru

iv - scholarlypublishingcollective.org

v - www.ummah.net

vi - americalisten.com

vii - ahmadiyyauk.org

viii - katehon.com

22:23 Publié dans Actualité | Lien permanent | Commentaires (0) | Tags : services secrets, services secrets britanniques, chiisme, sunnisme, wahhabisme |  |

|  del.icio.us |

del.icio.us |  |

|  Digg |

Digg | ![]() Facebook

Facebook

Projets et institutions britanniques intervenant dans les affaires d'autres États

Leonid Savin

Source: https://www.geopolitika.ru/es/article/proyectos-e-instituciones-britanicas-que-intervienen-en-los-asuntos-de-otros-estados

Le Royaume-Uni de Grande-Bretagne et d'Irlande du Nord mérite une attention particulière et des recherches approfondies sur l'organisation et l'exécution d'opérations psychologiques et l'utilisation de technologies de manipulation, car il possède une longue et considérable expérience dans la réalisation de telles actions dans les régions les plus dissemblables du monde.

Cela remonte à l'époque où Londres possédait de nombreuses colonies dans le monde entier et un groupe considérable d'experts en sabotage politique, en diversion, en création de réseaux d'agents de renseignement et de spécialistes de la guerre de l'information. Sur la base d'études de cas, ils ont créé une vaste archive de scénarios qui ont finalement été adaptés et élargis pour répondre aux besoins actuels en fonction des nouvelles technologies d'espionnage, de localisation et de communication.

Il convient de mentionner ici que le terme spin, qui signifie dans ce cas "déformation" et se traduit par la déformation des faits, a été utilisé pour expliquer l'activité des politiciens britanniques lorsqu'ils se sont attelés à la tâche de construire de fausses informations pour justifier l'implication de Londres dans l'occupation de l'Irak en 2003.

Dans ce document, nous nous limiterons à quelques organisations et donnerons des exemples de leur fonctionnement au cours des dernières années, ce qui n'est pas compliqué, car les données des sources ouvertes sont si abondantes qu'elles peuvent être compilées dans de volumineuses archives.

L'un des projets britanniques de manipulation de la conscience humaine, qui compte parmi les plus sinistres, est le "Tavistock Institute". Au départ, il s'agissait d'une clinique où l'on étudiait le syndrome de stress post-traumatique pendant la Première Guerre mondiale, mais à partir de 1922, ils ont commencé à mener des recherches sur la guerre psychologique et au lieu d'aider les soldats blessés, ils ont étudié leurs réactions et enregistré les moments critiques de leur comportement.

Pour cette organisation, un groupe de psychologues prestigieux a travaillé comme ingénieurs sociaux, notamment Freud, Jung, Adler, Melanie Klein, Wilfred Bion, Edward Bernays, Eric Trist, A.C. Rice, Eric Miller, Aldous Huxley et R. D. Laing, parmi beaucoup d'autres.

Les développements de Jung, par exemple, ont été utilisés pour "remythologiser" et "spiritualiser" la société, en utilisant les mêmes d'"espoir" et de "changement" comme une sorte de drogue new age.

Il convient également de noter qu'en 1945, Kurt Levine (photo) a quitté Tavistock pour rejoindre le Massachusetts Institute of Technology (MIT) afin de créer un centre de recherche sur la dynamique de groupe. Aux États-Unis aujourd'hui, Levine est considéré comme le fondateur de la "psychologie sociale".

En 1948, ce centre a quitté le MIT pour s'installer à l'Université du Michigan, où il est devenu un Institut de recherche sociale, et a continué à mener des expériences psychosociales et à utiliser la psychologie de masse. À cette époque, la clinique Tavistock d'origine était devenue partie intégrante du Service national de santé britannique.

En 1947, le Tavistock Institute a été enregistré à Londres en tant qu'organisme de bienfaisance et a commencé à développer et à diffuser des modèles interdisciplinaires de relations de groupe et des formations en gestion, administration et politique sociale.

Promouvant la créativité et la politique organisationnelle, Tavistock est resté une organisation de renseignement influente associée au MI6, à la CIA, aux scientifiques allemands du Paperclip, à la Fondation Rockefeller et à d'autres structures similaires.

La relation avec les communications interpersonnelles et de groupe est restée son objet d'étude fondamental, comme le fondateur de la clinique Tavistock lui-même, John Rawlings Rees (photo), l'a exprimé en déclarant : "...la vie publique, la politique et l'industrie doivent être au centre de notre sphère d'influence (...) si nous devons infiltrer les activités professionnelles et sociales des autres, je pense que nous devons imiter les totalitaires et organiser une activité de cinquième colonne ! Nous devons faire en sorte que cette idée guide toutes les activités avec l'enseignement dans tous les domaines de la nation (...), pour cela nous avons lancé une attaque pour contrôler un certain nombre de professions. Les deux plus faciles sont, naturellement, la profession d'enseignant et l'Église ; les deux plus difficiles sont la jurisprudence et la médecine...".

La relation avec les communications interpersonnelles et de groupe est restée son objet d'étude fondamental, comme le fondateur de la clinique Tavistock lui-même, John Rawlings Rees (photo), l'a exprimé en déclarant : "...la vie publique, la politique et l'industrie doivent être au centre de notre sphère d'influence (...) si nous devons infiltrer les activités professionnelles et sociales des autres, je pense que nous devons imiter les totalitaires et organiser une activité de cinquième colonne ! Nous devons faire en sorte que cette idée guide toutes les activités avec l'enseignement dans tous les domaines de la nation (...), pour cela nous avons lancé une attaque pour contrôler un certain nombre de professions. Les deux plus faciles sont, naturellement, la profession d'enseignant et l'Église ; les deux plus difficiles sont la jurisprudence et la médecine...".

Il faut noter que Rees, ainsi qu'un autre employé de la clinique elle-même, Henry Dix, ont rendu visite à Rudolph Hess à plusieurs reprises dans une prison secrète après son débarquement et sa capture en Ecosse.

Un exemple actuel de manipulation et d'utilisation des méthodes d'influence de Tavistock est l'annonce de la cinquième conférence caribéenne sur les relations de groupe, "Organisations, cultures, frontières : explorer un nouveau leadership dans un monde en réseau", prévue pour novembre 2022, qui est annoncée comme "...un espace pour explorer comment nos cultures, nos organisations et les frontières que nous avons créées peuvent être adaptées pour promouvoir le leadership visionnaire essentiel à ces relations en réseau...".

Bien que le site du Tavistock Institute semble un peu différent des autres centres éducatifs occidentaux, il faut garder à l'esprit sa riche expérience passée. Toutes les informations ne sont pas accessibles au public. Il est connu que les méthodes de propagande du féminisme, de l'homosexualité, de la consommation de drogues, etc., ont également été scrupuleusement élaborées par l'institut lui-même et que les organisations de ce type occupent leurs propres niches dans le domaine de la politique, de l'économie et des relations internationales.

La promotion du libéralisme économique, par exemple, a été réalisée par le Centre for Policy Studies, qui est souvent considéré comme un lobby (politique).

Le Centre de politique étrangère, fondé en 1998 par Robin Cook (photo), alors ministre des Affaires étrangères, se concentre sur les questions de stratification sociale, de sectarisme politique et de contradictions dans diverses sociétés.

Le Centre de politique étrangère, fondé en 1998 par Robin Cook (photo), alors ministre des Affaires étrangères, se concentre sur les questions de stratification sociale, de sectarisme politique et de contradictions dans diverses sociétés.

À première vue, elle peut sembler s'intéresser à l'identification des problèmes et à leur résolution. Mais en analysant attentivement ses publications, il apparaît que ses analystes recherchent délibérément les vulnérabilités des autres pays afin de les manipuler d'une manière ou d'une autre à leur avantage. Une série importante de rapports et de publications sur le site web du centre sont en langues russe et kirghize.

La Fabian Society est la plus ancienne organisation maçonnique encore active qui se reconnaît comme un groupe de réflexion. Politiquement, les Fabiens appartiennent au spectre de la "gauche". La London School of Economics et le magazine New Statesman sont leurs créations.

Ce magazine est connu pour sa russophobie, comme en témoigne un article paru le 25 juillet 2022, qui affirme que "...la Russie utilise des images émouvantes d'enfants pour légitimer sa guerre contre l'Ukraine et oriente la désinformation vers les enfants eux-mêmes...". Les auteurs collectent soigneusement toutes les données sur les événements qui se déroulent en Russie en rapport avec l'éducation patriotique et construisent des infographies pour justifier en quelque sorte leurs fantasmes.

On sait beaucoup de choses sur l'école d'économie de Londres (notamment le fait qu'elle est la fondatrice de l'université nationale "High School of Economics"), mais il convient d'ajouter qu'elle est également engagée dans la promotion de la sodomie.

La Henry Jackson Society est une autre entité qui promeut les idées de la démocratie libérale et soutient des institutions telles que l'OTAN. Elle dispose de son propre centre de médias et de son propre département de recherche, qui se consacre à la diffusion de la propagande et à la promotion de textes pseudo-scientifiques fantaisistes.

Dans l'une de ses récentes publications, elle donne toute une explication sur: "...comment la Russie mène une guerre hybride contre la Grande-Bretagne..." et dans une autre de ses sections, on peut trouver une sélection de fake news typiques, la plupart consacrées à la Russie.

Il existe également des projets internationaux mis en place par la Grande-Bretagne, par exemple la Pilgrims Society, organisée en 1902 pour renforcer les liens britannico-américains. Plus récemment, elle comptait parmi ses affidés Margaret Thatcher, Henry Kissinger, Caspar Weinberger, Paul Volcker, George Schultz et d'autres politiciens célèbres des deux pays. Les conspirateurs estiment que c'est ce partenariat qui a jeté les bases de l'État profond aux États-Unis et qui, en outre, a pu transformer l'impérialisme britannique classique en une hégémonie mondiale des entreprises.

Cependant, il n'est pas nécessaire de se livrer à des théories du complot, car ces structures et lobbies sont constamment entendus et exposés par des médias indépendants ou concurrents. Dans les recherches sur le lobbying des entreprises et son implication dans la déformation des faits, on peut trouver de nombreux dossiers sur la façon dont les magnats éliminent toutes sortes d'obstacles sur leur chemin, généralement par des méthodes et des procédures non démocratiques.

On peut également voir comment certains "intouchables" au sein du gouvernement peuvent facilement mettre un terme aux enquêtes policières sur le crime organisé, les liens corrompus avec les francs-maçons, les assassinats politiques et les transactions frauduleuses, ainsi que camoufler les contacts des fonctionnaires avec les entrepreneurs et les groupes criminels.

De même, si nous prenons des individus isolés, nous pouvons constater l'importance, parmi les Britanniques, de l'activité déstabilisatrice de Sir Anthony Moncton, qui a travaillé pour les services de renseignement et le département diplomatique de la Grande-Bretagne, et qui a créé en 2015 le groupe de consultants "ViennEast".

Il existe peu d'informations à son sujet, comparé à ce que l'on sait de certains politiciens célèbres ou d'autres personnages peu recommandables qui vont d'un scandale à l'autre. Mais c'est lui qui développe la stratégie de décomposition sociale à travers les festivals de musique et la création de repaires sous forme de boîtes de nuit.

En Serbie, en particulier, pendant son service diplomatique, il a promu le lancement d'un festival annuel de trance et de musique électronique "Exit" à Novi Sad (Voïvodine), qui, plus que la musique, a promu dès le début les idées de "démocratie et de liberté". Maintenant, "Exit" est connu comme un lieu de propagande et de distribution de drogue. La publicité du festival a été activement reprise par les médias britanniques, et après un certain temps, "Exit" a commencé à en organiser dans d'autres pays des Balkans et dans d'autres villes de Serbie. En d'autres termes, le modèle d'exécution a commencé à être reproduit ailleurs, sapant délibérément les valeurs traditionnelles et un mode de vie sain.

Maintenant, Moncton pousse l'agenda géopolitique des atlantistes en Europe continentale. En même temps, il est membre du noyau européen traitant de la communication stratégique, des relations gouvernementales et de la géopolitique.

Si l'on se penche directement sur les projets du gouvernement de Londres liés à la manipulation de l'information, il convient de noter que le gouvernement britannique a récemment investi plus de 82 millions de livres sterling dans des projets médiatiques dans une vingtaine de pays d'Europe de l'Est et d'Asie centrale. Ce financement a été géré par le Fonds intergouvernemental pour les conflits, la stabilité et la sécurité (CSSF), dont l'objectif déclaré est de "...prévenir l'instabilité et les conflits qui menacent les intérêts du Royaume-Uni...".

Parmi ses objectifs figurait la réalisation d'un projet ouvertement anti-russe, le soi-disant "Programme de lutte contre la désinformation et de développement des médias de masse". Ce programme est disposé sur toute la longueur de la frontière occidentale de la Russie, des pays baltes à l'Europe centrale et orientale, bien qu'il ne soit pas mentionné dans ses documents politiques qu'il est dirigé contre un pays spécifique.

Le projet a débuté en 2016 et s'appelait à l'origine "Langue russe". Mais il ressort clairement de ses propres documents que le Royaume-Uni "travaille avec un certain nombre de partenaires pour améliorer la qualité des médias d'État et indépendants en langue russe". Plus tard, d'autres médias dans différentes langues ont été inclus.

Le soutien aux bénéficiaires comprenait un "mentorat avec les médias britanniques", des "conseils en programmation" et une "coproduction financée". Le programme était géré par le ministère britannique des Affaires étrangères, mais ce dernier a refusé de fournir toute information suite aux demandes officielles.

Toutefois, des documents publiés appartenant au ministère britannique des Affaires étrangères signalent l'existence de relations entre plusieurs organisations non gouvernementales et des citoyens russes avec de telles fondations britanniques et indiquent les montants alloués aux différents projets.

Pour un certain nombre d'entre eux, les exécutants comprennent à la fois des structures britanniques telles que le Royal Institute of United Services et Chattam House, ainsi que d'autres organisations étrangères, comme le European Leadership Network, qui a dirigé le projet sur les relations Russie-OTAN.

Il s'agit d'un projet qui ressemble à un tonneau à double fond, c'est-à-dire qu'il sert d'une part au recrutement d'agents pour mener certaines actions à l'intérieur de la Russie, et d'autre part au recrutement en Russie de professionnels compétents pour le marché du travail britannique, c'est-à-dire à la fuite des cerveaux.

En 2021, une série de documents a été divulguée, montrant l'implication de Reuters et de la BBC dans des programmes secrets du ministère britannique des Affaires étrangères visant à "changer les attitudes" et à "affaiblir l'influence de l'État russe".

Au départ, le Foreign Office et le Foreign & Commonwealth Office (FCO) du Royaume-Uni ont parrainé Reuters et la BBC pour réaliser une série de programmes secrets visant à promouvoir un changement de régime en Russie et à saper le gouvernement constitutionnel.

Les documents divulgués montrent que la Fondation Thomson, Reuters et BBC Media Action se sont engagés dans une guerre de l'information secrète visant à contrer la Russie. Travaillant par le biais d'un département fantôme au sein du FCO britannique, connu sous le nom de Counter Disinformation & Media Development (CDMD). Tous ces médias ont agi en collaboration avec un groupe d'agents de renseignement au sein d'une organisation secrète connue sous le nom de "Consortium".

Par le biais de programmes de formation pour les journalistes russes supervisés par Reuters, le ministère britannique des Affaires étrangères a cherché à provoquer un "changement d'attitude des participants", cherchant à construire une "opinion positive" dans leur "perception du Royaume-Uni".

Les entrepreneurs des services secrets britanniques qui supervisaient l'opération, sous le nom commun de Zinc Network, se sont vantés d'avoir établi un "réseau de youtubers en Russie et en Asie centrale", tout en "s'arrangeant pour que les participants reçoivent des paiements internationaux sans avoir l'air de les recevoir de sources de financement étrangères". Il était également envisagé de créer une capacité à "activer une gamme de matériels" pour soutenir les manifestations antigouvernementales à l'intérieur de la Russie. En d'autres termes, l'objectif était de créer des cellules dormantes à activer en cas de besoin.

Un autre projet-cadre est l'"Initiative pour l'intégrité", qui présente un réseau international de politiciens, de journalistes, de scientifiques, de chercheurs et d'officiers des forces armées qui ont été impliqués dans des campagnes de propagande très suspectes et souvent secrètes financées par le ministère britannique des Affaires étrangères et du Commonwealth (FCO), l'OTAN, Facebook et les structures de sécurité nationale.

L'un des documents le qualifie de "réseau de réseaux" et il est supervisé par un groupe d'experts britanniques associés à une entité initialement largement inconnue, l'Institute for Statecraft, qui est enregistrée en Écosse. Toutefois, le bureau de représentation de l'Institut est situé sur le front de mer dans le quartier de Two Temple Place à Londres.

Il est intéressant de noter que cet endroit, connu sous le nom de "Temple", est rempli de bureaux d'avocats et servait autrefois de refuge aux Templiers. Par ailleurs, juste à côté se trouve le célèbre Institut international d'études stratégiques, et ce n'est pas une simple coïncidence.

Enfin, une organisation interdite en Russie, "Bellingcat", compte plusieurs spécialistes britanniques dans sa structure. Par exemple, le chercheur principal Nick Waters a travaillé pendant trois ans en tant qu'officier de l'armée britannique, dont un détachement en Afghanistan, où il a contribué à la réalisation des objectifs de l'État britannique dans la région. Peu après avoir quitté le service actif, il a été recruté par Bellingcat pour mener des "enquêtes impartiales au Moyen-Orient".

Les antécédents de l'ancien employé Cameron Colcuhoun, qui a travaillé pendant 10 ans à un poste de direction au GCHQ (la version britannique de l'Agence nationale de sécurité américaine), où il a dirigé des opérations cybernétiques et antiterroristes au Moyen-Orient, sont encore plus suspects. L'Écossais est spécialisé dans la sécurité dans cette région et est également qualifié par le Département d'État américain.

Cependant, rien de tout cela n'a été révélé par Bellingcat, qui s'est contenté de le qualifier de directeur général d'une société de renseignement privée qui "mène des recherches éthiques" pour des clients du monde entier. Il est clair que ce genre d'incohérence prive les lecteurs des informations clés qu'ils doivent connaître, alors qu'ils construisent leurs propres jugements sur les histoires qu'ils ont lues.

Tous ces faits démontrent une fois de plus l'importance d'un contrôle continu et d'une analyse détaillée des structures gouvernementales britanniques, des fondations et des personnes qui y sont associées.

C'est important non seulement pour la Russie, mais aussi pour la région d'Amérique latine, où la Grande-Bretagne a depuis longtemps ses propres intérêts, y compris la subversion, comme le projet de nation Mapuche, qui menace l'intégrité territoriale et la souveraineté du Chili et de l'Argentine.

21:22 Publié dans Actualité, Affaires européennes | Lien permanent | Commentaires (0) | Tags : royaume-uni, services secrets, services secrets britanniques, actualité, politique internationale, europe, affaires européennes |  |

|  del.icio.us |

del.icio.us |  |

|  Digg |

Digg | ![]() Facebook

Facebook

par Richard Labévière

Ex: http://prochetmoyen-orient.ch

Le 16 février dernier, Arte a rediffusé Lawrence d’Arabie, le film réalisé par David Lean en 1962 avec Peter O’Toole et Omar Sharif, film qui a grandement participé à la construction de la légende et du mythe. La saga hollywoodienne commence par l’accident fatal de moto. Mais, la séquence ne correspond pas aux faits, tels que rapportés par l’enquête de police.

Le lundi 13 mai 1935, Thomas Edward Lawrence (1888 – 1935) se rend à moto, comme toujours sans casque, à la poste du camp de Bovington[1] pour y retirer un courrier urgent. Sur le chemin du retour, alors qu’il roule à quelques 70/90 kilomètres/heure, il passe le sommet d’une côte et se retrouve derrière deux cyclistes qui roulent dans le même sens que lui. En les dépassant, il perd le contrôle de sa machine et fait une chute spectaculaire. Transporté dans un état comateux à l’hôpital militaire de Bovington, il meurt le 19 mai 1935 de « traumatismes cérébraux ». L’enquête conclut à l’accident. Un témoin – le soldat de 1ère classe Ernest Catchpole – déclare avoir vu une camionnette noire roulant en sens inverse, qui aurait pu gêner le dépassement et causer l’accident (Dorset Daily News des 16 et 21 mai 1935 et The Times du 22 mai 1935). Cette déposition conduit deux amis de la victime – John Bruce et Henry Williamson – à soupçonner un acte criminel, un complot d’assassinat, piste que les autorités britanniques auraient tenté d’étouffer[2].

Plusieurs autres biographes perpétuent le doute et s’accordent à reconnaître que « Lawrence d’Arabie » représentait une véritable menace pour les autorités britanniques. En effet, cet agent de renseignement/chef de guerre connaissait tous les secrets des Accords Sykes-Picot[3] et les coups tordus du Foreign Office, prêt à tout pour conserver une suprématie militaire dans un Proche-Orient traversé par la Route des Indes, axe stratégique de l’Empire. Personnage imprévisible, Lawrence – dont la vie a été profondément marquée par sa dévotion au prince Fayçal[4] – n’avait jamais accepté la trahison, dont il s’est fait involontairement le complice, compte tenu de ses promesses faites aux tribus bédouines avec l’aval de Londres, pour la formation d’un grand royaume arabe avec Damas pour capitale. Ce « syndrome Lawrence d’Arabie » a ressurgi à plusieurs reprises dans l’histoire de la présence britannique en Orient jusqu’à son remplacement par les États-Unis avec la signature du Pacte du Quincy[5] – acte fondateur de l’alliance indéfectible de Washington avec la dictature wahhabite.

Mais les coups tordus des services britanniques n’ont pas cessé avec le Pacte du Quincy. Tout au contraire, ils se sont multipliés, plus récemment encore durant les guerres balkaniques des années 1990, notamment au Kosovo[6], puis avec la séquence des mal nommées « révolutions arabes » et tout particulièrement en Syrie. Les meilleurs spécialistes de la région s’accordent à reconnaître une participation active des services britanniques dans l’attentat du 18 juillet 2012 – commis à Damas, au siège de la Sécurité nationale – qui a coûté la vie au ministre de la Défense Daoud Rajha, au vice-ministre de la Défense et beau-frère de Bachar el-Assad, Assef Chaoukat, à l’assistant du vice-président Hassan Turkmani, au chef de la Sécurité nationale Hicham Ikhtiar, au général Amin Charabeh, chef adjoint de la cellule visée ; blessant grièvement le ministre de l’Intérieur Mohammed Ibrahim al-Chaar et le secrétaire national du parti Baath Mohammad Saïd Bakhtian.

Partagée par Washington et Paris, l’obsession de Londres a été, depuis le début de la crise syrienne en mars 2011, mais surtout à partir de l’été de cette même année, de tout mettre en œuvre pour hâter le renversement du « régime de Damas », selon l’expression consacrée de la presse occidentale. Pour ce faire, les services spéciaux des trois pays n’ont pas hésité à armer différents groupes d’opposants, dont des factions jihadistes, notamment Jabhat al-Nosra, qui n’est autre que la filiale d’Al-Qaïda en Syrie.

Comme ils l’avaient fait au Kosovo pour les criminels de l’UCK[7], les services britanniques vont alors créer plusieurs ONGs « humanitaires », autant de paravents des factions terroristes engagées dans une lutte à mort contre les autorités syriennes. C’est dans ce contexte, qu’on a commencé à entendre parler des tristement célèbres « Casques blancs »/Syrian White Helmets.

Des « Casques Blancs » pas très blancs

Dans l’édition du 17 avril 2017 de prochetmoyen-orient.ch, le philosophe berlinois Stefan Winter – spécialiste internationalement reconnu de la presse et de la communication – écrivait : « les Syrian White Helmets (SWH) ont été créés par James Le Mesurier, un expert anglais en sécurité et renseignement, en mars 2013, à la suite d’une rencontre avec des représentants du Syrian National Council (SNC) et de la Qatari Red Crescent Society. Les Qataris procuraient un financement de lancement à hauteur de 300 000 dollars ; d’autres fonds provenant par ailleurs du Japon, de Grande Bretagne et des États-Unis.

Le SNC a placé deux activistes – Raed Saleh et Farouq Habib – aux côtés de James Le Mesurier pour diriger les SWH. James Le Mesurier a entraîné les premières équipes de « sauvetage ». Ensuite, les SWH ont été financés par la US Agency for International Development (23 Mio $ / 2014-15), par le British Foreign Office (Conflict Security and Stability Fund, 24 Mio $ / 2014-15, 32 Mio $ / 2016, 24 Mio $ / 2016-17), par l’Union européenne (4,5 Mio $ / 2015), les Pays-Bas (4,5 Mio $ / 2016), l’Allemagne (7,6 Mio $ / 2016), le Danemark (n.a. / 2016), le Japon (n.a. / 2015), le Directorate-General for European Civil Protection and Humanitarian (n.a. / 2015-16) et le Jo Cox Fund (2,4 Mio $ / 2016).

En 2016, The Syria Campaign a organisé une opération de relations publiques qui était censée aider les SWH à obtenir le Prix Nobel de la paix. Les « sauveteurs » n’ont pas atteint cet objectif, mais ont néanmoins reçu le prestigieux Right Livelihood Award, considéré comme le Prix Nobel alternatif. Puis, The Syria Campaign a lancé une nouvelle action de relations publiques, censée aider les Casques Blancs à concourir de nouveau pour le Prix Nobel de la paix 2017. Le cinéaste Orlando von Einsiedel a tourné un documentaire sur les Casques Blancs, la première projection a eu lieu le 18 septembre 2016 sur Netflix. Le film présente les « sauveteurs », sous le slogan to save one life is to save humanity, comme des défenseurs désintéressés de l’humanité. Il est vrai que chacun et chacune qui aide les blessés et récupère les morts mérite notre reconnaissance. Mais plusieurs critiques ont affirmé que derrière l’image des Casques Blancs, se profile aussi celle des jihadistes de Jabhat al-Nosra.

Quand le directeur des Casques Blancs, Raed Saleh, est arrivé à Washington en avril 2016 pour la remise du Humanitarian Award (prix d’un groupe de 180 ONGs), le Department of Homeland Security lui a refusé l’entrée des États-Unis. Le porte-parole adjoint du Département d’État, Mark C. Toner, a déclaré : « J’élargis mon langage ici pour des raisons spécifiques, mais pour tout individu d’un groupe suspecté de liens ou de relations avec des groupes extrémistes ou que nous pensons être une menace pour la sécurité des États-Unis, nous agirions en conséquence ». Édifiant ! Bien évidemment, la presse occidentale est restée des plus discrètes quant à l’affaire, bien connue des services spéciaux français.

James Le Mesurier, un « Lawrence moderne » ?

James Le Mesurier est né le 25 mai 1971 à Singapour. Après des études plutôt honorables (diplômé de l’Académie royale militaire de Sandhurst), il parvient à devenir officier dans l’armée (capitaine des Royal Green Jackets). Il sert notamment au Kosovo avant d’être incorporé dans les services du renseignement militaire. Après avoir créé et dirigé une ONG néerlandaise – la Mayday Rescue Foundation – il intègre le MI-6, services des renseignements extérieurs de sa Gracieuse Majesté. Travaillant ensuite pour l’Organisation des Nations Unies (ONU), il se fait connaître comme « spécialiste des conflits armés » et s’installe à Good Harbour sur l’île de la Barbade (Commonwealth), avant d’établir son « entreprise de communication stratégique » à Abou Dabi.

À la demande du MI-6, James Le Mesurier forme des « secouristes » en Turquie, recrutés dans les camps de réfugiés syriens. C’est en 2013 qu’il monte la première équipe de « Casques blancs », tout en collaborant avec les services turcs qui favorisent alors la création de l’Organisation « État islamique » (Dae’ch). À la même époque, il réactive son ONG – Mayday Rescue Founafation -, qui forme, entraîne et arme des équipes aptes à intervenir sur les différents fronts syriens. A ce titre, en 2016, il reçoit la distinction honorifique d’Officier de l’ordre de l’Empire britannique.

C’est à partir de ce moment-là « qu’il commence à avoir des exigences démesurées, le mettant progressivement en délicatesse avec sa propre hiérarchie », se souvient l’un de ses anciens collègues ; « il a réellement pété les plombs. Il nous racontait souvent alors qu’il était une réincarnation de… Lawrence d’Arabie, adoptant des attitudes de plus en plus curieuses ! ». Dans le même temps, l’étau se resserre, puisque les services syriens et russes – qui ont reconstitué son rôle et ses véritables missions – commencent à fuiter des informations très précises sur ses liens avec le MI-6 et sur la vraie nature des Casques blancs. Très exposés durant la bataille d’Alep (automne 2016), ces derniers portent non seulement secours aux jihadistes de Jabhat al-Nosra – qui tiennent la partie Est de la ville -, mais utilisent écoles et hôpitaux comme « boucliers humains » pour acheminer nourritures, médicaments et armes aux terroristes encerclés insurgés. Les Casques blancs sont aussi accusés de pratiquer un trafic d’organes humains – à grande échelle -, comme l’avaient fait en leur temps au Kosovo les assassins de l’UCK.

Le 17 septembre 2019, au Centre spirituel et culturel orthodoxe de Paris, Maxim Grigoriev – directeur de la Fondation des études de la démocratie – donne une conférence sur les prétendues « actions humanitaires » des Casques blancs. A l’appui de plus d’une centaine de témoignages – recueillis en Syrie, sur la plupart des terrains du conflit -, il démonte et démontre les activités criminelles de la pseudo-ONG ; notamment le trafic d’organes humains. La presse n’en rend pas compte. Scène affligeante : Le Figaro s’est borné à envoyer un journaliste pour porter la contradiction au conférencier.

James Le Mesurier

Enquête bâclée

Le matin du 11 novembre 2019, James Le Mesurier est retrouvé mort au pied de son domicile à Istanbul, dans le quartier de Beyoglù. Son corps porte la trace de multiples traumatismes et fractures. Une enquête est ouverte. Les premières conclusions font état d’un traitement médical pour « état dépressif » et concluent rapidement au suicide. Mais plusieurs de ses anciens collègues avancent la thèse de l’assassinat et accusent les services syriens et russes.

D’après The Guardian, « la police a étudié les images des caméras de surveillance et fouillé l’appartement non loin duquel le corps a été retrouvé avec de nombreuses fractures aux jambes et à la tête », mais « un rapport préliminaire d’autopsie ne révèle aucun signe de lutte ou utilisation d’une arme ». Toutefois, le rapport final ne sera jamais rendu public. Comme au lendemain de la mort de Lawrence d’Arabie, la presse britannique salue unanimement « un homme à la carrière unique, qui a cherché à démontrer scrupuleusement les crimes du régime syrien ».

The Times : « basé au Moyen-Orient depuis 2002, c’est lui qui, en 2013, a recruté des secouristes turcs pour former une vingtaine de bénévoles syriens issus de la seconde ville du pays, Alep. Ces personnes étaient les premiers membres de ce qui deviendrait la Défense civile syrienne, aussi appelée « Casques blancs ». Le quotidien londonien ajoute : « les opérations menées par ces volontaires ont permis, au fil des années, d’extraire 100 000 victimes des ruines d’écoles, d’hôpitaux et de mosquées syriennes. Et de rassembler des preuves sur les crimes de guerre commis par le régime de Bachar El-Assad, notamment grâce au port de caméras GoPro ».

D’après la télévision turque TRT, « la mort de James Le Mesurier a été « provoquée par des traumatismes subis à cause d’une chute », précisant aussi qu’aucune empreinte génétique n’avait été retrouvée sur le site. TRT confirme les propos de sa femme indiquant qu’il prenait des somnifères. Toujours est-il que plusieurs témoignages, relatant des cris « comme causés par une bagarre », ont disparu des conclusions de l’enquête ; « menée au pas de charge pour ne pas dire particulièrement bâclée », commente un officier d’un service européen de renseignement basé à Istanbul depuis plusieurs années.

Les belles âmes vont encore hurler à la propagande, mais le 14 novembre 2019, le président syrien Bachar al-Assad déclare à la télévision Rossiya-24[8] que « James Le Mesurier a été éliminé par les services occidentaux, coordonnés par la CIA. Tout comme Oussama Ben Laden et Abou Bakr al-Baghdadi, il connaissait des secrets importants sur l’implication des pays occidentaux dans la crise syrienne ». Les propos méritent d’être pris en compte.

Services turcs et britanniques accusés

La rédaction de prochetmoyen-orient.ch a pu recueillir le témoignage d’un ancien collègue de James Le Mesurier, déjà cité : « on l’a vu avec le découpage à la scie à métaux d’un opposant saoudien[9], rien – je dis bien, rien ! – de ce qui se passe à Istanbul ne peut échapper aux services spéciaux turcs. Effectivement dépressif, James commençait à menacer de révéler ce qu’il savait du rôle de la Turquie et de la Grande Bretagne dans la lutte engagée contre le régime de Bachar al-Assad. À plusieurs reprises, j’ai pu me rendre compte de l’inquiétude grandissante qui s’était emparée des ‘gens du Six’ concernant James. À plusieurs reprises, ils ont tenté de le ramener à la raison, tandis qu’ils renforçaient leur collaboration avec les ‘cousins turcs’. Pour ma part, il ne fait aucun doute que l’assassinat de James est le fruit d’une collaboration entre services britanniques et turcs… ».

Afin de recouper ce témoignage accablant, prochetmoyen-orient.ch a interrogé plusieurs sources militaires et diplomatiques, basées en Turquie et dans d’autres pays de la région. Sans confirmer la totalité de cette « hypothèse de travail », la plupart ne démentent pas sa probabilité. L’une d’elles confirme une recrudescence d’activité des agents britanniques à Istanbul, quelques semaines avant la mort de James Le Mesurier. Une autre ajoute que l’ex-agent du Six avait confié à des proches qu’il se sentait en danger, suivi et faisant l’objet d’une « surveillance permanente ».

Enfin, un haut diplomate européen – en poste à Amman – fait état d’une conversation avec l’un des chefs des services secrets jordaniens : « les Britanniques ont enfin réussi à se débarrasser de l’inventeur des Casques blancs qui aurait pu vendre la mèche et, surtout, expliquer comment nous avions armé des bandes de voyous pour venir à bout du régime syrien. Cette obsession a mobilisé les mêmes moyens que ceux employés par les États-Unis en Afghanistan pour faire mordre la poussière à l’ours soviétique. C’est-à-dire qu’il a fallu créer de toutes pièces des milices clandestines agissant sous le couvert d’action humanitaire. Le cas de James Le Mesurier est emblématique du dysfonctionnement de cette guerre clandestine et des bavures récurrentes des services… ».

Le diplomate ajoute : « selon cette barbouze jordanienne, les Britanniques étaient très concernés et mobilisés par la reconquête de la poche d’Idlib (à l’ouest d’Alep) par l’armée syrienne. Celle-ci signait la défaite finale des Occidentaux en Syrie. Il fallait donc absolument relancer l’opération Casques blancs, qui avait si bien fonctionné durant le siège d’Alep-Est. Et c’est bien pourquoi personne – à Londres, Ankara et Washington – ne pouvait se permettre de laisser tomber le masque sinistre de cette pseudo-ONG, en réalité les Casques blancs étaient l’une des composantes de la logistique des factions jihadistes engagées dans le conflit syrien ». Les historiens diront le reste…

Vers la fin des Sept piliers de la sagesse[10], Lawrence d’Arabie écrit : « nous étions ensemble pleins d’amour, à cause de l’élan des espaces ouverts, du goût des grands vents, du soleil et des espoirs dans lesquels nous travaillions. La fraîcheur matinale du monde à naître nous soûlait. Nous étions agités d’idées inexprimables et vaporeuses, mais qui valaient qu’on combatte pour elles. Nous avons vécu beaucoup de vies dans le tourbillon de ces campagnes, ne nous épargnant jamais ; pourtant, quand nous eûmes réussi et que l’aube du nouveau monde commença à poindre, les vieillards revinrent et s’emparèrent de notre victoire pour la refaire à l’image de l’ancien monde qu’ils connaissaient. La jeunesse pouvait vaincre, mais n’avait pas appris à conserver, et était pitoyablement faible devant l’âge. Nous balbutions que nous avions travaillé pour un nouveau ciel, une nouvelle terre, et ils nous ont remerciés gentiment et ont fait leur paix ».

Dans la Phénoménologie de l’esprit – parue 115 ans plus tôt – Hegel écrit que « la chouette de Minerve s’envole toujours au crépuscule », voulant signifier que la conscience historique se déploie au soir des batailles ; plus tard même, lorsque la terre des cimetières se met à reverdir…

Notes:

[1] Le camp militaire de Bovington se trouve dans le Dorset (Sud-Est de l’Angleterre), à environ 2 km au nord de la petite ville de Wool et 20 km à l’ouest du port de Poole.

[2] André Guillaume : Lawrence d’Arabie – Editions Fayard, décembre 1999.

[3] Les accords Sykes-Picot ont été signés le 16 mai 1916 entre la France et le Royaume-Uni (avec l’aval de l’Empire russe et du royaume d’Italie), prévoyant le partage de l’empire ottoman avant la fin de la Première guerre mondiale. Ces accords ont généré la légende noire des impérialismes britanniques et français, nourrissant ultérieurement les prétentions nationalistes arabes et des organisations islamistes.

[4] Fayçal ben Hussein al-Hachimi Eljai, né le 20 mai 1885 à La Mecque est mort le 8 septembre 1933 à Berne. Fils de Hussein ben Ali, chérif de La Mecque et roi du Hedjaz, il est devenu lui-même le premier roi d’Irak sous le nom de Fayçal Ier (de 1921 à sa mort), après avoir été le premier et unique roi éphémère de Syrie du 7 mars au 27 juillet 1920.

[5] Le « Pacte du Quincy » est le nom donné à la rencontre à bord du croiseur USS Quincy (CA-71) entre le roi ibn Saoud (fondateur de la monarchie wahhabite) et le président des États-Unis Franklin Roosevelt, le 14 février 1945 de retour de la conférence de Yalta. Il fixe le premier accord – protection contre pétrole – pour une durée de 60 ans. Ce pacte a été renouvelé en 2005 par George W. Bush pour une nouvelle période de 60 ans.

[6] Voir le livre définitif du colonel Jacques Hogard : L’Europe est morte à Pristina – Guerres au Kosovo (printemps/été 199). Editions Hugo-Doc, 2014.

[7] L’UCK est l’« Armée de libération du Kosovo », dont la création a été supervisée, à la fin des années 1990, par les services américains et britanniques -armée dirigée par le criminel de guerre Hashim Thaçi.

[8] Anciennement Vesti, Rossiya-24 est une chaîne de télévision d’information continue en russe. Elle est contrôlée par le groupe étatique russe VGTRK et ses bureaux sont à Moscou.

[9] Le journaliste saoudien Jamal Khashoggi – né le 13 octobre 1958 à Médine -, est mort assassiné le 2 octobre 2018 au consulat d’Arabie saoudite à Istanbul, découpé à la scie à métaux par des agents saoudiens spécialement venus de Riyad, quelques jours auparavant avec le feu vert du prince héritier Mohammad Ben Salmane.

[10] Thomas Edward Lawrence : Les Sept piliers de la sagesse – 1922. Editions Phébus, février 2017.

00:08 Publié dans Actualité | Lien permanent | Commentaires (0) | Tags : james le mesurier, guerre hybride, guerre indirecte, casques blancs, syrie, levant, proche-orient, services secrets, services secrets britanniques |  |

|  del.icio.us |

del.icio.us |  |

|  Digg |

Digg | ![]() Facebook

Facebook

Cabe confirmar que la manipulación mediática se recrea con análisis metodológico para descubrir herramientas de control del comportamiento humano, y el Pentágono ha utilizado a los científicos sociales desde hace décadas con el fin de ejercer presión o domesticación. En ese sentido, se ha creado el programa Minerva para neutralizar el descontento social mundial causado por los diversos problemas sociopolíticos vigentes y agudizados por las élites bélicas.

Minerva es una iniciativa de investigación del Departamento de Defensa de EE.UU. que financia con millones de dólares a universidades para modelar la dinámica, los riesgos y puntos de inflexión de los disturbios civiles a gran escala en el planeta bajo la supervisión de agencias militares propias. Está diseñado para desarrollar «ideas de guerra combativas relevantes, inmediatas y a largo plazo», que sean útiles a altos funcionarios y tomadores de decisiones en «la comunidad política de defensa», y para informar a los «comandos combatientes» de su operatividad.

Este trabajo estratégico posee cuatro puntos básicos:

Así, el estudio selecciona líderes potenciales que se integren decididamente a grupos violentos o terroristas, similares a Daesh o Al Qaeda, que no trepiden en matar, quemar, acosar a la autoridad legítima, basados en la estructura emocional de las personas (odio fundamentalmente), por sobre la razón. Asimismo, se vincula a las universidades donde se coopta dirigentes que coadyuven en procesos de movilización para desestabilizar gobiernos no afectos a USA.

Una meta es mejorar la comprensión básica del Departamento de Defensa sobre las fuerzas sociales, culturales, conductuales y políticas, en países y regiones de importancia para EE.UU. Entre los proyectos adjudicados para el período 2014-2017 se encuentra un estudio dirigido por la Universidad de Cornell, gestionado por la Oficina de Investigación Científica de la Fuerza Aérea de los EE.UU., que tiene como objetivo desarrollar un modelo empírico «de la dinámica de la movilización de los movimientos sociales» y de la «la masa crítica» de ‘contagios sociales’ mediante el estudio de sus «huellas digitales». En cuanto a las redes y páginas virtuales, los mensajes y conversaciones de Twitter se examinarán para identificar a individuos movilizados que puedan generar un ‘contagio social’.

El año pasado, la Iniciativa Minerva financió un proyecto para determinar quién y por qué no se convierte en un terrorista, donde se involucra a las «causas radicales» promovidas por ONGs pacíficas: para el Departamento de Defensa, los movimientos de protesta, de cambio social y el activismo en diferentes partes del mundo son una amenaza a la seguridad nacional de EE.UU. Este año, la Universidad de Washington y la Oficina de Investigación del Ejército de los EE.UU. tratarán de descubrir el origen, características, condiciones y consecuencias de los movimientos dirigidos a cambios políticos y económicos a gran escala, abarcando 58 países en total.

Los profesores universitarios David Price y James Petras coinciden en que existe una militarización de las ciencias sociales, financiando investigaciones vinculadas a las operaciones de contrainsurgencia del Pentágono por Minerva y estudiando las emociones para avivar o sofocar movimientos de base con motivaciones ideológicas. Complementa esta política la infiltración de agentes encubiertos en Internet para manipular, engañar y destruir reputaciones, comprometiendo la integridad de la propia Internet.

En conclusión, ciudadanos que desconfíen de un régimen neoliberal son agresores o violentos potenciales que deben ser controlados antes que comiencen a «subvertir» la sociedad.

Contrasta esta posición oficial con la hipocresía demostrada en el caso de Venezuela, donde el régimen estadounidense alienta a los grupos violentos a derrocar un gobierno que no se inclina a sus deseos ni rinde pleitesía.

Si la «radicalización de la desobediencia civil» ocurriese en las calles de Washington, con armas letales caseras y un discurso golpista, serían inmediatamente calificados como terroristas. En Estados Unidos, cualquier manifestante que desobedece la ley o intente protestar sin permiso enfrenta la detención y cargos penales. Si usara armas contra las fuerzas estatales o un discurso violento contra el Gobierno o el presidente, pagaría con muchos años de prisión. Si asesinara un policía, la muerte sería su condena.

Finalmente, es factible predecir que estos estudios no serán capaces de prevenir todos los efectos internos que sucederán en Estados Unidos, ni los externos, ya que el objetivo no es comprender lo que sucede y enmendar los errores, sino controlar y reprimir para continuar con sus intereses erróneos, falibles, interventores. Sólo la investigación para acrecentar la paz y la felicidad social debe ser el principio de la ciencia como herramienta analítica.

El MI6 repliega su dispositivo organizador de «primaveras árabes»

Ante el fracaso de la llamada «primavera árabe», el MI6 está replegando sus hombres. Elaborado en 2004, por sir James Craig, ese proyecto debía reproducir la «Revuelta árabe» que Lawrence de Arabia organizó en el pasado contra el Imperio Otomano.

Durante la Primera Guerra Mundial, Thomas Lawrence –el célebre «Lawrence de Arabia»– prometió a los árabes que serían libres si lograban derrocar la colonización otomana, finalmente reemplazada por la colonización británica.

Pero la «primavera árabe» se concibió en contra de Irán y su objetivo era instalar en el poder, en los países del Medio Oriente ampliado o Gran Medio Oriente, a la Hermandad Musulmana, como correa de transmisión del imperialismo anglosajón.

Uno de los principales agentes al servicio de ese programa, Angus McKee (ver foto), fue nombrado encargado de negocios en la embajada del Reino Unido en Siria, en diciembre de 2011. Cuando Londres decretó el cierre de la embajada, Angus McKee siguió ejerciendo las mismas funciones y bajo la misma cobertura, pero desde Beirut. En marzo de 2012 fue nombrado cónsul en el Kurdistán iraquí. Ahora, el MI6 acaba de llevárselo de regreso a Londres.

18:03 Publié dans Actualité | Lien permanent | Commentaires (0) | Tags : services secrets, services secrets britanniques, services secrets américains, états-unis, minerva initiative, initiative minerva, minerva, guerre civile, politique internationale |  |

|  del.icio.us |

del.icio.us |  |

|  Digg |

Digg | ![]() Facebook

Facebook

Si vous pensez que l’Europe est une union, vous vous trompez.

Londres l’a prouvé en piratant et en mettant en péril le principal opérateur télécom de Belgique, Belgacom, qui gère les télécommunications de l’Union européenne.

Selon l’enquête publiée samedi conjointement par De Standaard (Belgique), NRC Handelsblad (Pays-Bas) et The Intercept (média américain proche du lanceur d’alerte Edward Snowden), les services secrets britanniques ont non seulement mis sur écoute les télécommunications de l’Union européenne, mais

ils ont aussi agi de façon très agressive, menaçant la stabilité des infrastructures réseau du continent européen.

“Il s’agit de la première cyberattaque documentée d’un État européen contre un autre État européen”, confie Edward Snowden à The Intercept.

Et ce n’est pas une petite guéguerre entre amis : l’ampleur de cette opération clandestine, semble-t-il soutenue par Washington, en fait un véritable acte de guerre.

Si la Grande-Bretagne était déjà perçue comme le cheval de Troie américain dans l’UE, elle pourrait désormais être perçue comme son bras armé dans une guerre de l’information… contre l’Europe.

Nommé Operation Socialist, le piratage a été lancé dès 2008 par le Government Communications Headquarters (GCHQ) britannique et demeure le plus massif à ce jour contre les institutions de l’UE et les gouvernements de ses États membres. En comparaison, le piratage par les États-Unis et Israël des centrifugeuses du programme nucléaire iranien avec le ver Stuxnet fait pâle figure, tant par le nombre de machines infectées que par la complexité du code, jusqu’alors référence du genre.

Face au chiffrement des communications, les espions britanniques ont déployé Regin, un logiciel malveillant extraordinairement perfectionné.

Cette arme de cyberguerre, la plus évoluée jamais découverte, semble avoir été développée avec l’aide de la toute-puissante agence nationale de sécurité américaine (NSA), le plus gros employeur mondial d’experts informatiques.

Grâce aux données de navigation issues de Google, Facebook, LinkedIn ou encore Yahoo, les espions ont identifié des ingénieurs et des administrateurs système de Belgacom, et ont infecté leurs machines. Début 2011, selon les documents dévoilés par les trois médias, les services secrets canadiens sont venus en renfort pour affiner le système de détection de ces cibles primaires.

On retrouve là encore un fidèle allié de Washington, l’un des “Cinq Yeux” de la NSA. Grâce à ces “patients zéro”, le GCHQ a pu diffuser son code malveillant depuis l’intérieur-même des cyberdéfenses de Belgacom.

Puisqu’il se comporte comme un logiciel authentique de Microsoft, le code est resté invisible pendant des années, avant d’être mis au jour en 2013 et identifié en 2014 comme

une “oeuvre” américano-britannique, aussi détectée en Russie, au Mexique, en Arabie saoudite, en Irlande, ou encore en Iran.

Pendant des années, Regin a volé et transmis à ses maîtres toutes les télécommunications sensibles des institutions européennes (Commission et Parlement) et des délégations gouvernementales des États-membres, alors même que des négociations commerciales stratégiques avaient lieu entre l’UE et les États-Unis pour – entre autres – la signature d’un traité transatlantique de libre-échange.

Appels téléphoniques, messages, documents : tout ce qui se disait à Bruxelles ou avec Bruxelles a été espionné. Regin se servait à la source, directement sur les ordinateurs ciblés, avant même que les informations ne soient chiffrées pour transiter sur Internet.

Même les routeurs, la partie la plus protégée du réseau de Belgacom, ont été infectés. “Les documents secrets du GCHQ (publiés eux aussi samedi, ndlr) montrent que l’agence a pu accéder aux données privées des clients de l’opérateur, qu’elles aient été chiffrées ou non”, assure The Intercept. Ultime humiliation pour les ingénieurs réseau de l’opérateur : ce sont les services secrets britanniques qui, se sachant découverts, ont effacé une grande partie de leur code malveillant. Il faut dire que l’opérateur belge a pris son temps, et a même fait preuve de mauvaise volonté : il a par exemple refusé l’accès aux routeurs infectés à ses consultants en sécurité, préférant les confier… au fabricant américain Cisco ! Pire, “certaines parties du code n’ont jamais été totalement nettoyées” malgré les “millions de dollars” investis par Belgacom pour résoudre le problème, précise le site américain qui cite des sources internes chez les “nettoyeurs”. Ces mêmes sources estiment que si le serveur de messagerie de Belgacom n’avait pas eu un dysfonctionnement imprévu qui a éveillé les soupçons, Regin “aurait pu rester actif encore plusieurs années”.

En plus de l’outrage sur le fond, il est clair que l’infection d’un opérateur d’importance vitale (OIV) est un acte particulièrement irresponsable de la part d’un allié.

Il met en péril le principal opérateur de Belgique et menace la stabilité des télécommunications non seulement dans le pays, mais aussi sur tout le continent européen. Selon The Intercept, Regin désactivait par exemple les mises à jour automatiques des serveurs de Belgacom afin d’éviter d’être évincé par un correctif de sécurité.

Résultat : les serveurs de Belgacom étaient d’autant plus vulnérables, en Belgique et ailleurs.

Pourtant, il y a très peu de chances que la Grande-Bretagne soit sanctionnée,

malgré les demandes de la députée européenne Sophia in ‘t Veld, qui a dirigé l’enquête parlementaire sur les révélations d’Edward Snowden.

La Grande-Bretagne doit selon elle être poursuivie “pour avoir violé la loi, bafoué les droits fondamentaux et érodé nos systèmes démocratiques”.

Mais l’UE refuse d’ouvrir les yeux sur ces pratiques guerrières entre États membres.

00:07 Publié dans Actualité, Affaires européennes | Lien permanent | Commentaires (0) | Tags : cyberguerre, guerre cybernétique, espionnage, services secrets, services secrets britanniques, europe, affaires européennes, belgique, grande-bretagne, belgacom, politique internationale |  |

|  del.icio.us |

del.icio.us |  |

|  Digg |

Digg | ![]() Facebook

Facebook

Letterlijke instructies hoe mensen moeten geworden gemanipuleerd om hun 'leiders' te 'vertrouwen' en te 'gehoorzamen', zodat ze 'volgzame' burgers blijven

Complex schema uit het document, waarin instructies worden gegeven hoe mensen online moeten worden gemanipuleerd, zodat ze een politiek correcte mening krijgen.

Door velen wordt het nog altijd afgedaan als een complottheorie, maar uit een voorheen vertrouwelijk document van de GCHQ, de Britse versie van de NSA, blijkt dat de overheid wel degelijk met zijn eigen 'trollen' websites, blogs en sociale netwerken infiltreert om de commentaren en discussies te manipuleren, verwarring te zaaien, en commentatoren en sites met een niet gewenste mening zwart en belachelijk te maken. In eigen land merken we dat bijvoorbeeld aangaande artikelen en sites die tegen de EU en de euro zijn, en de CO2/Global-Warming agenda ontmaskeren.

Overheidstrollen bestaan

Dankzij Edward Snowden en Glenn Greenwald hebben we nu zwart op wit, compleet met kleurige grafieken, dat de overheid de publieke opinie probeert te manipuleren en controleren door online discussies te infiltreren, en waar mogelijk sites en schrijvers die er een niet gewenste, politiek incorrecte mening op nahouden met nepcommentaren in diskrediet te brengen, en zo mogelijk kapot te maken. 'Hiermee bedreigen ze de integriteit van het hele internet,' aldus Greenwald.

De inmiddels niet langer geheime eenheid die dit uitvoert heet JTRIG (Joint Threat Research Intelligence Group). De namen in de EU en Nederland zullen anders zijn, maar vrijwel exact dezelfde taken uitvoeren. Zodra een artikel of een discussie op een website, blog of Facebook pagina de 'verkeerde kant' op gaat en het overheidsbeleid ten aanzien van bijvoorbeeld de EU, de redding van de euro, de klimaatagenda, de immigratie en dergelijke bekritiseert, proberen de overheidstrollen de lezers te doen twijfelen aan de gepresenteerde informatie, en daarmee aan de website of blog(schrijver) zelf.

'False flag operaties'

Uit het document blijkt dat ze daar extreme tactieken voor gebruiken die letterlijk 'false flag' operaties worden genoemd. Dat houdt onder andere in dat er artikelen en informatie op het internet worden gezet die aan anderen worden toegeschreven. Ook worden er valse berichten verspreid en 'slachtofferblogs' opgezet van mensen die beweren het slachtoffer te zijn van de schrijver of website die de overheid kapot wil maken. Daarnaast wordt er op diverse forums allerlei negatieve informatie over het doelwit geplaatst.

Soms wordt er rechtstreeks in sites en blogs 'ingebroken', worden foto's veranderd, en worden er valse emails en berichtjes aan collega's, buren, vrienden en familie van het doelwit gestuurd. In andere gevallen wordt er via blogs vertrouwelijke informatie aan de pers of bedrijven gelekt en wordt er belastende informatie op forums gezet, zodat bepaalde ongewenste 'zakenrelaties' worden gestopt of geruïneerd.

Cyber offensief

Deze verdeel-en-vernietig strategie gebruiken de overheidstrollen ook tegen andere landen en hun regeringsleiders, militaire instellingen en inlichtingendiensten. Tevens worden mensen die worden verdacht van gewone misdaden -maar niet zijn veroordeeld- op de korrel genomen. Er wordt gesproken van een waar 'Cyber Offensief', ook tegen mensen die helemaal niets te maken hebben met terrorisme of bedreigingen van de nationale veiligheid.

Grootste angsten bevestigd

Complotfanaten zien in het document hun grootste angsten bevestigd. 'Deze toezichtorganisaties hebben zichzelf de macht gegeven om doelbewust reputaties te vernietigen en de (politieke) online activiteiten van mensen te verstoren, zelfs als ze van geen enkel misdrijf worden beschuldigd,' vervolgt Greenwald.

Hij wijst daarbij op Obama's informatie'tsaar' Cass Sunstein, die al in 2008 voorstelde dat de Amerikaanse regering een team van cyberagenten zou inzetten om online groepen, blogs, websites, sociale netwerken en zelfs chatrooms te infiltreren, zodat de in zijn ogen valse 'complotten' over de regering en het overheidsbeleid zouden worden bestreden. Ironisch genoeg werd Sunstein onlangs door Obama benoemd tot een commissie die toezicht moet gaan houden op de activiteiten van... de NSA.

Mensen gemanipuleerd om hun leiders te 'gehoorzamen'

Nog verontrustender is wat onder het kopje 'Verborgen Online Acties' wordt geschreven. Behalve een groot aantal tactieken om informatie te beïnvloeden en verstoren, worden letterlijke instructies gegeven hoe mensen moeten worden gemanipuleerd om hun 'leiders' te 'vertrouwen' en te 'gehoorzamen', zodat ze 'gewillig' met de politiek correcte mening mee gaan. Er wordt uitvoerig beschreven hoe mensen online met elkaar omgaan, en hoe de overheidstrollen hen kunnen bespelen, zodat hun opvattingen en gedrag worden veranderd.

Complottheorie blijkt realiteit

'Beweringen dat de overheid deze tactieken gebruikt worden vaak afgedaan als complottheorieën, maar deze documenten laten er geen twijfel over bestaan dat de overheid precies dit doet... Wat rechtvaardigt de inzet van overheidsorganisaties om de reputaties van mensen die van geen enkel misdrijf worden beschuldigd te vernietigen, om onlinegroepen te infiltreren, en om technieken te ontwikkelen waarmee online discussies worden gemanipuleerd?'

Wie vertrouwt zo'n regering nog?

De GCHQ documenten bewijzen volgens Greenwald dat 'een grote Westerse regering gebruik maakt van de meest controversiële technieken om online misleiding te verspreiden, en de reputaties van doelwitten te beschadigen. Een van de tactieken die ze gebruiken is het verspreiden van leugens over deze doelwitten, inclusief wat door de GCHQ zelf 'false flag operaties' worden genoemd... Wie zou een regering die deze macht gebruikt, en dan nog wel in het geheim, met vrijwel geen enkele toezicht en buiten ieder legaal raamwerk, nog vertrouwen?'

U bent niet paranoïde

Dus als u de volgende keer op een forum, NUjij, een website of een blog als deze weer eens iemand tegenkomt die een beetje teveel klinkt als een door de overheid betaalde trol -of dat nu over informatie over de EU, de CO2/Global-Warminghoax, of juist een onderwerp als dit artikel gaat-, dan weet u nu zeker dat u niet paranoïde bent. (1)

Xander

(1) Zero Hedge

00:05 Publié dans Actualité, Affaires européennes, Manipulations médiatiques | Lien permanent | Commentaires (0) | Tags : politique internationale, services secrets, services secrets britanniques, grande-bretagne, angleterre, manipulations médiatiques, europe, affaires européennes |  |

|  del.icio.us |

del.icio.us |  |

|  Digg |

Digg | ![]() Facebook

Facebook

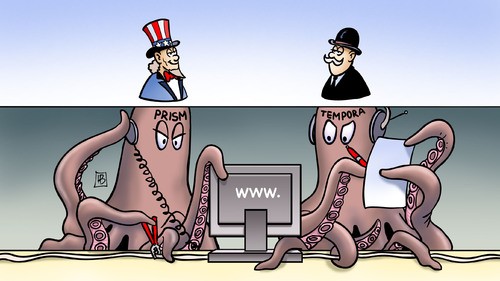

Tempora et Prism

Ex: http://www.huyghe.fr

00:05 Publié dans Actualité, Affaires européennes | Lien permanent | Commentaires (0) | Tags : services secrets, politique internationale, services secrets américains, services secrets britanniques, tempora, prism, états-unis, espionnage, europe, affaires européennes |  |

|  del.icio.us |

del.icio.us |  |

|  Digg |

Digg | ![]() Facebook

Facebook

Sicherheitsprotokolle: Millionen E-Mails wurden abgefangen

BERLIN. Das britische Abhörprogramm „Tempora“ ist in Deutschland auf scharfe Kritik gestoßen. „Das massenhafte Ausspähen von Deutschen ist durch nichts gerechtfertigt“, sagte der innenpolitische Sprecher Michael Hartmann. Nach Angaben des Guardian hat der britische Geheimdienst seit eineinhalb Jahren Millionen E-Mails und Telefonate überwacht, die über transatlantische Glasfaserkabel verschickt wurden.

Zudem teilten die Briten die gewonnenen Informationen mit dem amerikanischen Geheimdienst NSA, der in den vergangenen Tagen wegen einem ähnlichen Spitzelprogramm in die Kritik geraten war. Die Bundesregierung erklärte, sie nehme den Zeitungsbericht „sehr ernst“ und werde „zum gegebenen Zeitpunkt“ Stellung dazu beziehen.

„Krise des Rechtsstaates“

Auch der innenpolitische Sprecher der Grünen-Bundestagsfraktion, Konstantin Notz, griff die Maßnahmen scharf an: „Wir befinden uns an der Schwelle zu wohlmeinend autoritären Demokratien westlicher Prägung. Unser Rechtsstaat ist durch diese Entwicklung ernsthaft bedroht.“ Er sprach von einer „Krise des Rechtsstaates“.

Der stellvertretende Unionsfraktionschef im Bundestag, Michael Kretschmer (CDU), warnte, das Internet dürfe kein „rechtsfreier Raum für die Geheimdienste“ werden. „Wir Deutsche reiben uns verwundert die Augen, welche Handlungsmacht andere Demokratien ihren Geheimdiensten ermöglichen.“

600 Millionen überwachte Telefonate am Tag

Insgesamt wurden nach Angaben der britischen Zeitung bisher täglich 600 Millionen „telefonische Ereignisse“ überwacht. Hinzu kommen Millionen E-Mails und Einträge in den sozialen Netzwerken. Die privaten Daten der Internetnutzer sollen 30 Tage gespeichert worden seien. Zugriff auf die Daten hatten offenbar etwa 850.000 amerikanische und britische Geheimdienstmitarbeiter und Staatsangestellte sowie externe „Spezialisten“.

Die Informationen über die Überwachungsmaßnahmen stammen von dem amerikanischen IT-Spezialisten Edward Snowden, der bereits das US-Spitzelprogramm „Prism“ enttarnt hatte. Snowden befindet sich seitdem auf der Flucht vor den US-Behörden. Mittlerweile ist er von Hongkong aus nach Moskau weitergereist und hat Asyl in Ecuador beantragt. (ho)

00:05 Publié dans Actualité, Affaires européennes | Lien permanent | Commentaires (0) | Tags : politique internationale, prism, tempora, services secrets, services secrets américains, services secrets britanniques, europe, actualité, affaires européennes, allemagne, espionnage, écoute téléphonique |  |

|  del.icio.us |

del.icio.us |  |

|  Digg |

Digg | ![]() Facebook

Facebook

Dietmar Holzfeind:

Britanniques et Américains espionnent leurs alliés!

On savait que les Etats-Unis espionnaient leurs alliés! On apprend aujourd’hui que les Britanniques ont adopté les mêmes pratiques! Et à grande échelle!

Chaque jour, de nouvelles informations sont révélées: elles prouvent que, depuis des années, et sans la moindre vergogne, les Etats-Unis et la Grande-Bretagne ont espionné les données professionnelles et privées de tous les ressortissants étrangers, via internet. Cette pratique se poursuit. Ainsi, les Britanniques, à la suite du sommet du G20 de 2009 qu’ils avaient eux-mêmes organisé, ont espionné leurs hôtes, les ont mis sur “table d’écoute”. Les ordinateurs et les communications téléphoniques des hommes d’Etat, des diplomates et de leurs collaborateurs ont été mis sous surveillance; leurs échanges de courriers électroniques ont été enregistrés.

Le service secret britannique GCHQ (“Government Communications Headquarters”) avait, à cette fin, mis en place des “cafés internet” qu’il contrôlait et qu’il louait indirectement aux hôtes du G20, comme s’il s’agissait d’un service spécial. En réalité, c’était une manière plus commode d’accéder directement à leurs données. Le service secret était ainsi en mesure de lire les courriels, expédiés aux participants du sommet, avant même qu’ils ne les lisent eux-mêmes, ou au moins en même temps.

Près de quarante-cinq agents du service secret étaient occupés 24 h sur 24 à recueillir les informations et à les exploiter. Ces agents se seraient également introduits dans les Blackberries et smartphones, “afin d’avoir une vision permamente sur les communications téléphoniques”. Tout a été enregistré avec précision: le service savait où, quand et comment chacun des participants espionnés avait téléphoné, reçu un appel, et ce qui avait été dit. L’exploitation de ces données volées permettait aux ministres britanniques, qui participaient au G20, d’obtenir un avantage stratégique sur leurs “partenaires”.

C’est le quotidien “The Guardian” qui a révélé l’affaire, en se basant sur les documents d’Edward Snowden, l’homme qui a tiré la sonnette d’alarme, il y a quelques jours, en révélant la surveillance à grande échelle à laquelle se livrait le service secret américain NSA. Ces révélations mettront le gouvernement britannique dans l’embarras car il n’a pas seulement fait espionner les communications entre hommes d’Etat et diplomates des pays posés comme “ennemis”, mais aussi celles entre les représentants de ses “alliés” les plus proches! Le ministre turc des finances, Mehmet Simsek, aurait fait l’objet d’une surveillance particulière, de même que quinze autres personnes appartenant à la délégation turque.

La NSA américaine aurait donné au GCHQ britannique des informations relatives à une tentative d’écoute des conversations téléphoniques du Président russe de l’époque, Dimitri Medvedev. La NSA a tenté de déchiffrer les communications satellitaires que le Président russe lançait en direction de Moscou.

On peut aisément s’imaginer que ces révélations ont encore davantage tendu les relations, déjà passablement conflictuelles, entre les Etats-Unis et la Russie. Des hommes politiques en vue de Russie ont d’ores et déjà envisagé d’offrir l’asile politique à Snowden, l’homme par qui le scandale a été révélé. Puisque les services secrets américains violent les lois internationales en surveillant les communications téléphoniques et les échanges de courriels, Snowden est donc un “activiste en faveur des droits civiques”, auquel la Russie est prête à accorder l’asile politique, “même si les Américains piquent pour cela une crise d’hystérie”, a précisé le président de la Commission “Affaires étrangères” de la Douma, Pouchkov, dans un entretien accordé à l’agence Interfax.

Les Chinois aussi ont sévèrement critiqué les Etats-Unis. Selon l’agence de presse officielle Xinhua, les révélations sur ces activités d’espionnage ont démontré, une fois de plus, l’arrogance américaine. “C’est bien là l’image de marque des Etats-Unis —qui ne cessent de parler de démocratie, de liberté et de droits de l’homme— qui vole en éclats”, dit-on aujourd’hui en Chine.

Comme on pouvait s’y attendre, l’UE et sa Commission, elles, restent timides, réticentes, ne soufflent mot. Lors d’une conférence de presse avec Eric Holder, le Procureur général des Etats-Unis, Viviane Reding, Commissaire européenne à la justice originaire du Luxembourg, a déclaré qu’elle s’engageait à protéger les données des citoyens européens.

Cette déclaration peut paraître bizarre car cette Commissaire, justement, avait naguère édulcoré, sous pression américaine, ses propres propositions en vue d’un règlement visant à protéger les données émanant des ressortissants de l’UE. Cette capitulation, sur les points essentiels du règlement en gestation, s’était faite sans la moindre réciprocité du “Big Brother” de Washington.

Dietmar HOLZFEIND.

(article paru dans “zur Zeit”, Vienne, n°25/2013).

00:05 Publié dans Actualité, Affaires européennes | Lien permanent | Commentaires (0) | Tags : gchq, services secrets, services secrets britanniques, espionnage, europe, affaires européennes, g20, grande-bretagne, royaume-uni |  |