mardi, 17 septembre 2024

La Chine et la frontière hybride dans le cyberespace

La Chine et la frontière hybride dans le cyberespace

par Leonid Savin

Source: https://orientalreview.su/2024/09/16/china-and-the-hybrid-fontier-in-cyberspace/?doing_wp_cron=1726564797.6432549953460693359375

Il s'agissait du premier lancement du projet G60, mis en œuvre par Shanghai Spacecom Satellite Technology en coopération avec le gouvernement municipal de Shanghai, qui vise à fournir un accès à l'internet à haut débit d'ici 2025 et une couverture mondiale d'ici 2027.

Cela dit, le projet G60 (la Chine a lancé le premier satellite d'essai 6G au monde en janvier) n'est que l'une des trois méga-constellations de satellites que la Chine prévoit de déployer, avec le projet Guowang mis en œuvre par la société publique China Satellite Services et la constellation Honghu-3 mise en œuvre par la Shanghai Lanjian Hongqing Technology Company. Ces constellations fournissent l'infrastructure nécessaire pour soutenir le secteur spatial commercial chinois en pleine expansion, y compris ses initiatives d'Internet par satellite, qui se développent rapidement.

En mai 2024, la Chine a commencé à fournir le premier essai de services de communication Internet haut débit par satellite en orbite basse à l'étranger (Thaïlande) et, en juin, la société chinoise OneLinQ a lancé le premier service Internet civil domestique par satellite, indiquant qu'il s'étendrait aux pays qui rejoignent l'initiative chinoise « Une ceinture, une route ».

À cet égard, les objectifs stratégiques de la Chine sont plus ambitieux que les simples services Internet par satellite.

Les orbites des satellites sont principalement divisées en trois types: 1) l'orbite terrestre géostationnaire (GEO), 2) l'orbite terrestre moyenne (MEO) et 3) l'orbite terrestre basse (LEO). Par rapport aux deux autres catégories, les satellites LEO présentent un certain nombre d'avantages, notamment la proximité de la Terre, un délai de transmission minimal, de faibles pertes de lignes et des capacités de lancement flexibles. Ils font partie intégrante d'un futur réseau intégré couvrant l'espace aérien, spatial et maritime.

La Chine s'est engagée dans le développement coordonné de satellites GEO, MEO et LEO afin de créer un réseau d'information intégré Espace-Terre, où les systèmes de communication par satellite interagiront avec les systèmes de communication d'information au sol. C'est ce que prévoit le 14ème plan quinquennal (2021-2025) pour le développement économique et social de la République populaire de Chine, publié par le ministère de l'industrie et des technologies de l'information.

Il est évident que l'Internet spatial chinois sera en concurrence sur le marché de l'Internet commercial par satellite avec SpaceX Starlink d'Elon Musk, c'est-à-dire, en fait, avec les États-Unis. Mais comme l'Occident soutient officiellement la concurrence en tant qu'élément du système libéral capitaliste, la Chine a d'autres raisons politiques de critiquer ses projets.

En Occident, et en particulier aux États-Unis, ces succès de la Chine ne sont qualifiés que d'autoritarisme numérique, que le Parti communiste chinois propage par le biais de l'initiative « la Ceinture et la Route » et des liens bilatéraux avec divers pays.

Ce n'est pas la première année que l'on spécule sur des « violations des droits de l'homme » en Chine dans la sphère de l'internet. Les opposants à la Chine ont déjà déclaré que si les services Internet par satellite sont lancés, le monde pourrait « assister à l'émergence d'un nouveau rideau de fer numérique s'étendant depuis l'espace, divisant la libre circulation de l'information et établissant un contrôle étatique à l'échelle mondiale. »

Enfin, il est également dit que les autorités chinoises peuvent potentiellement avoir accès à toutes les données transmises par les services Internet par satellite chinois.

En fait, l'approche chinoise de la gouvernance de l'internet repose sur le concept de cybersouveraineté. La Russie partage également ces principes, selon lesquels chaque État a le droit de gérer son espace numérique, y compris les restrictions et la censure. Mais la Chine a réussi à obtenir une véritable autonomie en créant une architecture nationale de l'internet, qui a été surnommée rien de moins que la « Grande Muraille de feu chinoise ».

Pour cette raison, ainsi que pour l'incapacité à contrôler le marché numérique chinois, l'Occident tombe dans une violente hystérie, inventant toutes sortes de faux récits et de théories de la conspiration.

Dans le même temps, l'importance du contrôle de l'espace extra-atmosphérique est bien comprise là-bas.

Le 26 août, Donald Trump, lors d'un discours à la conférence annuelle de l'Association de la Garde nationale à Détroit, a promis de créer la Garde nationale de l'espace, car, selon lui, « le temps est venu de créer la Garde nationale de l'espace en tant que principale réserve de combat des forces spatiales américaines ».

En effet, l'administration Biden avait proposé de combiner environ 1000 soldats de la Garde nationale issus d'unités orientées vers l'espace pour en faire des forces spatiales en service actif. L'idée était de créer un système flexible qui permettrait au personnel de sécurité de passer d'un emploi à temps plein à un emploi à temps partiel. Le plan a été rejeté à la fois par les dirigeants de la Garde et par les gouverneurs des 50 États et des cinq territoires des États-Unis.

Il convient de rappeler que c'est sous Trump que les forces spatiales ont été créées en 2019, et qu'un projet de loi visant à créer la Garde spatiale nationale a déjà été proposé cette année, bien qu'il n'y ait pas de consensus au Congrès sur cette question. L'un des auteurs du projet de loi était le sénateur Marco Rubio, républicain de Floride.

Par ailleurs, Donald Trump a récemment annoncé qu'il pourrait donner à Elon Musk le pouvoir d'auditer les agences américaines. Il est intéressant de noter que Tesla a reçu des subventions du gouvernement de Joe Biden pour le projet de véhicule électrique, mais des projets tels que Starlink de SpaceX, qui sont liés à l'activité spatiale de Musk, sont susceptibles de bénéficier de nouveaux contrats fédéraux, car la plateforme du Parti républicain appelle à une augmentation des investissements dans les satellites et à l'accélération de l'exploration spatiale vers Mars.

Cependant, malgré les succès de SpaceX et la rhétorique optimiste de Donald Trump, tout n'est pas si lisse aux États-Unis dans le secteur spatial.

Les problèmes survenus avec le vaisseau spatial Starliner, à cause desquels deux astronautes américains devront rester sur l'ISS pendant de nombreux mois au lieu de la semaine prévue, laissent penser que la NASA, ainsi que le principal contractant dans le domaine de l'aérospatiale aux États-Unis, Boeing (rappelons ici d'autres problèmes avec des avions), traverse une grave crise.

Bien qu'il y ait des partisans de la coopération avec la Chine dans le domaine de l'exploration spatiale aux États-Unis. Apparemment, ils font partie de ceux qui comprennent que l'Amérique est en train de perdre la course à l'espace avec la Chine.

Sur le plan technologique et géopolitique, tout cela témoigne de la lutte permanente pour une frontière hybride dans l'espace et le cyberespace.

19:08 Publié dans Actualité | Lien permanent | Commentaires (0) | Tags : actualité, chine, cyberspace |  |

|  del.icio.us |

del.icio.us |  |

|  Digg |

Digg | ![]() Facebook

Facebook

dimanche, 08 août 2021

Pegasus et les guerres du cyberespace

Pegasus et les guerres du cyberespace

Ex: https://piccolenote.ilgiornale.it/52443/pegasus-e-le-guerre-cyberspaziali

Cet été chaud et tragiquement pluvieux a été un peu égayé par une histoire d'espionnage made in Israël, dont le protagoniste est la NSO, une société de cybersécurité qui a vendu à la moitié du monde son système d'espionnage avancé, Pegasus, capable d'infiltrer les systèmes de communication avec une facilité toute nouvelle, sans aucune interaction de la part de l'utilisateur.

Il suffit de connaître le numéro de téléphone de la personne concernée, selon la démonstration publique de l'entreprise aux autorités saoudiennes, qui ont été invitées, pendant la représentation, à acheter un smartphone dans le supermarché voisin, puis à ne leur communiquer que le numéro de l'appareil. La démonstration a été un succès total, les Saoudiens étant en extase et prêts à signer les contrats obligatoires.

Une anecdote racontée par Haaretz explique comment Netanyahu était le principal sponsor de l'entreprise. L'article illustre en effet la corrélation ponctuelle entre les voyages de l'ancien premier ministre israélien dans le monde et l'achat de Pegasus par les pays intéressés.

Une ponctualité surprenante, pour laquelle nous nous référons au journal israélien. Bien sûr, c'est le jeu de tout le monde, car NSO n'est pas la seule société à vendre de tels produits (elle est en bonne compagnie avec les Américains, les Russes et bien d'autres), mais le fait que le Pegasus ait été vendu à des régimes autoritaires et utilisé pour espionner des journalistes et des personnalités de l'opposition a jeté une ombre sur ces opérations.

Opération commerciale et géopolitique

Ces opérations, explique encore Haaretz, n'avaient pas seulement un but commercial, mais avaient aussi une valeur "géopolitique". A tel point que l'article mentionne également la Défense israélienne, qui est appelée à donner les autorisations nécessaires pour la vente de logiciels sophistiqués à des pays tiers.

Le journal israélien cite un certain nombre d'exemples où des interventions supérieures ont dicté la ligne à l'entreprise en question, ainsi qu'à d'autres rivaux (également israéliens). Des exemples comme celui-ci : "Le fondateur et PDG de NSO, Shalev Hulio (photo)" a déclaré à Haaretz que "après que la société ait décidé d'appuyer sur le fameux kill switch de son logiciel, coupant les vivres à ceux qui abusaient de son système Pegasus, elle a reçu une demande pour le réactiver pour des raisons diplomatiques et de défense".

En particulier, le logiciel semble avoir servi à accompagner l'accord d'Abraham avec les pays du Golfe, mais aussi à encourager une "surchauffe" des relations entre Riyad et Téhéran, une évolution qui va dans le sens des intérêts d'Israël.

En bref, bien qu'ils aient été créés et gérés par des personnes privées, la NSO et ses organisations sœurs ont agi en coordination avec l'appareil étatique israélien. Cette hypothèse a également été avancée par le Washington Post, qui a titré : "Les responsables de la sécurité des États-Unis et de l'UE se méfient des liens entre la NSO et les services de renseignement israéliens". Et donc dans le sous-titre : "Des fonctionnaires et des analystes affirment que la société israélienne de technologie de surveillance a créé un produit de classe mondiale, mais certains soupçonnent une relation avec le gouvernement israélien".

Les guerres du cyberespace

NSO nie les allégations et affirme être victime d'une campagne orchestrée, ce qui est évident dans un premier temps et plus que plausible dans un second, puisqu'il s'agit d'un secret de polichinelle, partagé par de nombreuses entreprises du secteur, qui a émergé pour créer un scandale à retardement.

Cela dit, il est probablement bon que, au moins pour une fois, le monde puisse s'interroger sur certaines opérations et sur certains mélanges ; et plus généralement, sur les multiples sens du terme cybersécurité.

13:29 Publié dans Actualité | Lien permanent | Commentaires (0) | Tags : cyberspace, pegasus, israël, nso, espionnage, cyber-espionnage |  |

|  del.icio.us |

del.icio.us |  |

|  Digg |

Digg | ![]() Facebook

Facebook

mardi, 20 février 2018

Comment Internet et l'informatique ont créé notre dystopie

Comment Internet et l'informatique ont créé notre dystopie

par Nicolas Bonnal

Ex: http://www.dedefensa.org

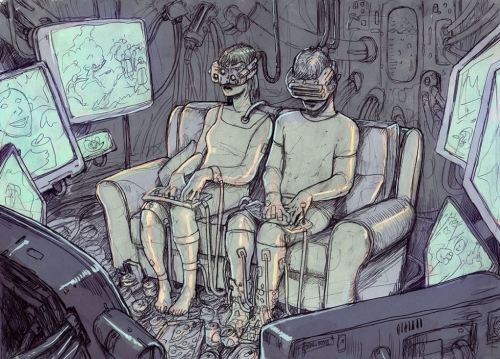

Pendant que nous avons le nez plongé dans nos portables ou nos écrans d’ordinateur, le monde s’endette, s’enlaidit et s’appauvrit. Les huit hommes les plus riches du monde ont autant que les quatre ou cinq milliards les plus pauvres, et cent millions de gamines pas forcément idiotes s’extasient tous les jours de la page Instagram de la fille Jenner. On peut continuer pendant des pages…

Les hommes les plus riches du monde sont souvent jeunes et sortis de la nouvelle économie. Ils hypnotisent ou contrôlent des milliards d’hommes (Alfred Hitchcock parle d’une orgue dont les touches sont l’humanité, et que les malins font résonner à volonté), emploient des milliers ou des millions de personnes en Inde ou ailleurs, et payés au lance-pièces. La globalisation est néo-féodale et divise le monde en deux castes principales : les brainlords, les manipulateurs de symboles, qui ont détruit les classes moyennes en occident par le « progrès technologique » (défense d’exploser de rire) et les techno-serfs. On va tout expliquer.

Voici comment j’annonçais la situation présente à la fin de mon livre sur Internet nouvelle voie initiatique (les Belles lettres, 2000), traduit en portugais et recensé par Roger-Pol Droit dans le Monde.

« Si le programme de la nouvelle économie est la richesse et l'information pour tout le monde, la réalité est tout autre. Robert Reich avait déjà remarqué en 1990 que l'informatique ne nourrissait pas du tout son homme. Il distingue une élite, des cadres et des mainteneurs, chargés de vider ou de recharger les machines. L'assemblage des ordinateurs ne coûte guère non plus, quand il est fait au Mexique ou en Malaisie.

L'externalisation vers les pays les plus pauvres est contemporaine de cette explosion de richesses soudaines concentrée entre les mains de quelques-uns. 85 % de la croissance boursière américaine est restée entre les mains de 10 % de la population. En France même, paradis autoproclamé du socialisme, les richesses boursières ont décuplé en dix ans ; et pendant que les médias célèbrent les stock-options et les richesses en papier des créateurs de start-up, ils passent sous silence les difficultés de dix millions de personnes.

L'émergence d'une nouvelle économie techno-féodale qui distingue les information rich et les information-poor (et certes il ne suffit pas de se connecter sur le réseau pour être information rich) fait les délices des polémistes. Le gourou du management moderne Peter Drucker (photo) dénonce cette société qui fonctionne non plus à deux mais à dix vitesses : « Il y a aujourd'hui une attention démesurée portée aux revenus et à la richesse. Cela détruit l'esprit d'équipe. » Drucker comme le stupide Toffler, qui devraient se rappeler que Dante les mettrait au purgatoire en tant que faux devins, font mine de découvrir que la pure compétition intellectuelle génère encore plus d'inégalités que la compétition physique. C'est bien pour cela que les peuples dont les cultures symboliques sont les plus anciennes se retrouvent leaders de la Nouvelle Économie.

L'émergence d'une nouvelle économie techno-féodale qui distingue les information rich et les information-poor (et certes il ne suffit pas de se connecter sur le réseau pour être information rich) fait les délices des polémistes. Le gourou du management moderne Peter Drucker (photo) dénonce cette société qui fonctionne non plus à deux mais à dix vitesses : « Il y a aujourd'hui une attention démesurée portée aux revenus et à la richesse. Cela détruit l'esprit d'équipe. » Drucker comme le stupide Toffler, qui devraient se rappeler que Dante les mettrait au purgatoire en tant que faux devins, font mine de découvrir que la pure compétition intellectuelle génère encore plus d'inégalités que la compétition physique. C'est bien pour cela que les peuples dont les cultures symboliques sont les plus anciennes se retrouvent leaders de la Nouvelle Économie.

C'est encore un artiste, un écrivain de science-fiction, qui a le mieux décrit le monde féodal en train d'émerger, et qui disloque les schémas keynésiens archaïques.

William Gibson, l'inventeur du cyberspace, imaginait en 1983 une société duale gouvernée par l'aristocratie des cyber-cowboys naviguant dans les sphères virtuelles. La plèbe des non-connectés était désignée comme la viande. Elle relève de l'ancienne économie et de la vie ordinaire dénoncée par les ésotéristes. La nouvelle élite vit entre deux jets et deux espaces virtuels, elle décide de la consommation de tous, ayant une fois pour toutes assuré le consommateur qu'il n'a jamais été aussi libre ou si responsable. Dans une interview diffusée sur le Net, Gibson, qui est engagé à gauche et se bat pour un Internet libertaire, dénonce d'ailleurs la transformation de l'Amérique en dystopie (deux millions de prisonniers, quarante millions de travailleurs non assurés...).

William Gibson, l'inventeur du cyberspace, imaginait en 1983 une société duale gouvernée par l'aristocratie des cyber-cowboys naviguant dans les sphères virtuelles. La plèbe des non-connectés était désignée comme la viande. Elle relève de l'ancienne économie et de la vie ordinaire dénoncée par les ésotéristes. La nouvelle élite vit entre deux jets et deux espaces virtuels, elle décide de la consommation de tous, ayant une fois pour toutes assuré le consommateur qu'il n'a jamais été aussi libre ou si responsable. Dans une interview diffusée sur le Net, Gibson, qui est engagé à gauche et se bat pour un Internet libertaire, dénonce d'ailleurs la transformation de l'Amérique en dystopie (deux millions de prisonniers, quarante millions de travailleurs non assurés...).

Lui-même souffre d'agoraphobie cyber-spatiale et ne se connecte jamais ; mais il encourage les pauvres, I’underclass, à le faire pour oublier ou dépasser le cauchemar social américain. Et de regretter que pendant les émeutes de Los Angeles les pauvres ne volaient pas d'ordinateurs, seulement des appareils hi-fi ... Comme nos progressistes, Gibson n'admet pas que les pauvres ne veuillent pas leur bien. Une classe de cyber-shérifs obligera sans doute un jour les pauvres et les autres à se connecter pour leur bien.

Pour Michael Vlahos, dans la Byte City de l'an 2020 qu'il décrit sur le Web, les castes dirigeantes regrouperont les gens les mieux informés. Ce sont les brainlords. Viennent ensuite les cyber-yuppies puis les cyber-serfs, le peuple perdu (on retrouve cette division chez Reich, Huxley, et mon ami Raymond Abellio avait recyclé les castes hindoues dans ses romans du huitième jour). L'inégalité n'est ici pas dénoncée avec des larmes de crocodiles, elle est au contraire encouragée et célébrée avec cynisme. Pendant longtemps – avant la révolution industrielle - les forts en thème et en maths n'ont pas été riches ; ils le deviennent avec le réseau, la technologie et le néocapitalisme qui ne récompense plus seulement les meilleurs, mais les plus intelligents. C'est à une domination néo-cléricale qu'il faut s'attendre maintenant. Abellio me parlait du retour de la caste sacerdotale ; lui-même écrivit deux livres sur la bible comme document chiffré (voyez mon chapitre sur la technognose).

Les rois de l'algorithme vont détrôner les rois du pétrole. Les malchanceux ont un internaute fameux, Bill Lessard (photo), qui dénonce cette nouvelle pauvreté de la nouvelle économie. Lessard évoque cinq millions de techno-serfs dans la Nouvelle Économie, qui sont à Steve Case ce que le nettoyeur de pare-brise de Bogota est au patron de la General Motors. Dans la pyramide sociale de Lessard, qui rappelle celle du film Blade Runner (le roi de la biomécanique trône au sommet pendant que les miséreux s'entassent dans les rues), on retrouve les « éboueurs » qui entretiennent les machines, les travailleurs sociaux ou webmasters, les « codeurs » ou chauffeurs de taxi, les cow-boys ou truands de casino, les chercheurs d'or ou gigolos, les chefs de projet ou cuisiniers, les prêtres ou fous inspirés, les robots ou ingénieurs, enfin les requins des affaires. Seuls les quatre derniers groupes sont privilégiés. Le rêve futuriste de la science-fiction est plus archaïque que jamais. Et il est en train de se réaliser, à coups de bulle financière et de fusions ...

Les rois de l'algorithme vont détrôner les rois du pétrole. Les malchanceux ont un internaute fameux, Bill Lessard (photo), qui dénonce cette nouvelle pauvreté de la nouvelle économie. Lessard évoque cinq millions de techno-serfs dans la Nouvelle Économie, qui sont à Steve Case ce que le nettoyeur de pare-brise de Bogota est au patron de la General Motors. Dans la pyramide sociale de Lessard, qui rappelle celle du film Blade Runner (le roi de la biomécanique trône au sommet pendant que les miséreux s'entassent dans les rues), on retrouve les « éboueurs » qui entretiennent les machines, les travailleurs sociaux ou webmasters, les « codeurs » ou chauffeurs de taxi, les cow-boys ou truands de casino, les chercheurs d'or ou gigolos, les chefs de projet ou cuisiniers, les prêtres ou fous inspirés, les robots ou ingénieurs, enfin les requins des affaires. Seuls les quatre derniers groupes sont privilégiés. Le rêve futuriste de la science-fiction est plus archaïque que jamais. Et il est en train de se réaliser, à coups de bulle financière et de fusions ...

Gibson reprend dans son roman le thème gnostique du rejet du corps. Case « taille des ouvertures dans de riches banques de données », il est donc un hacker. Puni, il voit son système nerveux endommagé par une myxotonine russe (toujours ces Russes ! Sont-ils utiles tout de même !), et c’est « la Chute. Dans les bars qu'il fréquentait du temps de sa gloire, l'attitude élitiste exigeait un certain mépris pour la chair. Le corps, c'était de la viande. Case était tombé dans la prison de sa propre chair. »

Gibson a popularisé le cyberspace. Le héros Case, un cow-boy donc, avait « projeté sa conscience désincarnée au sein de l'hallucination consensuelle qu'était la matrice ». L'expression « hallucination consensuelle » évoque les univers conditionnés de Philip K. Dick, elle évoque surtout le réseau des réseaux, paramétré pour nous faire vivre une seconde et meilleure vie. « La matrice tire ses origines des jeux vidéo, explique Gibson, des tout premiers programmes holographiques et des expérimentations militaires ... une guerre spatiale en deux dimensions s'évanouit derrière une forêt de fougères générées de manière mathématique, démontrant les possibilités spatiales de spirales logarithmiques ... le cyberspace est une représentation graphique extraite des mémoires de tous les ordinateurs du système humain ... des traits de lumière disposés dans le non-espace de l'esprit. »

Cet univers algorithmique et non-spatial est dominé par des Modernes, « version contemporaine des grands savants du temps de ses vingt ans ... des mercenaires, des rigolos, des techno-fétichistes nihilistes ». Gibson nous fait comprendre de qui ces Modernes sont les héritiers : « Pendant des milliers d'années, les hommes ont rêvé de pactes avec les démons. »

Sur ces questions lisez Erik Davies.

Le monde techno-paranoïaque de Gibson, où l'on est identifié par son code de Turing, est dirigé par des multinationales à qui il donne le fameux nom nippon de zaibatsu. Ces derniers, « qui modèlent le cours de l'histoire humaine, avaient transcendé les vieilles barrières. Vus comme des organismes, ils étaient parvenus à une sorte d'immortalité ». Le Neuromancien s'achève par la vision d'une araignée cybernétique qui tisse sa toile pendant le sommeil de tous (…).

Les brainlords nous laissent miroiter la noosphère, et accaparent la bonne terre. Ils sont les dignes héritiers des évêques médiévaux. Evoquons la résistance maintenant.

L'injustice moderne génère alors ses hérétiques et ses rebelles, les hackers. Les hackers, ou pirates du Web, sont les nouveaux brigands de la société techno-féodale. Sans scrupules et surdoués, ils reproduisent les archétypes des voleurs de Bagdad et des Mandrins d'antan. C'est sans doute pour cela qu'ils sont rarement condamnés sévèrement: ils suscitent trop d'admiration. Ils sont susceptibles d'autre part de pirater les puissants, sociétés, administrations, portails importants, et donc de venger l'internaute moyen. Ils font peur, comme le dieu Loki de la mythologie scandinave qui passe des farces et attrapes au Ragnarök ; car ils peuvent déclencher l'apocalypse virtuelle qui fascine tout le monde et justifient les stocks d'or ou les garde-manger des milices et des paranoïaques.

Le hacker représente le dernier bandit de l'histoire, et le premier criminel du cyberspace. Il y a une mystique du hacker qui recoupe celle du Graal. C'est le très professionnel Mark Pesce qui l'affirme dans un texte baptisé Ignition et adressé aux world movers, aux cyber-nomades du Grand Esprit. L'inventeur du langage virtuel énonce les vérités suivantes : « Commençons par l'objet de notre désir. Il existe, il a existé de tout temps, et il continuera éternellement. Il a retenu l'attention des mystiques, des sorcières et des hackers de toutes les époques. C'est le Graal. La mythologie du Sangraal - du Saint-Graal - est l'archétype de l'illumination retirée.

La révélation du Graal est toujours une expérience personnelle et unique ... Je sais – parce que je l'ai entendu d'innombrables fois de beaucoup de gens dans le monde - que le moment de la révélation est l'élément commun de notre expérience en tant que communauté. Le Graal est notre ferme fondation. »

(…)

Le cyberspace de Pesce correspond à l'espace sacré antérieur décrit par Mircea Eliade. Dans un monde pollué et réifié par la consommation touristique, le cyberspace devient le nec plus ultra du pèlerinage mystique.

Pesce présente ici le hacker comme un mystique hérétique en quête du Graal. Le Graal est lié au centre sacré, Montsalvat ou le château du roi-pêcheur. Il est père nourricier, donne vie éternelle et santé, et la connaissance absolue du monde : tout ce qui est attendu par les prêtres du cyberspace et du Net, censés résoudre toutes les contradictions de l'humanité. Le hacker dans ce cadre fait figure de chevalier sauvage. L'expression chevalier sauvage désigne le guerrier initié, soumis à la solitude et à l'effroi des lieux les plus sinistres, mais également à la volonté du Bien, celui qui comme Lancelot n'a pas un sillon de terre et qui sillonne toute la terre pour quérir les aventures les plus étranges et merveilleuses. Comme le jongleur (joker de Batman, homme qui rit de Hugo), initié mué en bouffon, l'extraordinaire Lancelot se déplace sans cesse dans un espace-temps où rien ne le retient, si ce n'est ce lien particulier qui le relie à l'Esprit, et qui est figuré par sa Dame la Reine, source de de vie et de sagesse pour tout chevalier sauvage, tout Fidèle d' Amour. Montsalvat est un lieu où l'espace rejoint le temps, comme dit Wagner. L'ère numérique répond ainsi à des aspirations immémoriales.

Bibliographie

Nicolas Bonnal – Perceval et la reine (alchimie et ésotérisme dans la littérature arthurienne, préface de Nicolas Richer, professeur à l’EN.S., Amazon.fr) – Internet nouvelle voie initiatique (Amazon.fr, Avatar éditions) – Comment les peuples sont devenus jetables (Amazon.fr)

William Gibson – Le neuromancien (Editions j’ai lu)

Erik Davies – Techgnosis

Roger-Pol Droit, "Les démons du web" (29.09.2000). Je cite un extrait de son article :

Roger-Pol Droit, "Les démons du web" (29.09.2000). Je cite un extrait de son article :

« Nicolas Bonnal brosse le portrait de cette résurgence de vieilles terreurs sur les réseaux nouveaux. D'après lui, nous serions en pleine croissance de la technognose. Ainsi, le « w » correspondant en hébreu au chiffre 6, beaucoup se préoccuperaient aujourd'hui que le World Wide Web (www) équivale à 666, soit le chiffre de la Bête dans l'Apocalypse de Jean. Le Net, ce serait le filet contre lequel Job se battait déjà. Dans la kabbale, il n'est question, comme sur Internet, que de portails, de codes, de nœuds. Comme dans la gnose, la vieille lutte contre le corps, ses pesanteurs et ses incohérences, est à l'ordre du jour : certains rêvent d'entrer dans le réseau, de devenir téléchargeables, de survivre comme pure information. Pour ces anges New Age, évidemment, notre viande est une gêne. Ils rêvent de n'être que lumière, instantanément diffusée dans un monde sans pesanteur ni animalité.

Les hackers, ces pirates qui contournent les barrières et les mesures de sécurité des systèmes informatiques, sont les chevaliers d'Internet, selon Nicolas Bonnal. Déjouer les plus retorses défenses est leur quête du Graal, aussi interminable que celle des compagnons du roi Arthur. Ce ne serait donc pas un hasard si les jeux de rôles - donjons, dragons et autres occasions de mortels combats - se sont développés sur la Toile de manière spectaculaire. Les ordinateurs se délectent d'anciennes légendes. Ils brassent allégrement Pythagore et la Kabbale, des secrets chiffrés et des mœurs médiévales. On les croyait postmodernes. Ils risquent de se révéler préclassiques.

…Nicolas Bonnal, en dépit de certaines imperfections, met le doigt sur une question importante : le monde hypertechnique est aussi un univers mythologique, régressif, crédule, traversé éventuellement de toutes les hantises et les phobies des âges les plus anciens, celles que l'on avait cru trop vite révolues. Sans doute ne faut-il pas noircir aussitôt le tableau. Il n'est pas vrai que nos disques durs soient truffés de signes maléfiques et nos modems peuplés de gremlins prêts à bondir. Mais il y a une tendance. Une sorte de boucle possible entre l'avenir et le passé. Le futur risque d'être archaïque. On pense à ce mot attribué à Einstein : “Je ne sais pas comment la troisième guerre mondiale sera menée, mais je sais comment le sera la quatrième : avec des bâtons et des pierres.” »

18:12 Publié dans Actualité, Sociologie | Lien permanent | Commentaires (0) | Tags : nicolas bonnal, cyberspace, internet, dystopie, actualité, sociologie, science-fiction, william gibson, lettres, littérature |  |

|  del.icio.us |

del.icio.us |  |

|  Digg |

Digg | ![]() Facebook

Facebook

vendredi, 18 septembre 2015

L’ennemi dans le cyberespace

L’ennemi dans le cyberespace

La révélation par Kaspersky il y a quelques jours des capacités d’un groupe de hackers russes nommé Epic Turla, apriori capable de pirater des satellites pour couvrir ses traces a relancé les débats sur la sécurité dans le cyberespace. Que tout, ou presque, était vulnérable dans le cyberespace lui-même, voilà qui n’a rien de nouveau. Toutefois la question d’interagir directement avec des satellites de télécommunication connecte un peu plus le cyber avec les autres sphères stratégiques, dont l’espace extra-atmosphérique fait partie. Les « exploits » des hackers se révèlent sans cesse plus impressionnants, tant par le niveau technique que l’on suppose dans ce cas, comme dans les dégâts occasionnés – à l’exemple de l’affaire Ashley Madison. Au-delà de cette question de qui est capable de quoi, à laquelle on ne peut par essence répondre puisque toute cyberarme ou cyberagression n’est qu’à usage unique – même si des socles communs existent – il revient surtout utile de se poser la question du traitement informationnel qui est fait de ces questions.

A l’occasion de la sortie de Gagner les cyberconflits où, avec F-B. Huyghe et O. Kempf, nous nous sommes interrogés – entre autres – sur la revendication, la dissimulation, les alliances et le poids des cultures stratégiques dans le cyberespace, une analyse s’impose. Tout d’abord les grands médias anglo-saxons comme le Financial Times ou le Washington Post désignent le groupe Epic Turla comme lié au gouvernement russe, ce que se garde bien de faire Kaspersky dans son analyse. En fait ces médias s’appuient sur une étude allemande de 2014 de G Data Software dont l’analyse repose sur des présuppositions uniquement techniques quant au niveau inféré du groupe de hackers. De facto tout groupe russe ayant un niveau de compétence un tant soit peu élevé apparait donc comme lié aux services de renseignement de Moscou. Si cela est fort possible sur le papier, l’analyse par Kaspersky des pays les plus touchés par les attaques d’Epic Turla semblent démontrer le contraire. Ainsi l’entreprise – russe – d’antivirus laisse apparaitre des attaques principalement concentrées sur la Russie, la France, la Biélorussie, les Etats-Unis et le Kazakhstan. Pour un groupe sensément lié au gouvernement russe, il est assez étonnant qu’Epic Turla s’attaque prioritairement à son propre pays ainsi qu’aux alliés économiques et militaires de ce dernier, surtout qu’Epic Turla vise principalement les cibles étatiques et les grandes entreprises…

Ce n’est pas sans rappeler les analyses – dont Fire Eye – qui avaient suivi l’attaque sur TV5 Monde et qui, trouvant des fragments de codes imputables à une origine russe, s’empressaient de pointer du doigt Moscou. Là encore la dissimulation derrière le paravent du « cybercalifat » ou l’utilisation de ce groupe se revendiquant de Daesh semble un peu étonnant géopolitiquement. Certes la culture stratégique russe, au travers de la pratique de la maskirovka, nous a habitués à des surprises foudroyantes et des inflexions byzantines. Toutefois encore il faut se demander si à vouloir chercher des signaux faibles partout on ne finit pas par en inventer ; célèbre biais de l’analyste bien connu depuis les travaux de Heuer.

Au fond cette volonté de voir des groupes de hackers russes au service du pouvoir poutinien agir partout sur la planète contre les intérêts des ennemis de Moscou, n’est pas sans rappeler la désignation systématique du gouvernement chinois comme commanditaire des cyberattaques lancées contre les Etats-Unis depuis le début des années 2000. La désignation de Pékin comme grand ordonnateur des actions, principalement d’espionnage, contre Lockheed-Martin, le Department of Defense ou d’autres cibles entrepreneuriales et étatiques (attaques Aurora, Titan rain, etc.), a culminé avec la publication du rapport Mandiant en 2013. Le gouvernement chinois, au travers d’une unité militaire nommée 61398, était désigné APT1 pour Advanced Persistent Threat 1, signe de la dangerosité universelle des actions chinoises. Les rapports entre la société Mandiant et le gouvernement américain – le fondateur K. Mandia était auparavant officier de l’US Air Force – ont donné lieu à de nombreux commentaires et interrogations sur la partialité éventuelle de certaines analyse, toujours est-il que la Chine était devenu le croquemitaine du cyberespace.

Or depuis le déclenchement des évènements de Crimée qui ont été la base du net refroidissement des relations entre la Russie et l’Occident, Moscou semble être devenu le nouveau voyou du cyberespace. La Chine est ainsi passée au second plan dans la désignation du « cyber-ennemi » au profit de la Russie. La géopolitique du cyberespace rejoindrait ainsi celle du monde réel ou la question de la désignation de l’ennemi suivrait-elle les velléités du moment ? La deuxième option semble plus probable eu égard à certaines caractéristiques du cyberespace. En effet le principe de non-attribution qui préside, pour le moment, à la cyberstratégie permet de grandes possibilités d’actions, entourant celles-ci d’un véritable brouillard de guerre. Or le principe de non-attribution s’il permet une grande latitude d’action à l’attaquant, lui permettant par exemple de dissimuler son identité réelle, offre aussi de grandes opportunités à l’agressé. Ce dernier peut ainsi, avant la revendication des attaques par l’agresseur, choisir de révéler publiquement les actions malignes dont il a fait l’objet, pointant ainsi ses ennemis. En termes stratégiques l’agressé peut ainsi conserver une certaine forme d’initiative stratégique et orienter les débats dans le sens qui lui est propre, privant son agresseur d’une opportunité de subversion.

Comme dans le domaine de l’économie, la désignation d’un ennemi dans le cyberspace amende les règles de C. Schmitt. Le caractère évasif et dissimulé des cyberagressions permet des jeux géopolitiques complexes avant, pendant mais aussi – et surtout – après l’attaque proprement dite. La désignation de l’ennemi est ainsi devenue une forme de riposte en soi qui permet, selon les opportunités du moment, de mettre en accusation tel ou tel avec, finalement, des répercussions assez limitée. Cela nous rappelle, une fois de plus, que le cyberespace, s’il est indéniablement un espace stratégique technique, est également celui où l’action sur les perceptions est le plus important.

00:05 Publié dans Actualité, Défense | Lien permanent | Commentaires (0) | Tags : actualité, défense, cyberspace |  |

|  del.icio.us |

del.icio.us |  |

|  Digg |

Digg | ![]() Facebook

Facebook

samedi, 28 février 2015

Stratégie de puissance russe dans le cyberespace

Stratégie de puissance russe dans le cyberespace

Sous couvert de protéger les données personnelles, le président Russe Vladimir Poutine, signe en juillet une nouvelle loi qui oblige les entreprises à héberger d’ici septembre 2016 les données personnelles des résidents russes à l’intérieur des frontières du pays. Cette loi va directement impacter les services en ligne fournis par l’étranger, en particulier certains services américains populaires en Russie tels que Facebook, Twitter et Google. Ces derniers vont devoir installer des datacenters sur le sol russe s’ils souhaitent continuer à fournir légalement leurs services sur ce territoire. Apple, de son côté, va voir ses iPad, iPhone et iMac interdits sur le territoire russe d’ici 2015. En effet, il n’est guère possible d’utiliser ces outils sans les relier à iCloud ou iTunes, services contenant des données personnelles hébergées aux USA et potentiellement accessibles par la NSA. En août, il est même demandé à Apple et à SAP de fournir le code source de leurs systèmes afin de vérifier qu’ils ne contiennent pas de système d’espionnage. Localement, le FSB avait obligé en juin certaines entreprises à chiffrer les données personnelles de leurs clients. Les révélations d’Edouard Snowden et son exil temporaire en Russie ont sans doute accéléré ces prises de décisions protectionnistes contre les risques d’espionnage provenant de l’Ouest. Poutine considére qu’internet est un projet de la NSA, et malgré des contraintes techniques importantes, il va tout mettre en oeuvre pour garantir son indépendance technique, en particulier en étudiant la possibilité de débrancher le pays du reste du réseau en cas d’urgence.

Protectionnisme économique et autonomie numérique

Ces nouvelles contraintes pour les services occidentaux permettront à l’homme le plus riche de Russie, Alicher Ousmanov, de développer encore ses parts de marché. M. Ousmanov, proche de Poutine, est le propriétaire de mail.ru, concurrent directe de gmail. Il a pris le contrôle en septembre de vkontakte, leader en Russie des réseaux sociaux devant Facebook et Twitter. Du côté des autres services et technologies, la Russie n’est pas à la traîne : Yandex, majoritairement russe, distance Google et Ozon est le concurrent de Amazon. Sputnik, projet de moteur de recherche totalement russe porté par Rostelecom garantira une indépendance et un contrôle total par l’état. Le développement de l’économie actuelle basée en grande partie sur les matière premières passera par le développement des nouvelles technologies. Poutine annonce que déjà 8,5% du PIB est généré par l’économie en ligne. A son arrivée au pouvoir en 99, il y avait 2 millions d’internautes en Russie, aujourd’hui ce sont 75 millions de personnes qui sont connectées.

Des machines à écrire pour contrôler les réseaux sociaux

Bien que ne possédant pas de smartphone et n’étant pas un internaute averti, M. Poutine a bien compris le risque lié à l’usage de ces nouveaux moyens de communication par un nombre aussi important de personnes, il devra garder la maîtrise de l’information dans son pays. Au mois d’août, c’est une loi concernant les blogs ayant plus de 3.000 lecteurs inscrits qui en oblige sa déclaration auprès du ministère de la communication. Le même mois une autre loi oblige l’identification des utilisateurs utilisant le WIFI public ou d’entreprise. Peut-être est-ce lié à l’augmentation importante (600%) des utilisateurs souhaitant être anonyme en utilisant le réseau tor ? Déjà en février, une loi permettait de couper les sites internet sur simple décision de justice. Cette dernière, mise en avant pour la protection de l’enfance a été utilisée dès le mois de mars pour couper des sites contestataires au régime. La Russie a bien compris les avantages qu’elle peut tirer de ces nouvelles technologies pour mener à bien sa guerre de l’information tout en limitant les risques qu’elle peut générer.

00:05 Publié dans Actualité, Affaires européennes, Géopolitique | Lien permanent | Commentaires (0) | Tags : cyberspace, cyberguerre, russie, europe, affaires européennes, politique internationale, géopolitique, défense |  |

|  del.icio.us |

del.icio.us |  |

|  Digg |

Digg | ![]() Facebook

Facebook

mercredi, 27 août 2008

De la guerre dans le cyberspace

De la guerre dans le “Cyberspace”

Entretien avec le journaliste Stefano Silvestri, expert militaire, sur la cryptographie, la sphère privée et la sécurité sur le net

Q. : Professeur Silvestri, au cours de cette dernière année 1998, on a beaucoup parlé, sur le net et ailleurs, du projet “Echelon”, élaboré par l'agence américaine NASA, dans le but de contrôler toutes les communications téléphoniques, y compris les fax et les courriers électroniques, même en dehors d'Amérique et, surtout, en Europe. D'après certains observateurs, il s'agirait en fait d'une légende colportée sur le net; pour d'autres, en revanche, cette intrusion est une donnée fondamentale, comme l'explique l'intérêt qu'y portent les organismes officiels de la Communauté Européenne; cet intérêt semble prouver qu'il ne s'agit donc pas d'une “légende”. Qu'en dites-vous?

StS : Je dis que le contrôle des communications a toujours grandement focalisé l'attention des agences d'information américaines. En ce qui concerne les simples communications téléphoniques, leur contrôle est déjà un fait acquis depuis longtemps. L'attention actuelle, portée à internet, n'a fait que croître ces derniers temps, d'abord dans l'intention de contrôler les aspects de cette technologie qui ont bénéficié à la criminalité —je pense notamment à la pornographie— ensuite dans l'intention de protéger les informations confidentielles contre les interventions des “hackers”, les pirates de l'informatique. Dans ce double contexte, est née l'idée qu'il faudra contrôler toujours plus étroitement les communications. Le problème qui se pose est, tout naturellement, de savoir si un tel contrôle est légitime ou non, et dans quelle mesure, car les communications sont en théorie ouvertes, car elles ont été créées pour être et demeurer ouvertes, pour être lues de tous, comme c'est le cas sur la grande toile. Mais si elles sont lues par tous, elles peuvent l'être par les agences de sécurité. Cette évidence est moins légitime, voire totalement illégitime, si l'on parle d'informations confidentielles, de quelque forme que ce soit, de quelque manière qu'elles soient cryptées, même si elles ne sont que de simples communications téléphoniques. S'il existe une tutelle, ou des garde-fous, pour ce qui concerne les communications à l'intérieur d'un Etat, il n'existe aucune protection juridique pour les communications internationales.

Q. : Je vais émettre une hypothèse, faire un saut en avant dans le temps, disons de dix ans, ce qui nous amène en l'an 2009. On peut prévoir, sur base de ce qui se passe aujourd'hui, que les autoroutes de l'information acquerront une importance encore plus importante d'ici ces dix années. A quoi ressembleront ces autoroutes de l'information, seront-elles plus libres ou plus contrôlées? Quelle forme prendra, selon vous, la lutte pour le contrôle et la surveillance des informations et surtout pour la protection de la sphère privée?

StS : Ce n'est pas facile de faire des prévisions, parce que le net, tel qu'on le connaît aujourd'hui et tel qu'il s'est développé jusqu'ici, se base sur l'idée d'une liberté complète d'informer et de faire circuler des informations. Mais la multiplication des phénomènes de nature criminelle a forcé les autorités à élaborer des systèmes plus complexes de contrôle. Je crois donc que cette lutte continuera. Vous savez qu'il existe des organisations à l'intérieur même de la grande toile qui s'opposent d'ores et déjà, par principe, à toute forme de contrôle, même limitée, parce qu'elles estiment que tout type de contrôle finit par bloquer la communication. Je retiens personnellement qu'il faut certaines formes de contrôle, s'il n'y a pas moyen de faire autrement. Il faut réussir pour le net ce qui se passe déjà pour les communications téléphoniques internationales : parvenir à généraliser un contrôle sur les thèmes et les mots clefs. De ce fait, je ne pense pas que nous aurons nécessairement plus ou moins de liberté, mais que nous aurons une situation différente, où deux phénomènes prendront parallèlement de l'ampleur : l'élargissement de la grande toile, c'est-à-dire un accroissement de liberté, mais aussi, simultanément, une “intrusivité” accrue de la part de certaines agences étatiques.

Q. : Quels instruments pourra-t-on utiliser pour maintenir la sphère privée dans une situation de ce genre?

StS : Partiellement, la sphère privée est reliée à ce qui se met sur la toile. Il est dès lors évident que ce qui est présent sur la toile peut être lu, tandis que les choses qui n'y sont pas de manière évidente, ne peuvent pas être lues. Par conséquent, on sera tenté de ne pas dire certaines choses sur la toile elle-même. Par ailleurs, on pourra recourir à des systèmes de plus en plus sophistiqués de cryptage. Mais c'est une démarche beaucoup plus complexe, parce que tout système de cryptage peut être décrypté, sauf si l'on utilise un système supérieur d'élaboration de données. En conséquence, le problème, à ce niveau, est celui de posséder une capacité systémique à élaborer des données de manière plus rapide et plus puissante que les autres. Ce type de capacité, seuls les Etats les possèdent.

Q. : Quels sont les Etats qui ont les systèmes les plus puissants ?

StS : Essentiellement, les Etats-Unis. Nous en sommes arrivés au stade que les Etats-Unis, sur injonction de leur ministère de la défense, n'exportent jamais ces systèmes de sécurité complets, qu'ils élaborent chez eux pour le bénéfice du gouvernement américain, pour éviter d'affronter des systèmes de cryptage étrangers, difficiles à briser.

Q. : Si je vous comprends bien, nous avons affaire, d'une part, à un processus de globalisation et, d'autre part, à un retour au nationalisme, face au nouveau système mondial de communication…

StS : C'est un double processus qui survient toujours sur les marchés globalisés : au départ, on commence avec un maximum de liberté, puis, à un certain moment, on en arrive à développer des rapports de force. Dans le cas qui nous préoccupe, nous sommes face à un problème de rapports de force.

Q. : Nous avons donc affaire à une guerre dans le “cyberspace”, pour le contrôle des flux d'informations, mais est-ce une perspective bien réelle? Si oui, comme va-t-on la combattre et par quels moyens?

StS : Disons que cette idée d'une guerre dans le “cyberspace” reçoit beaucoup d'attention actuellement parce qu'elle se concilie parfaitement avec l'hypothèse que posent les Américains aujourd'hui, affirmant que nous assistons à une nouvelle révolution dans les affaires militaires. Ce que l'on considère désormais comme le système des systèmes consiste, pour l'essentiel, en une méthode électronique de contrôle des diverses armes, qui tend simultanément à utiliser aussi des systèmes de guerre non traditionnels: par exemple, le contrôle de l'information. Celui-ci revêt évidemment une importance cruciale en temps de guerre. Les médias donnent de fausses informations, ou n'en donnent pas, et réussissent ainsi à empêcher la circulation de certaines informations déterminées, ou à se substituer aux systèmes d'information nationaux des pays que l'on veut attaquer. Tout cela est théoriquement possible. Le contrôle peut également s'exercer sur les informations d'ordre technique, dans la mesure où nos nouveaux systèmes d'armement dépendent d'un certain flux d'information. Par exemple, les informations, en provenance de satellites, relatives aux positions géo-stationnaires, au climat, etc., peuvent se faire influencer d'une certaine manière, ce qui est aussi une façon de faire la guerre. Notamment l'intrusion, en provenance de l'extérieur, dans les systèmes d'information ou de sécurité, ou dans les systèmes de contrôle du trafic aérien, sont considérés comme des actes de guerre. De telles intrusions n'ont pas encore eu lieu; elles ne sont que de pures hypothèses, relevant de la science fiction ou du roman et non pas encore du réel. Mais il est évident que si un hacker peut perturber un ordinateur du Pentagone, celui-ci peut utiliser la même technique contre un tiers.

Q. : Par conséquent, dans l'hypothèse d'une guerre “informatique”, n'aurons-nous pas affaire à un problème se focalisant davantage sur les sources d'information?

StS : Effectivement, plusieurs problèmes se juxtaposent: un problème qui relève de la sécurité des sources, un problème quant à la “pureté” des informations et un problème de sécurité des informations. Sur le Vieux Continent, nous avons peu d'expériences, parce qu'en Europe, nos systèmes militaires sont archaïques, au pire, trop vieux en tout cas pour faire face à la nouvelle donne. Les Américains ont plus d'expériences parce qu'en fait leurs systèmes militaires utilisent certes d'anciennes techniques, comme les Européens, mais utilisent aussi la grande toile; ils ont donc une indéniable expérience dans la façon d'utiliser celle-ci, tant sur le plan défensif que, potentiellement, sur le plan offensif.

Q. : Pourriez-vous nous donner quelques exemples récents de conflits ou, plus généralement, d'événements de la politique internationale, où la lutte pour le contrôle de l'information dans le “cyberspace” a déjà eu un rôle d'une importance particulière?

StS : Je dirais que, pour l'essentiel, c'est encore une question de rapports de force entre les Etats-Unis, l'Europe et les autres pays. Exemple : nous avons affaire à un nouveau niveau dans l'utilisation des informations et des données recueils à la suite d'interceptions téléphoniques à la suite immédiate des attentats en Afrique contre les ambassades américaines; ce nouveau degré d'utilisation de la technologie s'utilise désormais pour repérer les groupes terroristes responsables de ces attentats. Ce niveau technologique en est encore au stade de la simple information. Par ailleurs, il y a toute une série d'exemples de guerre informatique mais ces cas sont surtout liés au monde industriel plus qu'au monde militaire ou à la sécurité pure. Ou bien l'on utilise les canaux informatiques libres ou couverts pour troubler la sécurité des industries.

Q. : Le “cyberspace”, par définition, est en quelque sorte “a-territorial”, ou, au moins, très éloigné du type de territorialité auquel nous sommes habitués dans le monde réel (et non virtuel). Existe-t-il dès lors une géopolitique du “cyberspace”. Et sous quelle forme?

StS : Le “cyberspace” constitue une négation de la géopolitique. Par suite, nous pouvons dire que nous sommes essentiellement confrontés à une question de frontières. Les frontières peuvent tout simplement se connecter, non pas aux médias, mais aux utilisateurs eux-mêmes. Nous pouvons dire qu'il existe une géopolitique du “cyberspace” dans la mesure où nous trouvons plus d'utilisateurs concentrés dans une région du monde que dans une autre. Ce qui nous donne une forte concentration aux Etats-Unis, une concentration en croissance constante en Europe et une concentration très réduite et éparpillée en Afrique. Autre hypothèse : on pourrait développer des catégories géopolitiques reposant sur la capacité technologique à intervenir dans le “cyberspace”, capacité qui coïncide dans une large mesure avec la zone où l'on utilise de la manière la plus intense ces technologies et où celles-ci sont par conséquent les plus avancées. Je crois que j'ai énuméré là les principales catégories, parce que, pour le reste, introduire des barrières à l'intérieur même du “cyberspace” équivaudrait à détruire le “cyberspace” lui-même. Et, en conséquence, cela signifierait ipso facto de détruire ce principe de liberté de circulation ou ce principe de grande facilité de circulation des informations, qui pose problème, mais qui est simultanément la richesse de cet instrument.

Q. : Existe-t-il des protocoles de réglementation entre les Etats en ce qui concerne le “cyberspace”?

StS : Non. Pas encore en tant que tels. Je dirais que ce qui va se faire tournera essentiellement autour du problème des contrôles. En d'autres termes: comment pourra-t-on générer des coopérations pour éviter l'augmentation de la criminalité dans ce nouveau moyen de communication qui, comme tous les médias, peut évidemment se faire pénétrer par les réseaux criminels. Tous ces problèmes sont liés au fait que le “cyberspace” est par définition extra-territorial. En tant que tel, toutes les interventions à l'intérieur de ce cyberspace, mises à part les interventions sur un opérateur singulier, sont des interventions forcément transnationales. A l'échelon national, une intervention est possible, mais elle fait automatiquement violence à des tiers. Des romans commencent à paraître qui prennent pour thème de tels sujets. Tom Clancy est de ceux qui s'occupent ainsi de la grande toile; il a inventé une police américaine fictive qui s'appelle “Net Force” mais qui n'a pas une fonction seulement protectrice et judiciaire, mais se livre à des actions offensives et défensives à l'intérieur même du “cyberspace”. En Europe, nous n'en sommes pas encore là. Loin de là.

Q. : Pouvez-vous nous donner une définition de ce que l'on appelle un système de “cryptographie”?

StS : La cryptographie est un système visant à camoufler, à masquer, le langage. Vous prenez un mot et vous lui donnez une tout autre signification. Vous avez affaire là à un système de cryptographie banale. Les systèmes de cryptographie ont crû en importance, au fur et à mesure que les communications, elles aussi, ont acquis de l'importance. Ainsi, au fur et à mesure que les opérations militaires proprement dites se sont mises à dépendre toujours davantage du bon fonctionnement des communications, la cryptographie est, à son tour, devenue très importante. C'est clair : tant que les communications se faisaient entre le commandant des forces sur le terrain et, par exemple, le peloton de cavalerie qu'il avait envoyé en reconnaissance, la communication se voyait confiée à un messager et la cryptographie n'avait pas beaucoup de sens. Pour l'essentiel, il suffisait que le messager comprenne bien ce que le commandant lui disait et le répète correctement. Petit à petit, quand les opérations sont devenues plus globales, on a commencé à utiliser des systèmes plus complexes, mais qui risquaient d'être interceptés ou décryptés comme la radiophonie. La cryptographie était devenue nécessaire. Pendant la seconde guerre mondiale, la cryptographie a joué un rôle fondamental. Les alliés ont réussi à décrypter le système allemand de cryptographie. Cela leur a procuré un gros avantage stratégique, pendant toute la durée des hostilités. Pendant la guerre froide également, la capacité de pénétrer les systèmes de communication de l'adversaire a eu une importance capitale. Dans cette guerre, la capacité des Américains à parfaire ce genre d'opération était supérieure à celle des Soviétiques, ce qui a donné, in fine, l'avantage aux Etats-Unis. Aujourd'hui, la guerre des cryptographies continue tant dans la sphère économique que dans celle du militaire. La guerre actuelle dépend largement des nouveaux systèmes de cryptographie, lesquels sont désormais intégralement basés sur l'informatique. Plus l'ordinateur est rapide et puissant, plus le logarithme est complexe, sur base duquel on crée la cryptographie des phrases, et, finalement, l'ensemble du système est le plus fort. Les super-ordinateurs américains sont nés, partiellement, pour être capables de gérer les opérations de la Nasa dans l'espace, mais aussi, pour gérer de nouveaux systèmes de cryptographie.

Q. : Par conséquent, les systèmes de cryptographie, comme le soutient le département de la défense aux Etats-Unis, peuvent se considérer véritablement comme des armes?

StS : Ils font assurément partie du système de sécurité et de défense d'un pays. Ils constituent une arme offensive dans la mesure où ils peuvent potentiellement pénétrer le système de communication de l'ennemi, et constituent aussi une arme défensive, car ils empêchent l'ennemi de pénétrer leurs propres systèmes. A ce système de cryptographie s'ajoutent les autres systèmes spécialisés mis en œuvre. La combinaison des divers types de systèmes donne un maximum de sécurité.(entretien paru dans Orion, n°179/août 1999; trad. franç.: Robert Steuckers).

00:05 Publié dans Défense | Lien permanent | Commentaires (0) | Tags : guerre, cyberspace, militaria, défense, libertés |  |

|  del.icio.us |

del.icio.us |  |

|  Digg |

Digg | ![]() Facebook

Facebook