A en croire certains journalistes pressés et analystes aux idées tranchées, la Russie serait aujourd’hui notre principale menace numérique. Ses « hackeurs » seraient en capacité de cibler – quotidiennement – nos entreprises les plus performantes, nos administrations les plus sensibles, nos secrets les mieux gardés, alors que nous serions pratiquement désarmés, incapables de nous protéger, sinon de riposter. Récurrentes, depuis que Vladimir Poutine a remis son pays sur les rails d’une politique de puissance, ces assertions réactivent toutes les raisons de détester la Russie.

Ressurgissent les poncifs de la Guerre froide, mâtinés de cet anticommunisme qui s’enracine dans la Révolution d’octobre de 1917 ; du Communisme de guerre à la crise des missiles de Cuba (1962) jusqu’à la chute du Mur de Berlin en 1989 et après…

Récurrente, cette figure de l’idéologie dominante marche sur trois jambes : 1) une appartenance au « monde libre », qui aurait définitivement affirmé sa supériorité avec l’effondrement du Bloc de l’Est ; 2) une suprématie économique, qui repose sur les mécanismes du libéralisme, néo-libéralisme et ultra-libéralisme imposés par les Etats-Unis et la Grande Bretagne ; 3) enfin, un racisme profond, dont on retrouve quelques racines, notamment dans Mein Kampf, qui assimilait les peuples slaves à des « sous-races incultes descendant des Tatar-Mongols, acquis à la juiverie bolchevique… ».

Ce type de figure « essentialiste » vide la réalité de toute dimension historique pour la transformer en une « essence », autrement dit une « nature » quasiment géologique, résultant davantage du « bon sens populaire » et de ses « mythes » que de toute espèce d’approche scientifique : « la privation d’histoire : le mythe prive l’objet dont il parle de toute Histoire. En lui, l’histoire s’évapore. C’est une sorte de domestique idéal : il apprête, apporte, dispose, le maître arrive, disparaît silencieusement. Il n’y a plus qu’à jouir sans se demander d’où vient ce bel objet ». Il est plus simple de se réfugier dans quelque bouc-émissaire, et dans une vérité arbitraire…

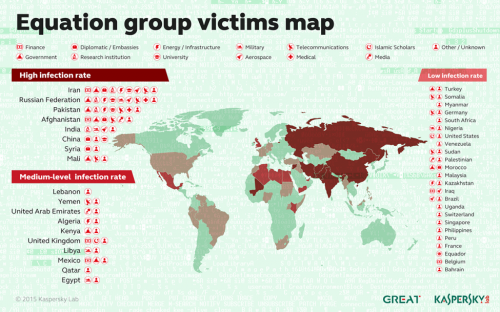

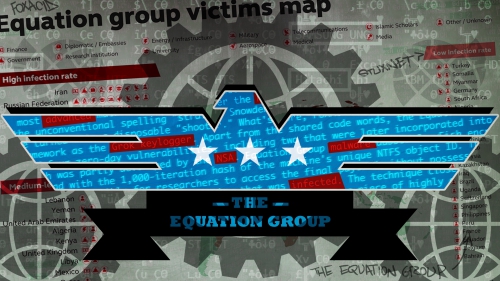

Pour en revenir à la transformation numérique de notre monde, il s’agit justement de remonter le courant idéologique par l’Histoire, ses filiations, ses péripéties et ses acteurs, en posant quelques questions : pourquoi la France se trouve-t-elle aujourd’hui si démunie et vulnérable, si dépendante sur les fronts de la cyber-guerre ? Trop méconnue, cette histoire est pourtant instructive. Ensuite, il s’agit de bien prendre la mesure des rapports de force et de rappeler que les Etats-Unis et Israël disposent – aujourd’hui – de l’arsenal numérique le plus puissant du monde. Enfin, dans ce rapport de force proprement asymétrique, comment réagissent la Russie et la Chine, voire l’Inde ? Sont-ils vraiment nos seuls et principaux ennemis ?

TRAGEDIE EN TROIS ACTES

Selon le pionnier du Web français Tariq Krim, le fiasco du numérique français est une tragédie en trois actes : « il y eut d’abord les ‘30 honteuses du numérique’, où une petite élite arrogante et dénuée de vision stratégique a démantelé notre industrie informatique et électronique. Elle a débranché les travaux de recherches les plus intéressants et laissé nos meilleurs développeurs partir à l’étranger, faute de les associer à des projets ambitieux. Vient ensuite la capitulation vis-à-vis des grands acteurs américains. Ainsi, de nombreux politiques et hauts fonctionnaires français leur ont permis d’intégrer leurs technologies au cœur des prérogatives régaliennes de l’État : défense, renseignement, éducation, sécurité, mais aussi culture. Plusieurs d’entre eux quitteront leurs fonctions pour aller rejoindre ces sociétés. Le troisième acte se joue en ce moment. Alors que nos dirigeants se préparent à une vente à la découpe, il reste cependant un mince espoir d’inventer une autre manière d’utiliser le réseau plus en phase avec nos principes et nos valeurs ».

La tragédie commence au CERN, dans les années 1990, lorsque le chercheur Tim Berners-Lee invente le WorldWideWeb – premier navigateur web et premier éditeur HTML. Mais ces recherches ne sont pas encouragées par le CERN, ce qui pousse Tim Berners-Lee à proposer ses services au MIT. En 1993, les États-Unis lancent le projet des « Autoroutes de l’information », faisant de l’Internet et du numérique le fer de lance de leur nouvelle stratégie de croissance. L’Europe et la France continuent de miser sur les industries traditionnelles. Vingt-cinq ans plus tard, les GAFAM dominent le monde.

Tariq Krim : « la France ne voit pas les choses de la même manière, notre élite méprise ce qui est marginal, différent ou simplement trop petit. Le scénario de « dénumérisation » de la France suivra toujours le même schéma. Nous vendrons à la casse nos sociétés, ou les dilapiderons alors qu’elles possédaient en interne les technologies qui, si elles avaient été mieux valorisées, nous auraient permis d’influencer la direction prise par l’Internet ». Tout commence dans les années 70, avec l’abandon du réseau Cyclades de Louis Pouzin au profit du Minitel. Louis Pouzin en est le concepteur. Il est aussi l’inventeur de la segmentation des données en « Datagramme ». Il sera récompensé (avec Tim Berners-Lee et Vinton Cerf) par la reine d’Angleterre pour ses contributions essentielles à la création de l’Internet. En France – à ce jour encore – il reste un parfait inconnu du grand public.

Tout juste nommé Premier ministre en 1995, Alain Juppé explique – au journal de 20 heures – sa volonté de vendre Thomson Multimédia au coréen Daewoo : « Thomson, ça ne vaut rien, juste un franc symbolique. » Obsédé par les revendications sociales de l’entreprise, il ignore que Thomson multimédia dispose d’une grande partie des brevets sur la musique (le fameux MP3) et la vidéo en ligne, qui seront utilisés quelques années plus tard dans tous les smartphones. Sa branche grand public sera démantelée et vendue au chinois TCL. Ses meilleurs ingénieurs partiront chez Google. Le champion européen du GSM – Nokia -, sera lui aussi vendu à Microsoft, ce qui s’est révélé à l’époque désastreux.

LE DESASTRE WANADOO

En 1980, les équipes de recherche du CNET (Centre national d’études des télécommunications) lancent le Minitel qui hisse la France au premier rang de la télématique mondiale, grâce à ce premier service au monde de fourniture payante d’information. Grand succès : la petite boîte Minitel s’installe dans la plupart des foyers et concurrencera par la suite l’extension d’Internet.

En 1995, France Telecom lance Wanadoo pour développer les accès français à l’Internet, déjà très en retard par rapport aux Etats-Unis et à d’autres pays européens. Dans la même filiation, par manque de clairvoyance, après Juppé, Lionel Jospin déclare : « le Minitel, réseau numérique national, risque de constituer progressivement un frein au développement des applications nouvelles et prometteuses des technologies de l’information. Je souhaite donc que France Telecom provoque des solutions incitatives afin de favoriser la migration progressive du vaste patrimoine du Minitel vers l’Internet ». On aurait très bien pu jouer conjointement le Minitel et Internet. Simple question : qui conseille ces décideurs ?

En 1997, Wanadoo lance un moteur de recherche sous la marque Voilà.fr –destiné à faire face à l’Américain Yahoo – avantl’arrivée de Google en version française (septembre 2000). Les développements techniques de ce moteur étaient réalisés à Sophia Antipolis par Echo, une start-up française qui a coûté fort cher en investissements.En 1999, la France se lance dans l’accès gratuit à Internet. Sous la direction de Nicolas Dufourcq qui considère qu’Internet est un média à part entière – Wanadoo étant appelé à être le TF1 de l’Internet, disait-il – les métiers du contenu sont considérés comme les plus nobles, au détriment de ceux du réseau, concepteurs de tuyaux et de commodités. Dans le même état d’esprit, Wanadoo acquiert des sites éditoriaux et commerciaux comme GOA (plateforme de jeux en réseau) et Alapage, le concurrent français d’Amazon, qui sera aussi sacrifié.

En 2000 Wanadoo est côté en bourse. Cette cotation et ses actionnaires deviennent une véritable obsession. Mais en 2001, la bulle explose. La tendance est de revenir à l’accès, aux « métiers de tuyaux ». Trop tard ! C’est l’effondrement des valeurs boursières d’Internet alors que son usage se généralise mondialement.

En septembre 2006, France Telecom vend pour 3,3 milliards d’euros le groupe PagesJaunes aux fonds d’investissement américain KKR et Goldman Sachs basés à New York. En février 2009, selon France Telecom, le réseau de Minitel enregistrait encore 10 millions de connexions mensuelles sur 4 000 codes de services Vidéotex, dont un million sur le 3611 (annuaire électronique). En 2010, 2 millions de personnes utilisaient encore le Minitel-36, dégageant 200 000 euros de chiffre d’affaires.

Face à la concurrence d’Internet, France Telecom/Orange ferme le service Minitel le 30 juin 2012. En fait, Wanadoo n’a pas su utiliser la Recherche et Développement (R&D) de France Telecom. Nicolas Dufourcq se concentre exclusivement sur une « stratégie médias », au détriment de la recherche et de l’innovation technologique. Tout s’est joué durant la période 1998/2006 : Wanadoo se laisse distancer par Google, Amazon et les autres concurrents américains.

Le désastre de Wanadoo et du numérique français continue après la réintégration de la filiale de l’Internet dans la maison-mère. A la tête de France Telecom dès 2002, Thierry Breton – ancien ministre de Nicolas Sarkozy et actuellement commissaire européen – est l’un des responsables de cette casse industrielle. Il a privilégié une stratégie de partenariats au détriment de celles du R&D interne aux industries françaises. En 2006, son successeur Didier Lombard signe avec Microsoft un partenariat en vue de développer produits et services communs dans le domaine du multimédia. Les centres de recherche ont été fermés et nos meilleurs ingénieurs ont été poussés au suicide ou à vendre leurs savoirs à l’étranger. Ce polytechnicien – en principe au service des intérêts de la France- vient d’être jugé pour l’épidémie de suicides à Orange. Le virage du numérique a été complètement loupé : le CNET est devenu un musée…

« PALANTIR » : CHEVAL DE TROIE ET SERVITUDE VOLONTAIRE

Lancé par Jacques Chirac, le projet Quaero – qui devait servir de plateforme pour une réponse franco-européenne à Google, Amazon et Microsoft – sera revendu… au chinois Huawei ! Au final, c’est une génération entière d’ingénieurs, de chercheurs et d’entrepreneurs qui aura été délibérément sacrifiée.

Tariq Krim : « l’acte deux commence avec le quinquennat Hollande. Un changement d’attitude va s’opérer vis-à-vis des grandes plateformes. La défaite est désormais entérinée en coulisses. Il ne s’agit plus d’exister au niveau mondial, mais de négocier avec les GAFAM tout en faisant mine de s’indigner publiquement de leurs abus de position dominante. Place à la stratégie « Ferrero Rocher » : tapis rouge, petits fours, quasi-visites d’État et quasi-sommets diplomatiques avec les GAFAM. L’exigence de souveraineté numérique n’est plus un rempart. Un partenariat entre Cisco et l’Éducation nationale est mis en place par Manuel Valls. Ceci alors que cette société est au cœur du complexe militaro-industriel américain. Son patron sera d’ailleurs nommé par Emmanuel Macron ambassadeur mondial de la French Tech ».

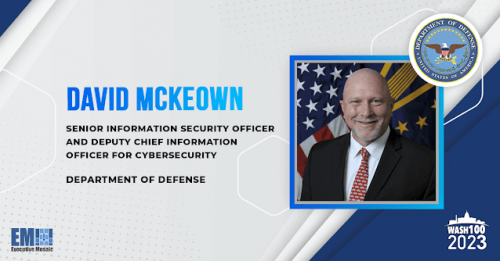

Microsoft est devenue le partenaire de l’Éducation nationale et Google le parrain de la Grande École du numérique. Les agents de la Direction générale de la sécurité intérieure (DGSI) et leurs homologues de la sécurité extérieure (DGSE) ont établi que quelque 4000 cadres et employés de la fonction publique, collaborateurs d’entreprises stratégiques et acteurs de cercles d’influence ont été ainsi ‘approchés’ via les réseaux numériques professionnels, en particulier LinkedIn. Et comme ce sont toujours les cordonniers qui sont les plus mal chaussés, la DGSI, faute de pouvoir recourir à un système français ou européen, s’est adressée en 2016 à la société américaine Palantir-Technologies pour le traitement de ses données, un contrat s’élevant à plus de 10 millions d’euros.

Dès 2004, Palantir – société créée par Peter Thiel, Alex Karp et Nathan Gettings, proches du président Donald Trump, bénéficie de fonds importants de la CIA et multiplie différentes collaborations avec le renseignement, les forces armées et les services de police américains. Palantir a été associée à Cambridge-Analytica afin de collecter et d’exploiter, à leur insu, les données de millions d’abonnés au réseau numérique Facebook lors de la campagne présidentielle américaine de 2016. Pour une fois, la justice américaine via son régulateur de la concurrence est intervenue avec célérité, condamnant Facebook à une amende de 5 milliards de dollars.

Et lorsqu’on questionne cet abandon flagrant de souveraineté directement auprès du représentant « français » de Palantir, – un certain Alexandre Papaemmanuel (ça ne s’invente pas !) -, celui-ci brandit aussitôt l’épouvantail du « souverainisme » (gros mot qui n’appelle pas de réponse), vitupérant qu’« on ne pouvait tout de même pas rester seuls à pianoter sur nos Minitel dans le massif central… ». Même pas drôle, mais tellement français ! Si l’on ne se vend pas aux Américains, l’on est condamné, soit à demeurer de pauvres gaulois arriérés, soit suspecté de faire le jeu des Russes ou des Chinois. Malheureusement, cette mentalité de « servitude volontaire » est partagée par nombre de spécimens de nos élites économiques, politiques et administratives.

Directeur de l’ANSSI (Agence nationale de la sécurité des systèmes d’information), Guillaume Poupart a multiplié les mises en garde à l’encontre des logiciels de Palantir, appelant de ses vœux une alternative française. Le 16 octobre 2018, le GICAT (Groupement des industries françaises de défense et de sécurité terrestres et aéroterrestres) annonce enfin que le ‘Cluster Data Intelligence’, un groupement réunissant 22 entreprises spécialisées, peut proposer une offre « cohérente, souveraine, modulaire, compétitive, répondant concrètement aux besoins, avec un coût de possession transparent, à disposition des services de renseignement et entreprises ayant des problématiques liées au Big Data ». Le communiqué conclut : « Cette offre souveraine peut répondre aux besoins et contraintes des administrations et entreprises françaises, mais elle peut également bénéficier à d’autres pays pour la recherche de solutions ‘indépendantes’, représentant ainsi une véritable opportunité à l’export pour les industriels français ».

Parallèlement, la DGA (Direction générale de l’armement) poursuit un autre programme visant à permettre le traitement massif de données. « Appelé Artemis, il est confié en novembre 2017 aux sociétés Capgemini et Athos-Bull, ainsi qu’au groupement Thales/Sopra-Steria. Il devrait être testé durant le premier semestre de cette année. Des déploiements pilotes devraient suivre courant 2020 à Brest, Rennes et en région parisienne, puis sur l’ensemble des réseaux du ministère des Armées », précise encore la DGA. A voir…

LA COLLABORATION HONTEUSE D’ORANGE

Aujourd’hui, rares sont ceux qui remettent en cause le monopole des GAFAM, même si l’affaire Snowden a ébranlé quelques certitudes. En février 2019, parait une petite brochure – « Israël, le 6ème GAFAM ? » – éditée avec l’aide de l’Ecole de guerre économique. Sur la quatrième de couverture, on peut lire : « Israël est un pays singulier par sa géographie, sa culture et son histoire. La culture israélienne s’est construite au rythme de conflits récurrents et autour de l’émergence d’un Etat démocratique et prospère dans le morceau de désert qu’est la Terre Promise ». Cocasse pied de nez de l’histoire que de voir ainsi le directeur de l’Ecole de guerre économique – ancien terroriste notoire – relayer la propagande de Tel-Aviv !

Publiée avec l’aide de l’ambassade d’Israël à Paris, cette brochure de pure propagande a au moins un mérite : celui d’énumérer et de décrire (partiellement) les connexions organiques entre Israël-Valley et la Silicon Valley, les deux poumons planétaires des GAFAM. Le brûlot évoque plus discrètement la collaboration d’Orange avec plusieurs sociétés directement arrimées à la communauté israélienne du renseignement.

Créée par des anciens du Mossad en 2014 et basée à Beer-Sheva – dans le sud d’Israël – la start-up MORPHISEC ouvre un bureau à Boston en 2016. Page 42 de la brochure : « en outre, sa croissance a été accélérée et financée notamment par le fonds JVP à Jérusalem, GE Capital, Deutsche Telekom. Depuis le 20 février 2018, ORANGE Digital Ventures a annoncé sa participation au financement de MORPHISEC ». Avec La Maison et Kodem Growth Partners, Orange rejoint ainsi les investisseurs historiques de la start-up et prend part à son développement.

Morphisec.com (PRNewsFoto/Morphisec)

Page 43 : « l’investissement d’ORANGE Digital Ventures va permettre à MORPHISEC d’accélérer ses réductions de coûts et, en France, d’acquérir un positionnement dans le haut de gamme dans le mobile et l’Internet haut débit (40% du marché français) ». Question : comment MORPHISEC va-t-elle pouvoir suivre l’évolution potentielle de sa valeur, notamment au sein du groupe ORANGE dont il est dit de sa stratégie que « l’Etat français y exerce une forte intervention » ?

Réponse : « l’évolution des tensions avec TF1 à propos de la poursuite de la diffusion des chaînes du groupe TF1 sur les box Orange est un véritable enjeu ; la poursuite des acquisitions dans le secteur de la sécurité, après l’achat du français Lexsi ; le lancement de la banque mobile Orange Bank, avec pour objectifs deux millions de clients et 400 millions d’euros de produit net bancaire à fin 2018 ».

Chaque année à Tel-Aviv, dans la plus grande discrétion, le groupe ORANGE participe à une semaine de colloque consacré à la cybersécurité et au renseignement numérique, touchant évidemment à des secteurs sensibles de la défense nationale. Au sein du groupe ORANGE, cette politique est animée notamment par un certain Luc Bretones et Roseline Kalifa dont le profil LinkedIn indique qu’elle consacre principalement sa vie à des partenariats d’ORANGE en Israël. Interrogé par prochetmoyen-orient.ch sur ses activités en Israël, ORANGE n’a pas jugé utile de nous répondre, nous renvoyant aux bons soins de l’ambassade d’Israël à Paris ! Vive la téléphonie et la communication numérique…

RESISTER DANS UN « MONDE RVVD »

Il est vrai que le dos vous glace lorsqu’on peut voir des drones filocher des passants qui ont omis de dissimuler leur visage sous un masque anti-virus, le même drone s’adressant au « mauvais citoyen » en l’avertissant qu’il sera poursuivi jusqu’à son domicile ! Le « Crédit social » chinois délivre une note à chaque Chinois, qui détermine sa capacité à se déplacer ou à obtenir un crédit. C’est aussi ce qui se prépare dans certains cabinets ministériels lorsqu’il est question d’État plateforme et d’« applis » pour remplacer les fonctionnaires humains au guichet.

Les compagnies d’assurance aussi sont sur le coup pour moduler nos cotisations en fonction du nombre de nos pas effectués quotidiennement ou de celui des cigarettes ou cigares fumés dans la journée. La société Casino vient d’annoncer qu’elle allait supprimer les caissières de ses supermarchés, pour les remplacer par des machines, surveillées par des vigiles. Magnifique ! Après le monde VUCA (Vulnérable, incertain, complexe et ambigu), nous voici entrés de plein pied dans un monde encore bien plus merveilleux : le RVVD (Robots, vigils, virus, drones).

Dans ce nouveau monde et dans cette nouvelle géopolitique du Cyber, la Chine a – très tôt – construit sa muraille pour garantir et défendre son indépendance. Moins bien dotée, la Russie – comme d’autres pays – pratique les ruses de la guerre asymétrique, disposant de très bons ingénieurs et n’hésitant pas à recourir aux services rémunérés de certains des meilleurs hackeurs du monde. Comme les pays occidentaux n’ont cessé de le faire durant la Guerre froide, Moscou riposte sur le champ du soft-power et de l’information. Washington et Tel-Aviv ne sont pas en reste pour défendre leur quasi-monopole. France et Europe sont toujours très en retard…

On ne va pas rigoler tous les jours ! Mais tout n’est jamais complètement perdu, tant qu’il y a toujours du pouvoir qui échappe aux puissants. Antonio Gramsci nous a enseigné le pessimisme de l’intelligence, allié à l’optimisme de la volonté pour faire émerger de nouvelles formes de résistance technologique. Espérons que la France et ses élites – encore lucides et animées d’un patriotisme minimal – reprennent le dessus sur ces questions touchant directement à notre souveraineté, à notre indépendance nationale, donc à notre liberté !

Saluons au passage, et diffusons les travaux du penseur Bernard Stiegler. Fondateur et président d’un groupe de recherche – Ars industrialis, créé en 2005 -, il dirige également l’Institut de recherche et d’innovation (IRI) qu’il a créé en 2006 au centre Georges-Pompidou.

Ses travaux concernent justement les alternatives technologiques, des pratiques et usages – tout aussi alternatifs – de l’Internet et des outils numériques. Les ouvrages de Bernard Stiegler et les travaux de ses équipes transdisciplinaires ouvrent des perspectives réelles de résistance…

Notes:

1 En sécurité informatique, un hacker (francisé : hackeur ou hackeuse – « mercenaire numérique »), est un spécialiste en technologies informatiques, qui recherche les moyens de contourner les protections logicielles et matérielles afin de pirater les données. Il agit par curiosité, défi technique, motivation politique, en quête de notoriété ou/et de rémunération.

2 Guy Mettan : Russie-Occident, une guerre de mille ans : La russophobie de Charlemagne à la crise ukrainienne – Pourquoi nous aimons tant détester la Russie. Editions des Syrtes, 2015.

3 La crise des missiles de Cuba se déroule du 16 octobre au 28 octobre 1962. Elle oppose les États-Unis et l’Union soviétique au sujet des missiles nucléaires russes pointés en direction du territoire des États-Unis depuis l’île de Cuba.

4 La chute du mur de Berlin a lieu dans la nuit du 9 novembre 1989 lorsque des Berlinois de l’Est, avertis par les médias ouest-allemands de la décision des autorités est-allemandes de ne plus soumettre le passage en Allemagne de l’Ouest (RFA) à autorisation préalable, forcent l’ouverture des points de passage aménagés entre Berlin-Est et Berlin-Ouest.

5 Roland Barthes : Mythologies. Editions du seuil, 1957.

6 « Quand l’Ecole de guerre économique relaie la propagande israélienne » – prochetmoyen-orient.ch, 25 mars 2019.

7 Pionnier du Web français, Tariq Krim fondateur de Netvibes, Jolicloud et de la plateforme de Slow Web dissident.ai.

8 Le Point, 5 janvier 2019.

9 CERN : Conseil européen pour la recherche nucléaire, créé en 1952. Le CERN est le plus grand centre de physique des particules du monde.

10 MIT : le Massachusetts Institute of Technology (Institut de technologie du Massachusetts) est un centre de recherche américain et une université, spécialisé dans les domaines de la science et de la technologie.

11 GAFAM est l’acronyme des géants du Web : Google, Apple, Facebook, Amazon et Microsoft, qui sont les cinq grandes firmes américaines, dominant le marché du numérique, parfois également nommées les Big Five, ou encore « The Five ».

12 Sur le sujet, on peut lire l’excellent livre de Johann Chapoutot : Libres d’obéir – Le management, du nazisme à aujourd’hui. Editions Gallimard, janvier 2020.

13 Cisco Systems est une entreprise informatique américaine spécialisée dans le matériel réseau, et depuis 2009 dans les serveurs. Elle est dirigée par Chuck Robbins depuis juillet 2015.

14 575 millions de personnes sont inscrites sur Linkedin dans le monde.

15 Echange avec l’auteur durant le colloque de la SONU sur « les mythes du renseignement » – 12 janvier 2020, Paris-Panthéon-Sorbonne.

16 « Quand l’Ecole de guerre économique relaie la propagande israélienne » – prochetmoyen-orient.ch, 25 mars 2019.

17 Luc Bretones a travaillé pour le groupe Orange depuis 1997. En juillet 2013, il prend la direction du Technocentre du groupe, puis en octobre 2013 d’Orange-Vallée. Il est administrateur des sociétés SoftAtHome et La cité de l’objet connecté d’Angers. Il est également président de l’association de bénévoles Orange/solidarité. Spécialisé dans le business des nouvelles technologies, Luc Bretones est administrateur de divers think tanks, comme l’institut G9+ ou encore Renaissance numérique. Il a quitté Orange en 2019.

18 Notamment, Dans la disruption, comment ne pas devenir fou ? Editions Les liens qui libèrent, 2016.

del.icio.us

del.icio.us

Digg

Digg

MOYEN(S) UTILISÉ(S) :

MOYEN(S) UTILISÉ(S) :

El Gobierno estadounidense ha negado reiteradamente que esté realizando espionaje económico o industrial, del que acusa a China.

El Gobierno estadounidense ha negado reiteradamente que esté realizando espionaje económico o industrial, del que acusa a China.

A Wirtschaftswoche weekly reporter believes the following conditions are crucial for normalization of the Ukraine’s situation: first, the country has to stand on its own feet so that the new election would not take place in the atmosphere of despair as a result of economic failure, second, emotions need to be cooled down, third, President Putin should not be demonized anymore (11).

A Wirtschaftswoche weekly reporter believes the following conditions are crucial for normalization of the Ukraine’s situation: first, the country has to stand on its own feet so that the new election would not take place in the atmosphere of despair as a result of economic failure, second, emotions need to be cooled down, third, President Putin should not be demonized anymore (11).