mardi, 22 avril 2014

In America è boom di vendite per il libro “1984″

In America è boom di vendite per il libro “1984″

Ex: http://luciananonconforme.wordpress.com

L’opera deve il suo nuovo successo allo scandalo scoppiato dopo le rivelazioni del giovane informatico Edward Snowden, che ha svelato al mondo alcuni dettagli sul programma di sorveglianza dell’intelligence statunitense

Il Grande Fratello, il personaggio immaginario creato da George Orwell nel suo celebre libro “1984″, sta avendo un nuovo successo commerciale alimentato, molto probabilmente, dallo scandalo intercettazioni che coinvolge l’intelligence americana, come rivelato dallo scoop del quotidiano britannico Guardian.

Su Amazon le vendite di “1984″ non hanno cessato di aumentare negli ultimi giorni. Il romanzo, pubblicato nel 1949, un anno prima della morte del suo autore, alle 16,30 italiane era uno dei cinque libri più venduti delle ultime 24 ore, ed era balzato dalla 6.208 posizione alla 193esima.

L’opera deve il suo nuovo successo allo scandalo scoppiato dopo le rivelazioni del giovane informatico Edward Snowden, che ha svelato al mondo alcuni dettagli sul programma di sorveglianza dell’intelligence statunitense. Nella società che Orwell descrive, ciascun individuo è tenuto costantemente sotto controllo delle autorità.

00:08 Publié dans Actualité, Littérature, Livre, Livre | Lien permanent | Commentaires (0) | Tags : george orwell, littérature, lettres, lettres anglaises, littérature anglaise, 1984, affaire snowden, nsa |  |

|  del.icio.us |

del.icio.us |  |

|  Digg |

Digg | ![]() Facebook

Facebook

jeudi, 31 octobre 2013

Espionnage américain : que pourrait faire l'Europe?

Espionnage américain : que pourrait faire l'Europe?

par Jean-Paul Baquiast et Christophe Jacquemin

Ex: http://www.dedefensa.org

Le premier acte du conseil des 28 Etats européens, réuni le 25 octobre à Bruxelles, ne contrariera en rien nos « alliés » américains. Il en est résulté une modeste « initiative franco-allemande » pour discuter avec ceux-ci d'un « cadre de coopération » en matière de renseignement. Ce code de bonne conduite devra être finalisé « d'ici la fin de l'année » avec Washington, selon le calendrier avancé par François Hollande.

Précédemment, les quelques chefs d'Etat qui avaient manifesté leur inquiétude auprès d'Obama, quant aux écoutes qu'ils subissaient à haute dose, se sont fait répondre que tout le monde en fait autant, et que de plus la lutte commune contre le terrorisme justifie ces opérations. Même si ces opérations, quand elles visent l'Europe, s'exercent surtout à l'encontre des postes diplomatiques ou des industriels européens susceptible d'entrer en concurrence avec leurs homologues américains.

Sur leur lancée, les chefs d'Etat se sont refusés à suspendre les discussions, qui viennent de commencer en juillet, pour un grand marché transatlantique, bien que celui-ci comporte des transferts de données personnelles. François Hollande fait mine de refuser cette dernière clause. Mais sans doute ignore-t-il que ces données sont, dans le monde des big data, une véritable mine d'or. Non seulement pour la NSA et autres CIA, mais pour les géants du web, tous américains. Aucun n'acceptera les moindres restrictions.

Certains commentateurs s'étonnent de cette docilité des Européens. C'est qu'ils n'avaient pas pris jusqu'ici la pleine mesure de la domination qu'exerce l'Amérique sur l'Europe, tant au plan économique que politique et même culturel. Cette domination s'exprime avec une parfaite bonne conscience, ou si l'on préfère, le plus parfait cynisme. Les Américains connaissent depuis longtemps et exploitent la faiblesse des Européens dans le monde des technologies de communication. De plus, bien renseignés par les Britanniques qui sont leurs représentants les plus efficace au sein de l'Union, ils ont encouragé les complicités diverses qui, au sein de l'Union, font des forces vives de celle-ci leurs alliées implicites, sinon leurs complices consentants.

Le scandale est devenu tel cependant que beaucoup d'observateurs, des deux côtés de l'Atlantique, se demandent si l'Europe va enfin se décider à réagir, et de quelles façons elle pourra le faire. Notre position sur cette question a été souvent exposée. Elle est très pessimiste. L'Europe ne voudra pas se libérer de l'emprise américaine. Si certains en son sein décident de le faire, ils n'en auront pas les moyens.

L'Europe ne voudra pas se libérer de l'emprise américaine.

* Le temps n'est plus où en France, le général de Gaulle avait essayé d'assurer seul une partie de la défense de la France contre non seulement l'impérialisme soviétique mais contre l'impérialisme américain. Depuis plus de trente ans, les gouvernements européens ont refusé les dépenses nécessaires à une défense européenne indépendante des Etats-Unis, y compris sur le plan économique. Il en résulte que les moyens militaires dont dispose l'Europe en propre sont sans doute 30 à 50 fois inférieurs, à ceux des Etats-Unis, Ceci dans un monde mondialisé, en grande partie sous la pression des intérêts militaires et civiles américains, où le retard ne se rattrape pas.

Il en est de même dans le domaine devenu sensible des technologies de l'information, sous leurs diverses formes. Sauf exceptions marginales, les Européens achètent tout ce dont ils croient avoir besoin à des industriels américains, des outils spatiaux jusqu'aux services en ligne, en passant par les composants et les réseaux. Quand ils ne le font pas directement, ils le font sous un contrôle étroit de l' « allié » américain. Ceci vient d'être rappelé à propos de Alcatel-Lucent. Dans ces domaines, la disproportion entre les moyens propres des Européens et ceux des Etats-Unis est sans doute de 1 à 1000.

* Il s'ensuit que les gouvernements, ne pouvant plus s'opposer à l'Amérique, ont choisi la voie de la coopération. Mais il ne s'agit pas d'une coopération sur un plan égalitaire. Il s'agit d'une coopération où le faible se contente des miettes que veut bien abandonner le fort, en échange d'une soumission presque totale. La situation, dans le domaine du renseignement, vient d'être mise en évidence (aux yeux de ceux qui l'ignoraient encore). On découvre aujourd'hui (grâce en partie aux bons soins des Russes) que les services de renseignement allemand et français coopèrent très largement avec leurs homologues américains, notamment la NSA, au moment où les chefs d'Etat allemand et français manifestent une indignation de façade.

Or si l'Europe devait prendre son indépendance en matière diplomatique ou de politique industrielle, en s'affranchissant de l'espionnage américain, elle ne pourrait le faire qu'avec un engagement plein et continu des Etats et de leurs services secrets. Ceci, même, dans le monde de l'internet prétendu ouvert aux initiatives des citoyens, ne pourrait se faire sans l'appui de gouvernements forts et volontaristes.

* Plus en profondeur, les Européens se trouvent très bien de vivre sous l'influence américaine. Pourquoi dans ce cas chercheraient-ils à échapper aux différents espionnages traduisant concrètement cette influence? Au plan diplomatique, en ce qui concerne la Russie, la plupart des Européens continuent à craindre une résurgence d'un « ogre néo-soviétique » en partie inventé pour les besoins de la cause par les milliers d'espions américains opérant en Russie sous le couvert d'ONG.

Par ailleurs, qui en Europe souhaiterait s'allier, dans une lutte pour la liberté des réseaux, avec les Chinois, même si ceux-ci semblent de plus en plus tentés par une certaine libéralisation. Ceci aurait pu se faire, sur un plan de puissance à puissance, au sein d'une nouvelle force géostratégique unissant les Européens et les pays du BRICS, sous le nom d'EuroBRICS. Mais, du fait des influences atlantistes, une telle perspective demeure encore largement illusoire, du moins dans l'esprit des Européens.

Le danger du terrorisme arabo-islamique, constamment évoqué par la NSA et le Département de la défense aux Etats-Unis même, l'est aussi en Europe. On constate effectivement, dans le monde entier, le développement d'une guerre de plus en plus ouverte entre les démocraties libérales et des intérêts politiques et religieux que l'on qualifiera d'islamistes par commodité. Mais en y regardant bien, on constate que ce danger réel a été créé en grande partie par les manœuvres tortueuses de la diplomatie et du renseignement américain, pour se donner des arguments afin de renforcer leur emprise sur le pétrole et les voies de communication du Moyen-Orient, tout en éloignant la Russie. Ceci depuis le temps où ils avaient créé Bin Laden, jusqu'à nos jours où ils dispensent un soutien irresponsable aux pétro-monarchies du Golfe (soutien activement relayé il est vrai par les Européens.

* Quand aux citoyens européens, notamment au niveau des jeunes générations, nul ne ressent le moindre désir d'autonomie par rapport, non seulement à la culture américaine en général, mais aux « services » rendus par les géants du web, tous américains. Certains de ces services sont commodes. Qui veut aujourd'hui acheter un livre dans une librairie de quartier, alors qu'il peut se le procurer quasi en temps réel auprès d'une multinationale américaine bien connue? Qui renonce aux propositions de la publicité en ligne, même en sachant que cette publicité est en train de construire un consommateur entièrement conditionné par les intérêts économiques américains ou leurs représentants en Europe. Et si ces géants du web conservent pendant un siècle les informations personnelles ingénument confiées par les citoyens européens, qui s'en souciera vraiment parmi ces derniers? Chacun croit garder son autonomie. Au pire, il se dit que dans un siècle, il sera mort.

Absence de moyens des Européens

Cette constatation découle des considérations qui précèdent relatives au retard technologique pris par les Européens.

* Il s'agit d'abord du retard des moyens mis au service de l'espionnage et des écoutes, des contre-mesures et à terme des cyber-guerres qui se préparent. L'énorme avance prise par l'Amérique la met pour de longues années à l'abri de toute concurrence sérieuse, même provenant de grands pays comme la Chine décidés à revenir au niveau mondial. Aussi l'argument constamment utilisé par Barack Obama, ses représentants et les ambassadeurs américains actuellement convoqués par les pays visés, ne tient pas: « Tout le monde en fait autant ». Tout le monde en fait peut-être autant, mais la disproportion des moyens déployés enlève tout poids à cet argument. Là où un pays européen consacre un budget de quelques dizaines, voire au mieux quelques centaines de millions à ses services secrets, le budget annuel de la NSA avoisine les 80 milliards de dollars, sans mentionner celui consacré par le Département de la Défense et ses autres agences. Il en est de même dans le domaine du renseignement spatial.

* Cette disproportion ne devrait pas cependant empêcher les pays espionnés, en premier lieu le Brésil, de mettre en place des câbles aussi étanches que possible, ou utiliser des matériels et des logiciels spécialement conçus (par eux et non par la Silicon Valley) pour échapper aux écoutes. De même les règles de l'internet, actuellement presque exclusivement définies par des représentants américains, devraient pouvoir être revues. Différents articles circulent actuellement et présentent des listes de tels dispositifs. Citons par exemple, du Washington Post, une proposition. On remarquera cependant qu'il s'agit d'un document américain. Est-ce beaucoup s'avancer en supposant que la NSA est depuis longtemps informée, sinon à la source, de certaines de ces initiatives?

* Mais les pays espionnés ne peuvent-ils pas espérer que ce que l'on appelle parfois le Système, autrement dit le système de domination mondiale mis en place par la conjonction des intérêts militaires, politiques et industriels américains, puisse prochainement s'effondrer. Divers commentateurs suivent avec beaucoup d'attention les signes d'un tel effondrement. Il pourrait provenir des excès d'un hubris perdant conscience de ses limites, ou des erreurs à répétition commises par des responsables « humains, trop humains ».

Nous ne le pensons pas pour ce qui nous concerne. D'une part, le cœur, peu visible mais bien ancré du Système, échappera à l'auto-destruction. Au contraire, il se renforcera à l'échelle des attaques qu'il subira. D'autre part une grande partie des décisions stratégiques découlant des informations recueillies par le Système sur le reste du monde seront progressivement prises par des systèmes anonymes fonctionnant sur le mode des robots autonomes. C'est déjà le cas en ce qui concerne le monde opaque du « trading à haute fréquence » ou d'ordres d'attaque intéressant le domaine confidentiel des drones autonomes. Ce sera bientôt le cas partout. Il suffira que le Système conserve un petit noyau de décideurs ayant tout les leviers en mains pour échapper aux offensives internes et externes menées contre lui. Les Edward Snowden ne vont probablement pas se multiplier. En tous cas, leur efficacité, l'effet de surprise passé, diminuera très vite.

Faut-il conclure de ce qui précède que les Européens subiront pendant des siècles encore la domination américaine? Pourquoi pas? Cela s'est déjà vu dans l'histoire. En tous cas, pour y échapper, il faudrait des mobilisations générales, dans le cadre de nouvelles alliances internationales. On ne voit pas venir de telles alliances pour le moment, même au sein de l'euroBRICS. Mais sait-on jamais?

Jean-Paul Baquiast et Christophe Jacquemin

00:05 Publié dans Actualité, Affaires européennes | Lien permanent | Commentaires (0) | Tags : prism, affaire snowden, snowden, espionnage, europe, affaires européennes, politique internationale |  |

|  del.icio.us |

del.icio.us |  |

|  Digg |

Digg | ![]() Facebook

Facebook

jeudi, 10 octobre 2013

L'Affaire Snowden et le « Réseau Echelon »

Rémy VALAT

Ex: http://metamag.fr

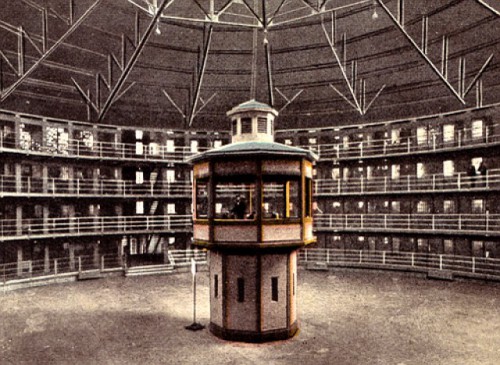

00:05 Publié dans Actualité | Lien permanent | Commentaires (0) | Tags : politique internationale, panopticon, actualité, affaire snowden, eduard snowden, espionnage, prism, echelon, ukusa |  |

|  del.icio.us |

del.icio.us |  |

|  Digg |

Digg | ![]() Facebook

Facebook

dimanche, 18 août 2013

Retour instructif sur l’espionnage de la NSA

Bernhard TOMASCHITZ:

Retour instructif sur l’espionnage de la NSA

Le scandale de l’espionnage systématiquement pratiqué par la NSA ne sert qu’un seul but: maintenir la prépondérance globale des Etats-Unis

C’était le mardi 12 mars 2013: lors d’une audience auprès de la Commission spéciale du Sénat américain qui s’occupe du contrôle parlementaire des services secrets, le Sénateur Ron Wyden interroge James Clapper, directeur des services secets américains; il lui pose la question suivante: “La NSA collationne-t-elle toutes espèces de données concernant des millions voire des centaines de millions d’Américains?”. Clapper répond brièvement: “Non, Sir, pas à ma connaissance”.

Aujourd’hui, quatre bons mois plus tard, on sait que Clapper n’a pas dit la vérité. En effet, grâce aux révélations d’Edward Snowden, ancien collaborateur de la NSA (“National Security Agency”), le monde entier sait, désormais, avec quelle ampleur les Etats-Unis pompent des données partout sur le globe, dans tous les réseaux existants. Ce n’est pas vraiment une surprise: les services secrets, c’est bien connu, s’intéressent à toutes les données possibles et imaginables et cherchent à s’en approprier par tous les moyens techniques disponibles, notamment sous prétexte d’empêcher que se commettent des attentats terroristes. Ce n’est pas vraiment là que réside le problème à nos yeux: le scandale des écoutes perpétrées par la NSA nous montre surtout en quelles puissances les Etats-Unis ont confiance ou n’ont pas confiance.

L’émotion a été bien vive en République Fédérale d’Allemagne, quand on y a appris que Berlin était considérée, par les services de l’hegemon américain, comme “un partenaire de troisième classe”, qui peut et doit être espionné à un degré insoupçonné jusqu’ici! D’après le dossier publié par l’hebdomadaire “Der Spiegel”, les Etats-Unis ont pompé, chaque jour considéré comme “normal”, jusqu’à vingt millions de communications téléphoniques et jusqu’à dix millions d’échanges réalisés via l’internet, rien qu’en Allemagne. Quant aux jours dits “de pointe”, comme par exemple le 7 janvier 2013, la NSA a espionné près de soixante millions de communications téléphoniques. La fringale insatiable de Washington quand il s’agit de pomper des données, le fait que l’Allemagne soit considéré comme un “partenaire de troisième classe”, ne forment par encore la véritable surprise. Finalement, on a eu tendance à oublier, depuis la fin de la Guerre froide, que la République Fédérale d’Allemagne, tout comme le Japon d’ailleurs, est encore et toujours considérée, à Washington, comme un Etat de “seconde zone” sur le plan du droit des gens, car la clause des Nations Unies existe toujours qui pose ces deux pays comme des “ennemis”.

L’article 107 de la déclaration des Nations Unies est sans ambigüité: “Aucune disposition de la présente Charte n’affecte ou n’interdit, vis-à-vis d’un Etat qui, au cours de la seconde guerre mondiale, a été l’ennemi de l’un quelconque des signataires de la présente Charte, une action entreprise ou autorisée, comme suite de cette guerre, par les gouvernements qui ont la responsabilité de cette action”. Ou pour s’exprimer plus clairement: les vaincus de la seconde guerre mondiale se trouvent encore sous la curatelle des puissances victorieuses et s’ils ne se conduisent pas “bien”, on peut sans hésiter intervenir militairement contre eux, dans les pires des cas. On peut mettre ce principe des Nations Unies en parallèle avec une déclaration qui figure dans la présentation des activités de la NSA, déclaration mise en exergue par le “Spiegel”: “Nous avons le droit d’appréhender tous signaux en provenance de la plupart de nos partenaires étrangers qui appartiennent à la “troisième classe” – et nous le faisons”.

Comme le rapporte le quotidien britannique “The Guardian”, la RFA, en tant que “partenaire” des Etats-Unis n’est pas un cas isolé, en ce qui concerne l’espionnage. En effet, la NSA a pompé, rien qu’en mars 2013, 97 milliards d’éléments d’information dans le monde entier. Le pays le plus visé a été l’Iran (14 milliards d’informations), suivi du Pakistan (13,5 milliards) et de la Jordanie, l’un des alliés arabes les plus fidèles à Washington (12,7 milliards).

Il est significatif également de noter que seuls les alliés les plus proches des Etats-Unis, la Grande-Bretagne, le Canada, l’Australie et la Nouvelle-Zélande, font exception, ne sont pas les cibles d’attaques systématiques. Tous ces pays font partie du monde anglo-saxon, qui, sur bon nombre de plans, ressemblent aux Etats-Unis. Depuis des décennies, les Etats-Unis sont liés au Royaume-Uni par une “special relationship”. En 1946, lors d’une visite aux Etats-Unis, Winston Churchill décrivait comme “unique” la coopération entre les deux pays dans les domaines économique, politique, diplomatique et militaire. Rien n’a changé depuis lors, indépendamment du fait que les conservateurs ou les travaillistes soient au pouvoir à Londres, ou que ce soit un Démocrate ou un Républicain qui occupe la Maison Blanche.

Le désir toujours inassouvi de Washington de pomper des données étrangères est lié aussi à la prétention d’être “la Cité lumineuse sur la colline”, appelée à gouverner le monde. Pour exprimer cet état de choses en termes profanes, il s’agit tout simplement de pérenniser l’hégémonisme américain, volonté qui ne peut se concrétiser que si l’on contrôle étroitement les rivaux existants ou potentiels. C’est dans cette optique que Paul Wolfowitz a ébauché un “Defence Planning Guidance” (DPG) en 1992, dernière année du mandat du Président George Bush (le Père). Wolfowitz a été, plus tard, le principal architecte de la guerre contre l’Irak. Dans ce DPG, l’un des trois “éléments-clefs” qu’il fallait à tout prix traduire en pratique était le suivant: l’état d’unipolarité devait être maintenu et il fallait empêcher l’émergence d’une superpuissance rivale que ce soit en Europe, en Asie ou ailleurs. Car, précisait ce DPG comme aussi le projet néo-conservateur de l’an 2000, baptisé “Project for the New American Century”, l’Amérique “se trouve à la tête d’un système d’alliances qui englobe aussi les autres principales démocraties du monde”.

La stratégie mise au point en 2002 par la NSA a dès lors posé les bases de la “grande offensive d’écoute”. Le Président George W. Bush (le Fils), sous l’effet des attentats du 11 septembre 2001, constatait: “L’espionnage, tel que nous le pratiquons, constitue notre première ligne de défense contre les terroristes et contre les dangers émanant d’Etats ennemis”. Pour défendre les Etats-Unis sur le front intérieur, “On a poursuivi le développement de nouvelles méthodes pour rassembler des informations, afin de maintenir les avantages dont disposent déjà nos services de renseignement”. Tel était l’objectif. Le directeur des services secrets américains a pu élargir ses compétences et déployer dans une ampleur maximale ses activités à l’étranger.

Les recommandations stratégiques de la NSA ont été traduites dans la réalité au cours des années suivantes. Les Etats-Unis espionnent donc leurs propres citoyens et leurs soi-disant “alliés”, dans une ampleur toujours croissante: cette pratique a commencé sous Bush-le-Fils; elle s’est poursuivie sans retard sous la présidence d’Obama.

Bernhard TOMASCHITZ.

(article paru dans “zur Zeit”, Vienne, n°29/2013; http://www.zurzeit.at ).

00:05 Publié dans Actualité | Lien permanent | Commentaires (0) | Tags : services secrets, politique internationale, affaire snowden, edward snowden, états-unis, espionnage, nsa |  |

|  del.icio.us |

del.icio.us |  |

|  Digg |

Digg | ![]() Facebook

Facebook

vendredi, 05 juillet 2013

Tartuffe au pays des espions et des écoutes

Tartuffe au pays des espions et des écoutes

Jean AnsarEx: http://metamag.fr

Prism : surveiller les e-mails et les réseaux sociaux

00:05 Publié dans Actualité, Affaires européennes | Lien permanent | Commentaires (0) | Tags : politique internationale, prism, nsa, affaire snowden, états-unis, espionnage, europe, affaires européennes, edward snowden |  |

|  del.icio.us |

del.icio.us |  |

|  Digg |

Digg | ![]() Facebook

Facebook