samedi, 25 septembre 2021

Le Pacte AUKUS et la guerre contre l'Eurasie

Le Pacte AUKUS et la guerre contre l'Eurasie

Daniele Perra

Ex: https://www.geopolitica.ru/it/article/il-patto-aukus-e-la-guerra-alleurasia

La géopolitique thalassocratique classique définit le "monde insulaire", la World Island, comme l'ensemble des masses continentales eurasiennes et africaines. Cette "sphère majeure" est entourée d'un certain nombre de "sphères mineures" qui agissent comme ses satellites et qui, d'une manière ou d'une autre, ont historiquement cherché à exercer une pression constante sur elle et à contenir tout effort de coopération possible en son sein. Ce rôle de "satellite" a été historiquement attribué au Japon à l'Est, d'abord à la Grande-Bretagne ("une île européenne mais pas en Europe") puis aux États-Unis à l'Ouest, et aujourd'hui à l'Océanie au Sud de l'Eurasie.

Si l'on exclut l'archipel japonais, dont les ambitions de puissance ont été anéanties par deux bombes nucléaires à la fin de la Seconde Guerre mondiale et dont les ambitions technologiques ont été freinées par la concurrence déloyale des États-Unis eux-mêmes dans les années 1980, le schéma géopolitique qui se dessine est celui d'un encerclement par l'"anglosphère" de l'Eurasie.

Déjà le stratège Nicholas Spykman, après avoir reconnu l'impossibilité pour une puissance thalassocratique d'accéder au coeur de la masse terrestre de l'Asie centrale, soutenait l'idée que l'affrontement (qui refait toujours surface) entre les puissances maritimes et les puissances terrestres (qui utilisent des expressions telluriques même lorsqu'elles se réfèrent à la mer) ne pouvait avoir lieu que dans le rimland: c'est-à-dire dans la zone des marges du continent eurasien. Cet affrontement, selon Spykman, est principalement dû à une forme de bipolarité permanente: celle entre le "Nouveau Monde" (l'"Occident" dirigé par l'Amérique du Nord) et l'"Ancien Monde" (l'Eurasie). Et le même géopoliticien nord-américain a reconnu la supériorité potentielle de l'"Ancien Monde" sur le "Nouveau Monde". En effet, les États-Unis ne pourraient jamais faire face à une coalition anti-hégémonique de deux ou plusieurs puissances eurasiennes (l'Eurasie a deux fois et demie la superficie et dix fois la population de l'hémisphère occidental). C'est pourquoi leur objectif ne peut être autre que de semer le chaos dans l'espace eurasiatique susmentionné, de contenir toute tentative d'expansion maritime de ses puissances et d'empêcher toute coalition de ses centres de pouvoir: il s'agit donc d'empêcher l'interconnexion entre les ressources naturelles du centre et la force industrielle de la périphérie.

Le récent pacte AUKUS, signé entre les Etats-Unis, le Royaume-Uni et l'Australie, doit être interprété avant tout à la lumière de ces considérations stratégiques et idéologiques. Et surtout, à la lumière du fait que les États-Unis, malgré les preuves répétées de soumission, continuent de percevoir l'Europe (au moins dans certaines de ses composantes) comme un rival plutôt que comme un allié/partenaire.

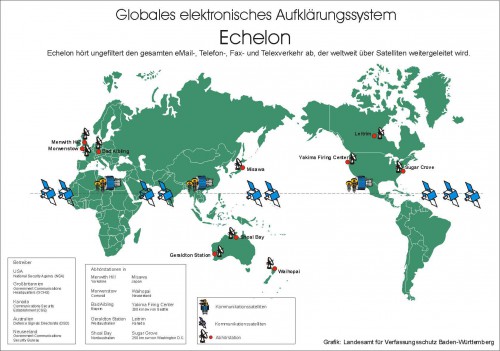

En fait, le pacte AUKUS représente simplement une évolution des accords militaires et stratégiques qui remontent à la fin de la Seconde Guerre mondiale. La surprise qu'elle a suscitée est plutôt déplacée. Déjà en 1946, un accord entre les États-Unis et le Royaume-Uni, connu sous le nom d'UKUSA, visait la coopération en matière de renseignement. C'est à cette époque qu'ont été élaborés les premiers plans anglo-américains d'attaque nucléaire contre l'Union soviétique (plans qui, en 1967, ont conduit à l'identification de 72 sites d'attaque atomique dans la seule région de Moscou).

Winston Churchill, 5 mars 1946.

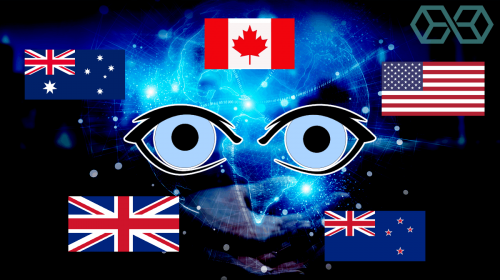

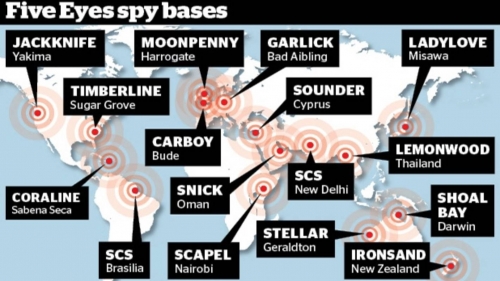

L'accord entre le Royaume-Uni et les États-Unis a été signé le 5 mars 1946, exactement le jour où Winston Churchill a utilisé l'expression "rideau de fer" dans son célèbre discours de Fulton. Le pacte a été élargi en 1948 au Canada et en 1956 à l'Australie et à la Nouvelle-Zélande, devenant ainsi l'infrastructure mondiale de surveillance et d'espionnage complète et semi-puissante connue aujourd'hui sous le nom de "Five Eyes", un système qui n'a été reconnu par les gouvernements respectifs qu'au cours de la première décennie du XXIe siècle. Le secret de cette alliance était (et est) tel que le bureau du Premier ministre australien n'en a eu connaissance qu'en 1973 [1].

L'accord secret prévoyait que chaque membre de l'alliance était responsable d'une zone géographique spécifique. Le Royaume-Uni était responsable de l'Europe, du Moyen-Orient, de la Russie occidentale et de Hong Kong (il convient de rappeler que les émeutes pro-chinoises de Hong Kong en 1967, contrairement aux manifestations séparatistes hétérodoxes d'aujourd'hui, ont été réprimées dans le sang par les forces de sécurité coloniales) [2]; les États-Unis étaient responsables du Moyen-Orient, de la Chine, de l'Afrique, de l'Amérique latine et de l'Union soviétique; l'Australie de l'Asie du Sud-Est; la Nouvelle-Zélande du Pacifique Sud; et le Canada de la Chine et de la Russie de l'intérieur.

Cette alliance secrète était d'ailleurs fondée sur des valeurs communes de démocratie libérale-capitaliste. Ce n'est pas un hasard si le père de la pensée géopolitique thalassocratique, l'amiral américain Alfred T. Mahan, a défini la "culture anglo-américaine" comme "une oasis de civilisation dans le désert de la barbarie". On retrouve des déclarations similaires à l'origine du mouvement sioniste, lorsque Theodor Herzl a présenté son projet de colonisation de la Palestine comme un avant-poste de la civilisation au milieu de la barbarie.

À vrai dire, le sionisme et l'anglosphère n'ont apporté que mort et destruction dans les espaces qu'ils ont occupés et dans lesquels ils ont tenté d'imposer leur influence. La Grande-Bretagne, par exemple, est également à l'origine de l'invention des camps d'internement pour la population civile, une pratique largement utilisée pendant les guerres anglo-boers au tournant des XIXe et XXe siècles. Les États-Unis, en revanche, outre le génocide des indigènes (également réalisé au moyen d'armes bactériologiques ante litteram, comme la propagation consciente de la variole), ont le mérite d'avoir perfectionné la "diplomatie alimentaire": la capacité de faire encore plus de victimes que la confrontation militaire par l'imposition de sanctions économiques, d'embargos et de blocus navals (l'actuel Ceasar Act étudié contre la Syrie est, en ce sens, l'un des exemples les plus récents et les plus criants).

Aujourd'hui, le rôle attribué aux "Five Eyes" est d'assurer la domination aérospatiale et maritime de l'Anglosphère vis-à-vis de l'Eurasie (dans ses deux composantes orientale et occidentale) afin de protéger les "valeurs partagées" susmentionnées. Ce point, à la lumière des événements récents, doit être analysé à plusieurs niveaux.

Tout d'abord, le pacte AUKUS utilise une fois de plus la rhétorique dépassée qui consiste à présenter des opérations ouvertement agressives comme soutenant la paix et la stabilité. En réalité, ce que l'on cherche à soutenir, c'est uniquement la stabilité de l'ordre mondial américano-centré par le partage de technologies militaires avancées (intelligence artificielle et propulsion nucléaire sous-marine) avec un allié central dans l'espace indo-pacifique (un terme à nouveau propre à la géopolitique thalassocratique).

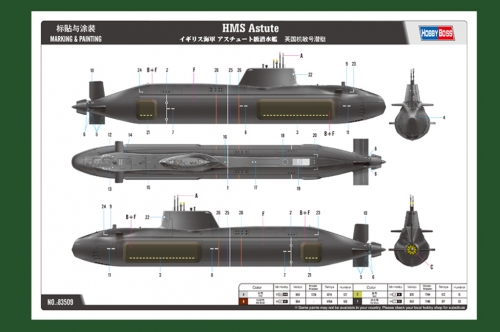

Pour protéger cet ordre, l'US Navy déploiera des sous-marins nucléaires d'attaque de classe Virginia sur la base navale australienne de Perth ; de son côté, le Royaume-Uni fournira à l'Australie la technologie de propulsion nucléaire pour les sous-marins d'attaque de classe Astute afin de créer 8 sous-marins dans le chantier naval d'Adélaïde [3].

Avant de se concentrer sur le malaise français, deux faits ressortent: l'exclusion du Canada et de la Nouvelle-Zélande (les deux autres membres des Five Eyes) de l'accord; l'exclusion d'autres " alliés " régionaux comme le Japon, la Corée du Sud et l'Inde du projet de partage de la technologie militaire.

Il est un fait que le Canada et la Nouvelle-Zélande sont en quelque sorte considérés comme le "ventre mou" de l'alliance, même si le Canada a fait preuve d'une loyauté absolue avec l'arrestation de Meng Wangzou, cadre de Huawei. Le discours concernant les alliés régionaux est plus complexe. L'Inde et le Japon font déjà partie du système quadrilatéral avec les États-Unis et l'Australie. En outre, Washington a signé un accord avec New Delhi pour le partage de données satellitaires sensibles le long des frontières indiennes avec la Chine et le Pakistan. Mais le rôle de l'Inde, bien que central dans la région indo-pacifique, ne peut être directement projeté dans la zone de la mer de Chine méridionale: l'une des zones méditerranéennes de l'Eurasie où, avec l'Afghanistan, se jouera le jeu le plus important de la nouvelle guerre froide. Et l'Inde, comme le Japon et la Corée du Sud, ne fait pas partie de l'anglosphère, malgré son passé colonial. Le Japon et la Corée du Sud, pour leur part, sont également trop proches des menaces directes de la Chine et de la Corée du Nord. Il est donc peu pratique de déployer des armes et des technologies facilement accessibles à l'"ennemi"[4].

En conclusion, on ne peut faire l'impasse sur l'analyse de la réponse française qui, malgré quelques vagues références à une armée européenne (absolument dépourvue de sens lorsqu'elle est associée à l'OTAN), peut être attribuée à ce nationalisme mesquin que Jean Thiriart n'a cessé de définir comme "imbécile".

Paradoxalement, la création de l'AUKUS, pour l'instant, bien qu'elle ouvre la course aux sous-marins nucléaires d'attaque et la militarisation de l'Indo-Pacifique, a mis la France en colère plus que la Chine. En effet, d'une part, l'AUKUS met fin aux ambitions de l'Union européenne de pouvoir compter (à travers son premier pays militaire) sur un théâtre stratégique fondamental au niveau mondial. De l'autre, elle fait perdre à Paris une commande de plus de 56 milliards d'euros pour la construction de 12 sous-marins conventionnels (de type Barracuda) signée avec Canberra en 2016. Et elle liquide l'ambition française de devenir une puissance thalassocratique à part entière.

Historiquement, une telle ambition s'est heurtée au caractère géographique d'un Etat, la France, qui est certes baignée sur plusieurs côtés par la mer, mais qui a dû partager une partie de ses frontières avec l'Allemagne, qui tient le centre de la "péninsule européenne", tout en la reliant à la vaste extension continentale de l'Eurasie.

Pour être juste, il faut dire que l'accord franco-australien, entre hausses de coûts et retards, ne progressait pas dans le meilleur des mondes. Toutefois, on pourrait en dire autant de l'accord anglo-australien sur la fourniture de quelques frégates à la Royal Australian Navy. Un accord qui, à son tour, a été signé au détriment de Fincantieri, lorsque le gouvernement australien, n'écoutant pas l'avis contraire de la marine elle-même, a opté "politiquement" pour les frégates britanniques au lieu des Fremm, déjà valables et testées. À cette occasion, malgré la perte d'une commande de 23 milliards de lires, le gouvernement italien, à la différence du gouvernement français, ne s'est même pas permis un petit sursaut d'orgueil.

S'il en était encore besoin, l'AUKUS démontre le caractère inégalitaire des alliances occidentales. L'anglosphère devient, à toutes fins utiles, le moteur stratégique de l'"Occident", tandis que l'Europe n'est qu'un simple troupeau d'alliés secondaires, utile uniquement pour constituer un débouché pour le complexe militaro-industriel d'outre-mer. Il suffit de dire que la tentation de se ranger immédiatement du côté du nouveau pacte à trois est largement perçue dans de nombreux pays européens: non seulement en Europe orientale, mais aussi en Italie, ce qui est induit par le fait que la France s'est rarement comportée comme un allié (pensez au cas libyen). D'autre part, l'une des principales stratégies de la géopolitique anglo-américaine a toujours été de maintenir l'Europe dans une condition de division interne et d'insipidité au niveau international, afin de garantir son hégémonie sur l'extrémité occidentale de l'Eurasie.

NOTES:

[1] Les Cinq Yeux. L'alliance de l'intelligence de l'anglosphère, www.ukdefencejournal.org.uk.

[2] Voir J. Cooper, Colony in conflict : the Hong Kong disturbances May 1967- January 1968, Swindon Book Company, Hong Kong 1970.

[3] Voir AUKUS, Submarines for Australia and the Lesson for Europe, www.analisidifesa.it.

[4] Pourquoi fournir des sous-marins nucléaires à l'Australie, mais pas à la Corée du Sud ou au Japon?, www.thediplomat.com.

14:07 Publié dans Actualité, Géopolitique | Lien permanent | Commentaires (0) | Tags : actualité, politique internationale, australie, europe, zone indo-pacifique, géopolitique, five eyes, aukus, ukusa |  |

|  del.icio.us |

del.icio.us |  |

|  Digg |

Digg | ![]() Facebook

Facebook

lundi, 11 janvier 2021

Les rapports de force entre les Five Eyes et des sociétés du numérique

Les rapports de force entre les Five Eyes et des sociétés du numérique

par Marion Rey

Ex: https://www.ege.fr

Depuis les années 2000, le développement de la société de l’information et du monde immatériel facilite les échanges internationaux. Les géants du numérique ont su exploiter la vague de l’Internet et de l’informatique pour accroître leur influence et la dépendance des usagers. Toutefois, ce développement exponentiel comporte un volet transgressif, largement exploité par les services de renseignement dans les opérations cyber, à des fins d’espionnage en masse. Malgré de nouvelles législations depuis les révélations de l’affaire Snowden, les choses ont-elles réellement changé ? Dans le bras de fer entre géants du numérique et services de renseignement, lesquels sortiront finalement vainqueurs de l’affrontement ?

Le droit, bras armé des Five-Eyes

Signé en 1946 dans le contexte de la guerre froide, le UKUSA Agreement[1] est un accord passé entre les services de renseignement britanniques et américains en matière de coopération autour du renseignement électromagnétique, dit SIGINT (Signals intelligence). En 1955 cet accord a été étendu[2] au Canada, à l’Australie et à la Nouvelle-Zélande. Cette organisation anglo-saxonne du renseignement est plus connue sous le terme Five-Eyes (FVEY).

À la suite du traumatisme du 11 septembre 2001, l’administration de Georges W. Bush déclare la guerre au terrorisme en signant l’USA Patriot Act moins de deux mois après les attentats[3]. Premièrement, cette loi autorise l’usage des nouvelles technologies pour effectuer une surveillance itinérante et une interception des communications électroniques, orales et filaires relatives au terrorisme, à l’immigration, aux infractions de fraude et d'abus informatiques (Sections 201 et 202). Deuxièmement, la loi impose le partage d'informations et la coopération entre les agences gouvernementales en matière de renseignement, de renseignement extérieur et de contre-espionnage (Section 203).

Sont concernés les 17 agences de la communauté du renseignement (dont la CIA, la NSA et le FBI), les départements de la défense (DOD), de la sécurité intérieure (DHS) et de la justice (DOJ). Initialement, la section 203 devait être valable pour une durée de 4 ans mais a été reconduite pendant près de 15 ans par l’application du USA Patriot Improvement and Reauthorization Act of 2006[4]. Le partage d’informations a été élargi aux agences fédérales, aux États, aux collectivités territoriales, aux entités locales et tribales, et au secteur privé (dont les sociétés du numérique) par deux autres textes (Homeland Security Act of 2002 et l’Intelligence Reform and Terrorism Prevention Act of 2004). Enfin, la loi prévoit l’accès aux « dossiers et autres éléments » (Section 215), sans autorisation d’un juge, en vertu de la loi sur la surveillance des services de renseignement étrangers, la FISA (Foreign Intelligence Surveillance Act).

De son côté, le Royaume-Uni n’est pas en reste. Également conçue pour lutter contre le terrorisme, la loi RIPA 2000 (Regulation of Investigatory Powers Act 2000) autorise les services de renseignement (GCHQ, MI5, SIS), la défense (MoD), les services de la sécurité intérieure et les douanes à intercepter toute information ou communication relative à la sauvegarde du « well-being » de l’économie du Royaume-Uni contre les intérêts des puissances étrangères[5].

En matière de coopération, Américains et Britanniques sont sur la même longueur d’ondes.

Dans le rapport du faible au fort, un lanceur d’alerte peut inverser la tendance

Entre 2010 et 2013, l’ancien agent de la CIA et contractuel de la NSA Edward Snowden, révèle au monde entier l’abus et la déviance de la section 215 du Patriot Act par la méthode SIGINT, sous l’administration de Barack Obama. À ce titre, les services de renseignement américains via la NSA ont mis en place un outil central redoutable du nom de XKEYSCORE[6] utilisant le programme PRISM[7] qui a pour objectif de surveiller massivement la population, les gouvernements ennemis mais aussi alliés, les dirigeants de grandes entreprises ; et d’exploiter les métadonnées collectées (géolocalisation, historique de navigation, historiques d’appels …). Les services de renseignement américains ont obtenu la coopération (contrainte ou consentie) des opérateurs téléphoniques, des géants du numérique et de la Silicon Valley, sous couvert de l’immunité de la FISA offerte par la section 225 du Patriot Act. Par géants du numérique, sont concernés les sociétés de télécommunication comme Verizon, les GAFAM (Google, Amazon, Facebook, Apple, Microsoft) et autres entreprises de la Tech californienne, Snap Inc (Snapchat), Twitter ou encore Reddit.

Dans ses révélations, Edward Snowden n’épargne pas le Royaume-Uni, agissant dans le cadre de l’organisation FVEY, de la loi RIPA 2000 et de XKEYSCORE. Au travers du programme TEMPORA, le GCHQ a installé un système d’interceptions électroniques sur les câbles sous-marins et réseaux de fibres optiques entrants et sortants de Grande-Bretagne. Sachant que 99% des communications mondiales affluent au travers des câbles sous-marins et que la Grande-Bretagne est le principal point d’entrée pour le continent eurasiatique, les Britanniques sont capables de capter près d’un quart des communications mondiales. Tout comme PRISM, TEMPORA collectait et stockait de grandes quantités d’informations (emails, réseaux sociaux, historiques et appels sur Internet …).[8]

La médiatisation des révélations du lanceur d’alerte a un retentissement mondial, l’opinion publique est scandalisée, les sociétés du numérique sont décrédibilisées et les services de renseignement des FVEY sont humiliés.

Une nouvelle législation impulsée par la société civile

Il aura fallu attendre 2015 après d’âpres débats entre la société civile et l’appareil législatif pour que soit signé l’USA Freedom Act[9] en remplacement du Patriot Act. Cette nouvelle loi met fin à la controversée et abusive section 215 concernant la collecte d’informations en masse. La collecte doit désormais être justifiée, interdisant le ciblage par zone géographique, par service de communication électronique ou par service informatique (Section 201). La loi impose à la FISA la désignation de personnes indépendantes, les « amicus curiae », pour examiner les demandes d’ordonnance présentant une interprétation nouvelle ou significative du droit (Section 401). De plus, le Freedom Act impose plus de transparence de la part de la FISA, qui doit fournir certaines informations au gouvernement au travers d’un reporting régulier, telles que le nombre total d’ordonnances de la FISA rendues pour la surveillance électronique, le ciblage de personnes à l'extérieur des États-Unis, les dispositifs de traçage ou les registres des détails des appels (Section 602). Enfin, la loi donne au secteur privé, les possibilités de communiquer publiquement le nombre d’ordonnances reçues de la part de la FISA (Section 603).

Cependant, les organisations de la société civile, à l’image de l’ACLU (American Civil Liberties Union)[10] estiment que cette nouvelle législation n’est pas suffisamment aboutie, dénonçant des failles à propos des fouilles clandestines et des méthodes de déchiffrement des services de renseignement autorisés par la FISA (Section 702). Alors qu’une révision du Freedom Act[11] a été engagée en octobre 2020, l’EFF (Electronic Frontier Foundation)[12] craint que les dispositions expirées (comme la section 215) ou arrivant à expiration, ne soient ré-autorisées ou prolongées par le Congrès, comme cela a déjà pu être le cas par le passé.

Cependant, les organisations de la société civile, à l’image de l’ACLU (American Civil Liberties Union)[10] estiment que cette nouvelle législation n’est pas suffisamment aboutie, dénonçant des failles à propos des fouilles clandestines et des méthodes de déchiffrement des services de renseignement autorisés par la FISA (Section 702). Alors qu’une révision du Freedom Act[11] a été engagée en octobre 2020, l’EFF (Electronic Frontier Foundation)[12] craint que les dispositions expirées (comme la section 215) ou arrivant à expiration, ne soient ré-autorisées ou prolongées par le Congrès, comme cela a déjà pu être le cas par le passé.

L’impact du Freedom Act est davantage retentissant médiatiquement que révolutionnaire dans la réforme du renseignement. En outre, étant donné que cette réforme concerne uniquement la collecte d’informations sur le territoire américain, les FVEY peuvent ainsi poursuivre leur surveillance dans le reste du monde.

Les sociétés du numérique sur la défensive et les FVEY en stratégie de contournement

Alors que les géants du numérique ont activement participé à la fourniture massive de données, ces derniers tentent de redorer leur blason face à la défiance des utilisateurs. Les sociétés du numérique recourent désormais au chiffrement des communications via les applications (telle que WhatsApp de Facebook) et les systèmes d’exploitation des smartphones (comme l’Android de Google ou l’iOS d’Apple). Depuis le scandale, de nouvelles sociétés se sont insérées sur le marché des messageries et des applications chiffrées, à l’image de Telegram, Signal ou encore Wiebo.

Toutefois, malgré l’adoption du Freedom Act, les services de renseignement s’adaptent et contournent le système de chiffrement des géants du numérique. En 2017, un ancien employé du gouvernement américain transmet à Wikileaks[13] (dossier Vault 7) une série de documents confidentiels révélant l’étendue des capacités de piratage et d’écoutes clandestines opérées par la CIA, en collaboration avec le MI5/BTSS (British Security Service) et le GCHQ. En effet, les FVEY ont développé des logiciels malveillants (backdoors, vers, virus, chevaux de Troie) capables de s’introduire dans les smartphones du monde entier en interceptant le trafic de données avant que le chiffrement ne soit appliqué. Principales cibles : Apple, Android et Samsung. Les smartphones infectés transmettent directement à la CIA les données de géolocalisation, les données texte, vidéo et audio.

En adaptant les logiciels malveillants aux appareils ciblés, la collecte de données en masse n’est finalement pas réellement abolie. En effet, en ciblant Apple et donc une certaine élite de la société mondiale mais aussi Android, plus accessible et plus populaire, les FVEY continuent d’espionner une part massive de la population mondiale. Enfin, les FVEY ont mené une opération clandestine d’attaques sur des téléviseurs intelligents Samsung. Cette intrusion permettait d’utiliser les appareils comme des mouchards transmettant les écoutes des conversations enregistrées à l’insu des propriétaires.

Ainsi, les services de renseignement contournent non seulement le Freedom Act et son système d’ordonnances FISA à destination des géants du numérique, mais aussi les solutions de chiffrement mises en œuvre par ces derniers. De plus, le développement des technologies connectées, souvent plus vulnérables en matière de cybersécurité, ouvre de nouvelles perspectives et de nouvelles opportunités aux FVEY dans leur stratégie de contournement. Dans ce bras de fer, le rapport de force semble perdu d’avance pour les géants du numérique, puisqu’en l’absence de législation contraignante pour les services de renseignement, ces derniers ne cesseront de développer de nouveaux systèmes de contournement, des « cyber armes », pour arriver à leurs fins. L’enjeu sous-jacent de ces opérations est de mettre à disposition des acteurs économiques américains, les données utiles leur procurant des avantages concurrentiels dans la guerre économique qui se joue au niveau mondial.

Marion Rey.

[2] 4ème amendement UKUSA agreement of 1955.

[3] USA Patriot Act, 2001. Uniting and strengthening America by providing appropriate tools required to intercept and obstruct terrorism.

[5] 2012 Annual Report of the Interception of Communications Commissioner.

[6] Le Monde, 2013, 2019, publié le 27 août 2013 et mis à jour le 04 juillet 2019.

[7] Wikileaks, 2015. WikiLeaks release : June 29, 2015.

[8] The Guardian, 2013. E. MacAskill, J. Borger, N. Hopkins, N. Davies et J. Ball, GCHQ taps fibre-optic cables for secret access to world's communications, 21 juin 2013.

[9] Uniting and strengthening America by fulfilling rights and ensuring effective discipline over monitoring Act of 2015.

[10] Lettre au Washington Legislative Office, 29 avril 2015.

[11] USA Freedom Reauthorization Act of 2020

[13] Wikileaks, Vault 7: CIA Hacking Tools Revealed, 7 mars 2017.

Marion REY

Promotion SIE 24

Formation Initiale MBA Stratégie et Intelligence Economique - SIE

00:35 Publié dans Actualité, Géopolitique | Lien permanent | Commentaires (0) | Tags : ukusa, actualité, guerre économique, five eyes, australie, états-unis, canada, royaume-uni, nouvelle-zélande, espionnage, espionnage global |  |

|  del.icio.us |

del.icio.us |  |

|  Digg |

Digg | ![]() Facebook

Facebook

mardi, 29 octobre 2013

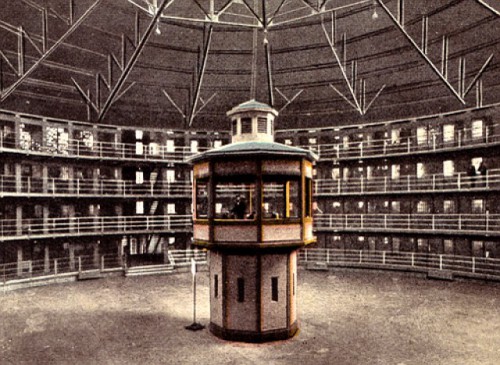

Le panopticon électronique

Rémy Valat

Ex: http://metamag.fr

Dans les mois et les années qui suivirent, Phil Zimmermann accumule les honneurs et créé une société pour diffuser commercialement son produit . Ce succès, et surtout l’aval donné par les autorités américaines à la dernière version de son logiciel laisse planer le doute d’une entente entre le concepteur et les agences fédérales, entente peut-être matérialisée par la présence d’une « porte dérobée ». L’ « affaire Zimmermann » témoigne de l’intérêt porté par les gouvernements sur la cryptographie, et surtout du rôle important qu’aurait à jouer la cryptographie indépendante et militante, au risque que cette innovation soit exploitée par le crime organisé, des réseaux terroristes, ou autres malfaisants ! Soulignons encore que le chiffrement à l’aide de clés publiques pose le problème de l’identification de l’émetteur, et par conséquent la mise en place d’une autorité d’authentification. Cette dernière mettrait les clés des utilisateurs sous séquestre et ne pourraient communiquer qu’aux autorités policières ou judiciaires. Les clés de chiffrement restent un dilemme.

Dans les mois et les années qui suivirent, Phil Zimmermann accumule les honneurs et créé une société pour diffuser commercialement son produit . Ce succès, et surtout l’aval donné par les autorités américaines à la dernière version de son logiciel laisse planer le doute d’une entente entre le concepteur et les agences fédérales, entente peut-être matérialisée par la présence d’une « porte dérobée ». L’ « affaire Zimmermann » témoigne de l’intérêt porté par les gouvernements sur la cryptographie, et surtout du rôle important qu’aurait à jouer la cryptographie indépendante et militante, au risque que cette innovation soit exploitée par le crime organisé, des réseaux terroristes, ou autres malfaisants ! Soulignons encore que le chiffrement à l’aide de clés publiques pose le problème de l’identification de l’émetteur, et par conséquent la mise en place d’une autorité d’authentification. Cette dernière mettrait les clés des utilisateurs sous séquestre et ne pourraient communiquer qu’aux autorités policières ou judiciaires. Les clés de chiffrement restent un dilemme.

00:05 Publié dans Actualité, Affaires européennes | Lien permanent | Commentaires (0) | Tags : echelon, politique internationale, espionnage, espionnage electrinique, ukusa, europe, affaires européennes, états-unis, actualités |  |

|  del.icio.us |

del.icio.us |  |

|  Digg |

Digg | ![]() Facebook

Facebook

jeudi, 10 octobre 2013

L'Affaire Snowden et le « Réseau Echelon »

Rémy VALAT

Ex: http://metamag.fr

00:05 Publié dans Actualité | Lien permanent | Commentaires (0) | Tags : politique internationale, panopticon, actualité, affaire snowden, eduard snowden, espionnage, prism, echelon, ukusa |  |

|  del.icio.us |

del.icio.us |  |

|  Digg |

Digg | ![]() Facebook

Facebook