Robert Steuckers

L’Europe espionnée par la NSA

Conférence prononcée au “Cercle Proudhon”, Genève, 10 avril 2014

La réalité dans laquelle nous vivons aujourd’hui est une réalité entièrement sous surveillance, sous l’oeil d’un “panopticon” satellitaire et électronique. Tous les citoyens de l’américanosphère sinon du monde entier sont surveillés étroitement dans leurs activités “sensibles” ou dans leurs faits et gestes quotidiens. L’Etat a certes le droit, le cas échéant, de surveiller des individus qu’il juge dangereux mais là n’est pas vraiment le problème pour nos polities développées d’Europe. Le problème le plus grave, c’est la surveillance permanente et étroite que subissent nos entreprises de pointe, nos ingénieurs les plus performants, dans l’Union Européenne, pour ne même pas mentionner nos institutions diplomatiques et militaires. L’installation du système global de surveillance ne concerne donc pas le terrorisme —là n’est que le prétexte— mais bel et bien les fleurons de nos industries et les laboratoires de recherche de nos entreprises de haute technologie, d’électronique, d’avionique ou de bio-chimie. Le “telescreen” réel d’aujourd’hui ne surveille donc pas en priorité des citoyens rétifs susceptibles de devenir un jour de dangereux subversifs ou des révolutionnaires violents, comme l’imaginait encore Orwell à la fin des années 40 du 20ème siècle. Via Facebook, Twitter ou autres procédés de même nature, le “telescreen” actuel surveille certes la vie privée de tous les citoyens du globe mais cette surveillance se rapproche davantage du Palais des rêves d’Ismaïl Kadaré que du 1984 d’Orwell.

La réalité dans laquelle nous vivons aujourd’hui est une réalité entièrement sous surveillance, sous l’oeil d’un “panopticon” satellitaire et électronique. Tous les citoyens de l’américanosphère sinon du monde entier sont surveillés étroitement dans leurs activités “sensibles” ou dans leurs faits et gestes quotidiens. L’Etat a certes le droit, le cas échéant, de surveiller des individus qu’il juge dangereux mais là n’est pas vraiment le problème pour nos polities développées d’Europe. Le problème le plus grave, c’est la surveillance permanente et étroite que subissent nos entreprises de pointe, nos ingénieurs les plus performants, dans l’Union Européenne, pour ne même pas mentionner nos institutions diplomatiques et militaires. L’installation du système global de surveillance ne concerne donc pas le terrorisme —là n’est que le prétexte— mais bel et bien les fleurons de nos industries et les laboratoires de recherche de nos entreprises de haute technologie, d’électronique, d’avionique ou de bio-chimie. Le “telescreen” réel d’aujourd’hui ne surveille donc pas en priorité des citoyens rétifs susceptibles de devenir un jour de dangereux subversifs ou des révolutionnaires violents, comme l’imaginait encore Orwell à la fin des années 40 du 20ème siècle. Via Facebook, Twitter ou autres procédés de même nature, le “telescreen” actuel surveille certes la vie privée de tous les citoyens du globe mais cette surveillance se rapproche davantage du Palais des rêves d’Ismaïl Kadaré que du 1984 d’Orwell.

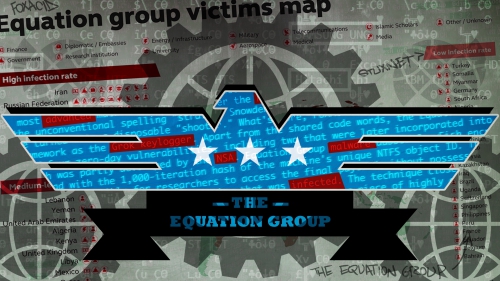

L’Europe a fait mine de s’étonner des révélations d’Edward Snowden en juin 2013. Pourtant, ce n’est jamais que le troisième avertissement qui lui a été lancé depuis 1997, les précédents n’ayant pas été suivis d’effets, de réactions salutaires et légitimes. D’abord, il y a eu, en cette année 1997, la révélation de l’existence du réseau ECHELON et, consécutivement, le fameux “Rapport de Duncan Campbell”, journaliste d’investigation écossais, qui a été établi après la demande d’enquête des instances européennes. Le réseau ECHELON avait suscité l’inquiétude il y a seize ans: depuis lors l’amnésie et l’inertie ont fait oublier aux grandes entreprises de pointe et aux masses de citoyens qu’ils étaient étroitement espionnés dans leurs activités quotidiennes. Ensuite, les révélations “Wikileaks” de Julian Assange révélaient naguère ce que l’hegemon pense réellement de ses vassaux et du reste du monde. L’affaire Snowden est donc le troisième avertissement lancé à l’Europe: la NSA, principal service secret américain, déploie un système d’espionnage baptisé “Prism” avec la complicité très active du GCHQ britannique. Les révélations de Snowden ne sont ni plus ni moins “révélatrices” que celles que nous dévoilait naguère l’existence du réseau ECHELON: simplement les techniques avaient considérablement évolué et l’internet s’était généralisé depuis 1997 jusqu’à équiper le commun des mortels, des milliards de quidams apparemment sans importance. Les écoutes sont perpétrées avec davantage de sophistication: Angela Merkel l’a appris à ses dépens.

Le réseau ECHELON

Revenons à l’année 1997, quand le parlement européen apprend l’existence du réseau ECHELON et manifeste son inquiétude. Il mande le STOA (Bureau d’Evaluation des options techniques et scientifiques) pour que celui-ci établisse un rapport sur l’ampleur de cet espionnage anglo-saxon et sur les effets pratiques de cette surveillance ubiquitaire. Les instances européennes veulent tout connaître de ses effets sur les droits civiques et sur l’industrie européenne. Plus tard, l’IC 2000 (“Interception Capabilities 2000”) dresse le bilan de l’espionnage commis par les satellites commerciaux qui interceptent les communications privées et commerciales. En effet, l’essentiel de cet espionnage s’effectue à des fins commerciales et non politiques et militaires au sens strict de ces termes. Les satellites ne sont pas les seuls en cause, le rapport vise aussi les câbles sous-marins, notamment en Méditerranée. Le résultat de l’enquête montre que les firmes françaises Alcatel et Thomson CSF ont été surveillées étroitement afin de leur rafler certains marchés extra-européens.

L’hegemon indépassable doit le rester

Le premier rapport du STOA évoque la possibilité d’intercepter les courriels, les conversations téléphoniques, les fax (télécopies par procédé xérographique). Il constate que les cibles sont certes les messages militaires et les communications diplomatiques (ruinant du même coup toute indépendance et toute autonomie politiques chez les nations européennes, grandes comme petites). L’espionnage systématique pratiqué par les Etats-Unis et les autres puissances anglo-saxonnes (Canada, Australie, Nouvelle-Zélande et Grande-Bretagne) est un avatar direct de la fameuse doctrine Clinton pour laquelle les opinions publiques et les espaces médiatiques des alliés et vassaux ne sont pas mieux considérés que ceux de leurs homologues relevant de l’ennemi ou d’anciens ennemis: tous sont à égalité des “alien audiences” qu’il s’agit de maintenir dans un état d’infériorité économico-technologique. L’hegemon américain —s’insiprant, à l’époque où est énoncée la doctrine Clinton, de la pensée du Nippo-Américain Francis Fukuyama— se donne pour objectif d’organiser le “monde de la fin de l’histoire”. Pour y parvenir et pérenniser la domination américaine, il ne faut plus laisser émerger aucune suprise, aucune nouveauté. Washington se pose donc comme l’hegemon indépassable: il l’est, il doit le rester.

Le gouvernement profond de la planète

Les rapports successifs du STOA et d’IC 2000 révèlent donc au monde l’accord secret UKUSA (United Kingdom + United States of America). Celui-ci date cependant de 1947, tout en étant la prolongation de la fameuse Charte de l’Atlantique signée par Churchill et Roosevelt en 1941. Chronologiquement, l’accord secret UKUSA précède donc la guerre froide et se forge avant le fameux coup de Prague qui fait basculer, en 1948, la Tchécoslovaquie dans le camp communiste; celui-ci acquiert ainsi l’espace hautement stratégique qu’est le “quadrilatère bohémien” qui avait procuré tant d’atouts à Hitler suite aux accords de Munich de 1938. Il précède aussi l’existence de l’Etat d’Israël (né également en 1948). Aux deux puissances fondatrices, le Royaume-Uni et les Etats-Unis, se joignent la Canada, l’Australie et la Nouvelle-Zélande puis, progressivement, en tant que “cercle extérieur”, la Norvège, le Danemark, l’Allemagne (en tant que pays occupé et non entièrement souverain) et la Turquie. Le GCHQ britannique surveille l’Afrique et l’Europe (jusqu’à l’Oural), le Canada surveille, quant à lui, la zone arctique. Le personnel qui travaille au service de ce système d’espionnage est soumis à une discipline de fer et doit garder pendant toute sa vie les secrets qu’il a appris pendant ses années de service. Ces membres du personnel sont endoctrinés et ré-endoctrinés (si la perspective change, si, à l’instar du scénario imaginé par Orwell dans son 1984, l’ennemi n’est plus, tout d’un coup, l’Eurasia mais devient, en un tourne-main, l’Eastasia...). En 1995, aucun gouvernement n’a reconnu publiquement l’existence du réseau UKUSA. Rien n’a transparu. Nous pouvons donc parler du “gouvernement profond” de la planète, qui n’a jamais fondamentalement connu d’échecs, juste quelques petits ressacs, bien vite rattrapés....

Les rapports successifs du STOA et d’IC 2000 révèlent donc au monde l’accord secret UKUSA (United Kingdom + United States of America). Celui-ci date cependant de 1947, tout en étant la prolongation de la fameuse Charte de l’Atlantique signée par Churchill et Roosevelt en 1941. Chronologiquement, l’accord secret UKUSA précède donc la guerre froide et se forge avant le fameux coup de Prague qui fait basculer, en 1948, la Tchécoslovaquie dans le camp communiste; celui-ci acquiert ainsi l’espace hautement stratégique qu’est le “quadrilatère bohémien” qui avait procuré tant d’atouts à Hitler suite aux accords de Munich de 1938. Il précède aussi l’existence de l’Etat d’Israël (né également en 1948). Aux deux puissances fondatrices, le Royaume-Uni et les Etats-Unis, se joignent la Canada, l’Australie et la Nouvelle-Zélande puis, progressivement, en tant que “cercle extérieur”, la Norvège, le Danemark, l’Allemagne (en tant que pays occupé et non entièrement souverain) et la Turquie. Le GCHQ britannique surveille l’Afrique et l’Europe (jusqu’à l’Oural), le Canada surveille, quant à lui, la zone arctique. Le personnel qui travaille au service de ce système d’espionnage est soumis à une discipline de fer et doit garder pendant toute sa vie les secrets qu’il a appris pendant ses années de service. Ces membres du personnel sont endoctrinés et ré-endoctrinés (si la perspective change, si, à l’instar du scénario imaginé par Orwell dans son 1984, l’ennemi n’est plus, tout d’un coup, l’Eurasia mais devient, en un tourne-main, l’Eastasia...). En 1995, aucun gouvernement n’a reconnu publiquement l’existence du réseau UKUSA. Rien n’a transparu. Nous pouvons donc parler du “gouvernement profond” de la planète, qui n’a jamais fondamentalement connu d’échecs, juste quelques petits ressacs, bien vite rattrapés....

Jusqu’en 1989-1991, la politique officielle était d’endiguer l’Union Soviétique, le bloc communiste. Après l’effondrement définitif de ce bloc soviétique et la dissolution de ses franges stratégiques, le réseau justifie son existence en prétextant la lutte contre le terrorisme ou le narco-trafic. Cette nouvelle “mission” est donc officiellement dirigée contre, il faut le rappeler, des golems fabriqués par la CIA elle-même dans le but de mener un “low intensity warfare” (une belligérance de basse intensité), à l’instar des talibans afghans ou des islamistes tchétchènes, ou générés pour financer des guerres en contournant les contrôles parlementaires, comme l’a été le trafic de drogues au départ du “triangle d’or” en Asie du Sud-Est. L’existence réelle, bien médiatisée, de ces deux fléaux que sont le terrorisme et le narco-trafic, postule que l’hegemon et ses alliés proches doivent sans cesse “élargir la surveillance”, une surveillance élargie qui ne visera évidemment plus les seuls narco-trafic et terrorisme, pour autant que leur surveillance ait même été imaginée autrement que pour faire pure diversion. En 1992, quand l’URSS a cessé d’exister et que la Russie résiduaire entre dans une phase de déliquescence sous Eltsine, le directeur de la NSA, William Studeman prononce son discours d’adieu. On peut y lire les phrases suivantes: 1) “Les demandes pour un accès global accru se multiplient”; et 2) “La partie commerciale de cet accès global est une des deux jambes sur laquelle la NSA devra s’appuyer”. L’espionnage, d’ECHELON à Prism, n’est donc plus seulement militaire mais aussi civil. Ce sont d’ailleurs des civils qui dirigent les bases de Mennwith Hill (Grande-Bretagne), de Bad Aibling (Allemagne) et de Yakima (Etat de Washington, Etats-Unis).

Le phénomène n’est toutefois pas nouveau. Déjà, il y a 80 ou 90 ans, l’ILC (“International Leased Carrier”) collectait toutes les informations arrivant des Etats-Unis en Grande-Bretagne et partant de Grande-Bretagne vers les Etats-Unis. En 1960, les puissances anglo-saxonnes ne peuvent pas (encore) contrôler les câbles terrestres mais bien les ondes radiophoniques de haute fréquence par lesquelles passent les messages militaires et les communications diplomatiques. Elles contrôlent aussi les câbles subaquatiques assurant les communications téléphoniques entre les continents. En 1967, les Etats-Unis lancent les premiers satellites de communication. En 1971, c’est au tour du programme Intelsat d’être lancé, procédé permettant la transmission des communications téléphoniques, du télex, de la télégraphie, de la télévision, des données informatiques et des télécopies. En l’an 2000, dix-neuf satellites du programme Intelsat sont à l’oeuvre dans l’espace circumterrestre: ils relèvent de la cinquième à la huitième générations de satellites.

De 1945 à nos jours, le programme codé “Shamrock” assure le travail en tandem de la NSA et des principales entreprises de télécommunications (RCA, ITT; Western Union). Le 8 août 1975, le Lieutenant-Général Lew Allen, directeur de la NSA, reconnait que son service intercepte systématiquement les communications internationales, les appels téléphoniques et tous les messages câblés. Cet aveu est retranscrit intégralement dans le rapport de Duncan Campbell qui, en plus, nous explicite tous les aspects techniques de ce gigantesque pompage de données.

Ordinateur dictionnaire

Nous sommes à l’heure de la captation des données circulant sur l’internet. On a cru, dans l’euphorie qui annonçait le lancement de cette technique “conviviale” (“user’s friendly”), qu’on allait échapper au contrôle total, qu’on allait communiquer à l’abri des regards indiscrets. Mais tous les instruments de pompage étaient déjà présents, dès leur commercialisation à grande échelle. L’“ordinateur dictionnaire” du GCQH britannique trie systématiquement les données avec la complicité d’ingénieurs de la British Telecom. Cet instrument a été sans cesse affiné et constitue désormais la plus grande banque de données du monde. Si l’objectif de ce contrôle avait une destination purement militaire ou s’il servait réellement à combattre le terrorisme ou le narco-trafic, personne ne pourrait avancer des arguments moraux sérieux pour critiquer l’ampleur de cette surveillance. Mais, on le sait, les drogues ou les terroristes ne sont que des prétextes. Le but réel, comme l’atteste le rapport de Duncan Campbell, est l’espionnage commercial qui, lui, a un impact direct sur notre vie réelle, notre vie quotidienne. Ce but véritable ne date pas de la découverte d’ECHELON ou de la doctrine Clinton, c’est-à-dire des années 90 du 20ème siècle. L’espionnage est commercial dès les années 60, et date même d’avant si l’on veut bien admettre que le but réel de la guerre menée par les Etats-Unis contre l’Allemagne n’était nullement la lutte contre l’idéologie nationale-socialiste ou contre le totalitarisme hitlérien ou était dictée par la nécessité de sauver et de libérer des personnes exclues ou persécutées par les politiques nazies, mais bien plus prosaïquement la conquête des brevets scientifiques allemands raflés au titre de butin de guerre (course aux brevets à laquelle Français et Soviétiques ont également participé). Gérard Burke, ponte de la NSA, déclare en 1970: “Dorénavant l’espionnage commercial devra être considéré comme une fonction de la sécurité nationale, jouissant d’une priorité équivalente à l’espionnage diplomatique, militaire et technologique”. Ce nouvel aveu d’un haut fonctionnaire de la NSA montre que les actions de son service secret n’ont plus seulement un impact sur la sphère étatique, sur les fonctions régaliennes d’un Etat allié ou ennemi, mais sur toutes les sociétés civiles, entraînant à moyen ou long terme la dislocation des polities, des espaces politiques et civils, autres que ceux de l’hegemon, quels qu’ils soient.

Nouvelle cible: les affaires économiques

Dans cette optique, celle d’une “commercialisation” des intentions hostiles concoctées par les Etats-Unis à l’endroit des autres puissances de la planète, il faut retenir une date-clef, celle du 5 mai 1977. Ce jour-là, la NSA, la CIA et le Département du Commerce fusionnent leurs efforts au sein d’un organisme nouveau, l’OIL ou “Office of Intelligence Liaison” (= “Bureau de liaison des renseignements”), dont la base principale est logée dans les bâtiments du “Département du Commerce” américain. Le but est d’informer et de soutenir les intérêts commerciaux et économiques des Etats-Unis. En avril 1992, le but à annoncer aux employés de la NSA ou de l’OIL n’est évidemment plus de lutter contre le bloc soviétique, alors en pleine déliquescence “eltsiniste”. L’Amiral William O. Studeman, de la NSA, désigne les nouvelles cibles: ce sont tout bonnement les “affaires économiques des alliés des Etats-Unis”, plus précisément leurs groupes industriels. La notion d’“allié” n’existe désormais plus: les Etats-Unis sont en guerre avec le monde entier, et il faut désormais être d’une naïveté époustouflante pour croire à l’“alliance” et à la “protection” des Etats-Unis et à l’utilité de l’OTAN. Aux “affaires économiques des alliés”, visées par l’espionnage des services américains, s’ajoutent des cibles nouvelles: les “BEM” ou “Big Emerging Markets”, les “gros marchés émergents”, tels la Chine, le Brésil ou l’Indonésie. Le but est d’obtenir des “renseignements compétitifs”, comme les définit la nouvelle terminologie, soit les offres formulées par les grandes entreprises de pointe européennes ou autres, les ébauches d’innovations technologiques intéressantes.

Balladur à Riyad

En 1993, Clinton opte “pour un soutien agressif aux acheteurs américains dans les compétitions mondiales, là où leur victoire est dans l’intérêt national”. Ce “soutien agressif” passe par un “aplanissement du terrain”, consistant à collecter des informations commerciales, industrielles et technologiques qui, pompées, pourraient servir à des entreprises américaines homologues. Quels sont dès lors les effets premiers de cette doctrine Clinton énoncée en 1993? Ils ne se font pas attendre: en janvier 1994, le ministre français Balladur se rend à Riyad, en Arabie Saoudite, pour signer un contrat général englobant la vente d’armes françaises et d’Airbus à la pétromonarchie, pour un montant de 6 milliards de dollars. Il revient les mains vides: un satellite américain a préalablement tout pompé en rapport avec les tractations. Et la presse américaine, pour enjoliver cette vilénie, argue de pots-de-vin payés à des Saoudiens et accuse la France et l’Europe de “concurrence déloyale”. Boeing rafle le marché. Et a forcément donné des pots-de-vin aux mêmes Saoudiens... mais personne en Europe n’a pu pomper les communications entre la firme aéronautique américaine et les bénéficiaires arabes de ces largesses indues. Ce contexte franco-saoudien illustre bien la situation nouvelle issue de l’application de la doctrine Clinton: les Etats-Unis ne veulent pas d’une industrie aéronautique européenne. Déjà en 1945, l’Allemagne avait dû renoncer à produire des avions; elle ne doit pas revenir subrepticement sur le marché aéronautique mondial par le biais d’une coopération aéronautique intereuropéenne, où elle est partie prenante. En 1975, lors du marché du siècle pour équiper de nouveaux chasseurs les petites puissances du Bénélux et de la Scandinavie, les Américains emportent le morceau en imposant leurs F-16, réduisant à néant tous les espoirs de Dassault et de Saab de franchir, grâce au pactole récolté, le cap des nouveaux défis en avionique.

En 1994 toujours, le Brésil s’adresse à Thomson CSF pour mettre au point le “Programme Sivam”, qui devra surveiller la forêt amazonienne. L’enjeu est de 1,4 milliards de dollars. Le même scénario est mis en oeuvre: les Français sont accusés de payer des pots-de-vin donc de commettre une concurrence déloyale. La firme américaine Raytheon rafle le contrat; elle fournit par ailleurs la NSA. Dans son rapport sur ECHELON, sur la surveillance électronique planétaire, Duncan Campbell dresse la liste, pp. 98-99, des entreprises européennes flouées et vaincues entre 1994 et 1997, pour un total de 18 milliards de dollars. Une analyse de la situation, sur base des principes énoncés par Carl Schmitt sous la République de Weimar, tracerait le parallèle entre cette pratique de pompage et la piraterie anglaise dans la Manche au 14ème siècle où un “maître des nefs”, le Comtois Jean de Vienne, a tenté d’y mettre fin (cf. “Les Maîtres des Nefs” de Catherine Hentic). Au 16ème siècle, la Reine d’Angleterre Elisabeth I annoblit les pirates de la Manche et de la Mer du Nord pour vaincre la Grande Armada: l’historiographie espagnole les a nommés “los perros de la Reina” (= “les chiens de la Reine”). Aujourd’hui, on pourrait tout aussi bien parler de “los hackers de la Reina”. Le principe est le même: rafler sans créer ou créer uniquement en tirant bénéfice de ce que l’on a raflé. Depuis la rédaction du rapport de Campbell, rien ne s’est passé, l’Europe n’a eu aucun réaction vigoureuse et salutaire; elle est entrée dans un lent déclin économique, celui qui accentue encore les misères des “Trente Piteuses”, advenues à la fin des “Trente Glorieuses”.

Julian Assange et Wikileaks

Il y a ensuite l’affaire dite “Wikileaks”, médiatisée surtout à partir d’octobre 2010 quand d’importants organes de presse comme Le Monde, Der Spiegel, The Guardian, le New York Times et El Pais publient des extrtaits des télégrammes, dépêches et rapports d’ambassades américaines pompés par le lanceur d’alerte Julian Assange. Celui-ci divulguait des documents confidentiels depuis 2006. Il disposerait de 250.000 télégrammes diplomatiques américains rédigés entre mars 2004 et mars 2010. Obama a tenté d’allumer des contre-feux pour éviter le scandale, en vain (du moins provisoirement, les Européens ont la mémoire si courte...). Les révélations dues au hacker Assange portent essentiellement sur le travail des ambassades américaines et dévoilent la vision sans fard que jettent les Etats-Unis sur leurs propres “alliés”. Bornons-nous à glaner quelques perles qui concernent la France. Sarkozy est “très bien” parce qu’il “possède une expérience relativement limitée des affaires étrangères”, parce qu’il “est instinctivement pro-américain et pro-israélien”; par ailleurs, il aurait “une position ferme à l’égard de l’Iran” et “accepterait le principe d’un front uni contre la Russie”; “son réseau de relations personnelles” serait “moindre avec les leaders africains que celui de Chirac”; “il ménagera moins la Russie et la Chine au nom de la Realpolitik que Chirac”. Ces deux dernières caractéristiques prêtées à l’ex-président français indiquent clairement un espoir américain de voir disparaître définitivement la politique gaullienne. C’est au fond l’objectif des Américains depuis Roosevelt, en dépit de l’alliance officielle entre gaullistes et Anglo-Saxons... Continuons à éplucher les rapports qui ont Sarkozy pour objet: celui-ci sera un bon président de France car “il acceptera des mesures sortant du cadre des Nations Unies”. Cette remarque montre que les Etats-Unis abandonnent le projet mondialiste et “nations-uniste” de Roosevelt car il ne va plus nécessairement dans le sens voulu par Washington. Il s’agit aussi d’un rejet des critères usuels de la diplomatie et la fin non seulement des stratégies gaulliennes, mais de tout espoir de voir se forger et se consolider un “Axe Paris-Berlin-Moscou”. Sarkozy devra toutefois “accepter la Turquie dans l’Union Européenne”. Son absence de “réalpolitisme” à l’endroit de la Russie et de la Chine permettra à terme “un front uni occidental au conseil de sécurité de l’ONU” (sinon il n’y aurait pas de majorité). Sarkozy “rompt avec les politiques traditionnelles de la France” et “sera un multiplicateur de force pour les intérêts américains en politique étrangère”.

Il y a ensuite l’affaire dite “Wikileaks”, médiatisée surtout à partir d’octobre 2010 quand d’importants organes de presse comme Le Monde, Der Spiegel, The Guardian, le New York Times et El Pais publient des extrtaits des télégrammes, dépêches et rapports d’ambassades américaines pompés par le lanceur d’alerte Julian Assange. Celui-ci divulguait des documents confidentiels depuis 2006. Il disposerait de 250.000 télégrammes diplomatiques américains rédigés entre mars 2004 et mars 2010. Obama a tenté d’allumer des contre-feux pour éviter le scandale, en vain (du moins provisoirement, les Européens ont la mémoire si courte...). Les révélations dues au hacker Assange portent essentiellement sur le travail des ambassades américaines et dévoilent la vision sans fard que jettent les Etats-Unis sur leurs propres “alliés”. Bornons-nous à glaner quelques perles qui concernent la France. Sarkozy est “très bien” parce qu’il “possède une expérience relativement limitée des affaires étrangères”, parce qu’il “est instinctivement pro-américain et pro-israélien”; par ailleurs, il aurait “une position ferme à l’égard de l’Iran” et “accepterait le principe d’un front uni contre la Russie”; “son réseau de relations personnelles” serait “moindre avec les leaders africains que celui de Chirac”; “il ménagera moins la Russie et la Chine au nom de la Realpolitik que Chirac”. Ces deux dernières caractéristiques prêtées à l’ex-président français indiquent clairement un espoir américain de voir disparaître définitivement la politique gaullienne. C’est au fond l’objectif des Américains depuis Roosevelt, en dépit de l’alliance officielle entre gaullistes et Anglo-Saxons... Continuons à éplucher les rapports qui ont Sarkozy pour objet: celui-ci sera un bon président de France car “il acceptera des mesures sortant du cadre des Nations Unies”. Cette remarque montre que les Etats-Unis abandonnent le projet mondialiste et “nations-uniste” de Roosevelt car il ne va plus nécessairement dans le sens voulu par Washington. Il s’agit aussi d’un rejet des critères usuels de la diplomatie et la fin non seulement des stratégies gaulliennes, mais de tout espoir de voir se forger et se consolider un “Axe Paris-Berlin-Moscou”. Sarkozy devra toutefois “accepter la Turquie dans l’Union Européenne”. Son absence de “réalpolitisme” à l’endroit de la Russie et de la Chine permettra à terme “un front uni occidental au conseil de sécurité de l’ONU” (sinon il n’y aurait pas de majorité). Sarkozy “rompt avec les politiques traditionnelles de la France” et “sera un multiplicateur de force pour les intérêts américains en politique étrangère”.

DSK, Ségolène Royal et le pôle aéronautique franco-brésilien

Dominique Strauss-Kahn est largement évoqué dans les documents de “Wikileaks”. Des oreilles attentives, au service de l’ambassade des Etats-Unis, ont consigné ses paroles dans un rapport: pour le futur scandaleux priapique de Manhattan, “Segolène Royal”, au moment des présidentielles françaises de 2007, “ne survivra pas face à Sarkozy”. Mieux, en dépit de l’appartenance de DSK au parti socialiste français, celui-ci déclare à ses interlocuteurs au service des Américains: “La popularité de Segolène Royal est une ‘hallucination collective’”. Coup de canif dans le dos de sa camarade... Cynisme effrayant face aux croyances du bon peuple socialiste de toutes les Gaules... Quant à Hollande, “il est”, selon DSK, “bon tacticien mais médiocre stratège”. Bis. Cependant le dossier “Wikileaks” à propos de Sarkozy contient quelques notes discordantes: il y a d’abord les transactions aéronautiques avec le Brésil, où “Paris tente de vendre le Rafale”, concurrent du F/A-18 américain et du Gripen suédois. Ces rapports discordants reprochent à Sarkozy de faire de la “France le partenaire idéal pour les Etats qui ne veulent pas dépendre de la technologie américaine”. C’est évidemment qualifiable, à terme, de “crime contre l’humanité”... Le but de la politique américaine est ici, à l’évidence, d’éviter toute émergence d’un vaste complexe militaro-industriel dans l’hémisphère sud, grâce à une collaboration euro-brésilienne. Le pôle franco-brésilien, envisagé à Paris sous le quinquennat de Sarkozy, doit donc être torpillé dans les plus brefs délais. Ce torpillage est une application de la vieille “Doctrine de Monroe”: aucune présence ni politique ni économique ni technologique de l’Europe dans l’hémisphère occidental n’est tolérable. Nouer des relations commerciales normales avec un pays latino-américain est considéré à Washington comme une “agression”. La politique aéronautique et militaro-industrielle franco-brésilienne, poursuivie selon les règles gaulliennes en dépit du réalignement de la France sur l’OTAN, est-elle l’une des raisons de l’abandon puis de la chute de Sarkozy, coupable d’avoir gardé quand même quelques miettes de l’“alter-diplomatie” gaullienne? Les historiens de notre époque y répondront dans une ou deux décennies.

Wikileaks et les banlieues de l’Hexagone

Les dossiers de Wikileaks révèlent aussi le spectre d’une instrumentalisation potentielle des banlieues françaises par les stratégistes américains: si la France branle dans le manche, renoue avec ses traditions diplomatiques et géopolitiques gaulliennes, persiste à commercer avec les Brésiliens ou d’autres Ibéro-Américains, les “services” de l’Oncle Sam mettront le feu aux banlieues de Lille à Marseille en passant par Paris et Lyon. Le scénario imaginé par Guillaume Faye d’un embrasement général des quartiers immigrés, où la République s’avèrerait incapable de juguler les débordements par manque de moyens et d’effectifs, est bel et bien retenu dans les officines stratégiques des Etats-Unis. Les textes de Wikileaks, révélés par un numéro spécial du Monde (et non pas par une officine nationaliste ou identitaire) dévoilent les liens systématiques qu’entretient l’ambassade des Etats-Unis avec les populations arabo-musulmanes en France. On constate, à la lecture de ces documents, que les Etats-Unis, en s’appuyant sur les réseaux associatifs de ces communautés allochtones, visent “à créer les conditions d’une ‘démocratie participative’, prélude à une intégration totale”. Les Etats-Unis doivent y travailler, favoriser et accélérer le processus “parce que l’établissement français se montre réticent face aux problèmes des immigrés”. On y lit aussi cette phrase: “Nous poussons la France à une meilleure mise en oeuvre des valeurs démocratiques qu’elle dit épouser”. L’ambassade des Etats-Unis regrette aussi qu’en France, il subsiste “trop d’inégalités” (ah bon...? Au pays de l’égalitarisme maniaque et forcené...?). Un rédacteur anonyme estime quant à lui que “la laïcité est une vache sacré” (ce qui est exact mais sa définition de la “laïcité” ne doit pas être exactement la nôtre, qui est inspirée d’Erasme et des “letrados” espagnols du début du 16ème siècle, et non pas des pèlerins du Mayflower ou des sans-culottes). Dans une autre dépêche, le rédacteur anonyme promet “un soutien aux activistes médiatiques et politiques”, afin de “faciliter les échanges interreligieux” (voilà pourquoi la “laïcité” est une “vache sacrée”...) et de “soutenir les leaders communautaires modérés” (tiens, tiens...). L’intermédiaire de cette politique a sans nul doute été le “très démocratique” émirat du Qatar... On le voit: tout retard dans la politique d’une “intégration totale” pourrait donner lieu au déclenchement d’une mini-apocalypse dans les banlieues avec pillages de belles boutiques dans les centres urbains plus bourgeois. Or tout observateur un tant soit peu avisé des méthodes de propagande, d’agitprop, de “révolutions colorées” ou de guerres indirectes sait qu’il y a toujours moyen de “faire imaginer”, par des dizaines de milliers d’échaudés sans jugeote, un “retard” d’intégration, médiatiquement posé comme scandaleux, anti-démocratique, xénophobe ou “raciste” pour mettre le feu aux poudres. Le panmixisme idéologique des bêtas “républicains”, laïcards ou maritainistes, pétris de bonnes intentions, s’avère une arme, non pas au service d’une intégration qui renforcerait la nation selon la définition volontariste qu’en donnait Renan, mais au service d’une puissance étrangère, bien décidée à réduire cette nation à l’insignifiance sur l’échiquier international et dans le domaine des industries et des technologies de pointe.

L’affaire Snowden

Passons à l’affaire Snowden, qui éclate en juin 2013, quand le “lanceur d’alerte” publie ses premières révélations. Qui est cet homme? L’un des 29.000 employés civils de la NSA (qui compte également 11.000 collaborateurs militaires). Sa biographie était jusqu’alors inodore et incolore. On savait qu’il avait été un adolescent plutôt renfermé et un élève assez médiocre. Il avait cependant développé, pendant ses heures de loisir, des talents pour le piratage informatique qu’il qualifiait de “sanction contre l’incompétence des fabricants”. Sur le plan politique, Snowden s’est toujours montré un défenseur sourcilleux des libertés démocratiques et s’est opposé au “Patriotic Act” de Bush qui jugulait certaines d’entre elles. Sa manière à lui d’être rebelle, dans ses jeunes années, était de se déclarer “bouddhiste” et fasciné par le Japon. Il avait voulu s’engager à l’armée qui l’a refusé. En 2006, il s’est mis à travailler pour la CIA à Genève. Pourquoi cette ville suisse? Parce qu’elle abrite d’importants centres de décision pour le commerce international, qu’elle est un centre de télécommunication, qu’on y fixe les normes industrielles et qu’elle est une plaque tournante pour toutes les décisions qui concernent l’énergie nucléaire. Il constate, en tant qu’adepte naïf des libertés démocratiques et qu’admirateur des qualités éthiques du bouddhisme, que, pour les services américains, tous les moyens sont bons: comme, par exemple, saoûler un banquier suisse pour qu’il soit arrêté au volant en état de franche ébriété et qu’on puisse le faire chanter. En 2009, Snowden tente pour la première fois d’accéder à des documents auxquels il n’avait normalement pas accès. En 2008, il soutient la candidature d’Obama car celui-ci promet de mettre un terme à la surveillance généralisée découlant du “Patriotic Act”. Mais, par ailleurs, il n’aime pas la volonté des démocrates de supprimer le droit de posséder et de porter des armes ni leur projet de mettre sur pied un système public de retraite. Comme beaucoup d’Américains, son coeur penche vers certaines positions démocrates comme, simultanément, vers certaines options républicaines. Finalement, pour trancher, il devient un partisan de Ron Paul, défenseur, à ses yeux, des libertés constitutionnelles.

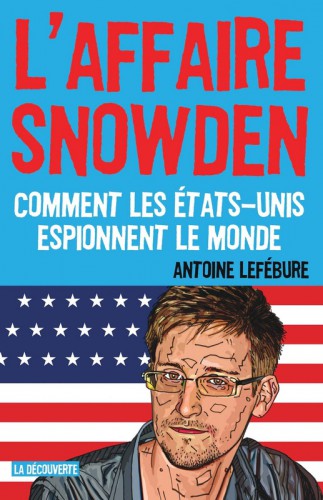

Entre 2008 et 2012, il sera progressivement très déçu d’Obama qui, en fin de compte, poursuit la politique anti-démocratique de ses prédécesseurs républicains. En 2009, Snowden part travailler pour Dell à Tokyo. Il vient d’être formé aux techniques offensives de la cyberguerre. Il a appris à pénétrer un système sans laisser de traces. Il est devenu un “cyberstratégiste” au service des “services”. En langage actuel, cela s’appelle un “hacker”, soit un pirate moderne au service d’une civilisation particulière qui doit son envol à l’annoblissement des pirates de la Manche et de la Mer du Nord par la Reine d’Angleterre Elisabeth I. Snowden travaillait chez Booz Allen Hamilton à Hawaï quand il a déserté et commencé son odyssée de “lanceur d’alerte”, de “whistleblower”, série de tribulations qui le conduiront à son actuel exil moscovite. Pour donner un impact international à son travail de dénonciation des méthodes de la NSA, il choisit de rechercher l’appui de Glenn Greenwald et de la journaliste Laura Poitras, animatrice principale de la “Freedom of the Press Foundation”, qui s’était donnée pour spécialité de dénoncer le faux humanitarisme de la propagande américaine, notamment en révélant les atrocités de la prison irakienne d’Abou Ghraïb et l’inconduite des soldats américains, membres des troupes d’occupation en Mésopotamie. Snowden, Poitras et Greenwald vont mettre au point la divulgation des documents, en sécurisant leurs communications grâce à des normes de sécurité et de cryptage que le journaliste français Antoine Lefébure décrit en détail dans le livre fouillé qu’il consacre à l’affaire (cf. bibliographie).

L’UE fait montre de servilité

Rétrospectivement, on peut dire que, malgré l’impact que cet espionnage généralisé a de facto sur l’Europe asservie, aucune réaction n’a eu lieu; de même, aucun rejet de la tutelle américaine ni aucune modification du comportement servile d’une eurocratie qui n’est qu’atlantiste alors que, pour survivre, même à court terme, elle ne devrait plus l’être. Déjà, après le rapport pourtant révélateur de Duncan Campbell en 1997-98, l’eurocatie, maîtresse de l’Europe asservie, n’avait pas réagi. Elle s’était empressée d’oublier qu’elle était totalement sous surveillance pour vaquer à son train-train impolitique, pour se complaire dans l’insouciance de la cigale de la fable. Avec l’affaire Snowden, on a eu l’été dernier, peut-être jusqu’en octobre 2013, quelques réactions timides, notamment quand les Allemands ont appris que le portable personnel de la Chancelière Merkel était systématiquement pompé. Mais il ne faudra pas s’attendre à plus. L’affaire ECHELON, les révélations de Wikileaks par Julian Assange et l’affaire Snowden sont les preuves d’une soumission totale, d’une paralysie totale, d’une incapacité à réagir: les ambassades européennes aux Etats-Unis et dans les autres pays anglo-saxons qui participent au réseau ECHELON, les instances de Bruxelles et de Strasbourg sont sous étroite surveillance. Aucun secret diplomatique, aucune liberté d’action ne sont possibles. L’Europe ne répond pas, comme elle le devrait, par une sortie fracassante hors de l’américanosphère, au contraire, elle fait montre de servilité, au nom d’une alliance devenue sans objet et des vieilles lunes de la seconde guerre mondiale, ce qui n’empêche nullement les Etats-Unis de considérer, en pratique, que l’Europe (et surtout l’Allemagne qui en est la seule incarnation sérieuse, tout simplement parce que son territoire constitue le centre névralgique du sous-continent), est considérée comme un ensemble de pays “suspects”, de nations ennemies qu’il convient de surveiller pour qu’elles n’aient plus aucune initiative autonome. La seconde guerre mondiale est terminée mais le centre du continent européen, l’Allemagne, demeure un allié de “troisième zone”, un Etat toujours considéré comme “ennemi des Nations Unies”, comme le constate avec grande amertume Willy Wimmer, haut fonctionnaire fédéral affilié à la CDU d’Angela Merkel, dans un article publié sur le site suisse, www.horizons-et-debats.ch .

Le vague projet de Viviane Reding

Viviane Reding, commissaire européenne à la justice, annonce la mise en place d’une “législation solide” pour protéger les données individuelles et les communications entre entreprises de pointe, selon le modèle officiel américain (qui est une illusion, tous les citoyens américains étant étroitement surveillés, non pas directement par des instances étatiques mais par des entreprises privées qui refilent leurs données à la NSA contre monnaie sonnante et trébuchante et passe-droits divers). Le projet de Reding s’avèrera pure gesticulation car, il faut bien le constater, il n’y a aucune cohésion entre les Européens: la Grande-Bretagne, est juge et partie, et n’a pas intérêt à interrompre sa “special relationship” avec Washinton, pour les beaux yeux des Français ou des Allemands, des Espagnols ou des Italiens, tous ex-ennemis à titres divers. La “Nouvelle Europe” (Pologne et Pays Baltes), chantée par les néo-conservateurs de l’entourage des présidents Bush, père et fils, cherche surtout à s’allier aux Américains au nom d’une russophobie anachronique. La Grande-Bretagne avance comme argument majeur pour saboter toute cohésion continentale que “cette affaire ne peut être traitée au niveau européen”. Cette position britannique, exprimée de manière tranchée, a immédiatement provoqué la débandade et aussi, notamment, la reculade de François Hollande. Il n’y aura pas de demande d’explication commune! L’Europe est donc bel et bien incapable de défendre ses citoyens et surtout ses entreprises de pointe. On le savait depuis l’affaire ECHELON et le rapport de Duncan Campbell. Les révélations de Wikileaks et de Snowden n’y changeront rien. L’inféodation à Washington est un dogme intangible pour les eurocrates, l’Europe et la construction européenne (au meilleur sens du terme) dussent-elles en pâtir, en être ruinées.

Viviane Reding, commissaire européenne à la justice, annonce la mise en place d’une “législation solide” pour protéger les données individuelles et les communications entre entreprises de pointe, selon le modèle officiel américain (qui est une illusion, tous les citoyens américains étant étroitement surveillés, non pas directement par des instances étatiques mais par des entreprises privées qui refilent leurs données à la NSA contre monnaie sonnante et trébuchante et passe-droits divers). Le projet de Reding s’avèrera pure gesticulation car, il faut bien le constater, il n’y a aucune cohésion entre les Européens: la Grande-Bretagne, est juge et partie, et n’a pas intérêt à interrompre sa “special relationship” avec Washinton, pour les beaux yeux des Français ou des Allemands, des Espagnols ou des Italiens, tous ex-ennemis à titres divers. La “Nouvelle Europe” (Pologne et Pays Baltes), chantée par les néo-conservateurs de l’entourage des présidents Bush, père et fils, cherche surtout à s’allier aux Américains au nom d’une russophobie anachronique. La Grande-Bretagne avance comme argument majeur pour saboter toute cohésion continentale que “cette affaire ne peut être traitée au niveau européen”. Cette position britannique, exprimée de manière tranchée, a immédiatement provoqué la débandade et aussi, notamment, la reculade de François Hollande. Il n’y aura pas de demande d’explication commune! L’Europe est donc bel et bien incapable de défendre ses citoyens et surtout ses entreprises de pointe. On le savait depuis l’affaire ECHELON et le rapport de Duncan Campbell. Les révélations de Wikileaks et de Snowden n’y changeront rien. L’inféodation à Washington est un dogme intangible pour les eurocrates, l’Europe et la construction européenne (au meilleur sens du terme) dussent-elles en pâtir, en être ruinées.

Ingratitude à l’égard de Snowden

Antoine Lefébure nous rappelle, dans son enquête, que, dès 2005, le Président Bush junior nomme Clayland Boyden Gray ambassadeur des Etats-Unis auprès des instances européennes. Cet homme, avait constaté une enquête minutieuse du Spiegel de Hambourg, est un lobbyiste du secteur pétrolier et de l’industrie automobile américaine. Il est clair que sa nomination à ce poste-clef vise non pas l’établissement de relations diplomatiques normales mais bien plutôt la systématisation de l’espionnage américain en Europe et le sabotage de toutes les mesures visant à réduire la pollution et donc la consommation de pétrole en tant que carburant pour les automobiles. Plus tard, la France, qui, cette fois, avait protesté moins vigoureusement que l’Allemagne, constate que ses institutions sont également truffées d’instruments d’espionnage, que leurs disques durs sont régulièrement copiés par une structure annexe, le SCS (“Special Connection Service”), fusion de certains services de la CIA et d’autres de la NSA. Les Etats-Unis se méfient en effet de toutes velléités de politique étrangère autonome que pourrait mener Paris et s’intéressent de très près aux marchés militaires, au nucléaire et au commerce international, tous domaines où la politique gaullienne avait toujours cherché, depuis les années soixante, une voie originale, non inféodée aux directives atlantistes. L’Europe fait donc montre d’ingratitude à l’endroit de Snowden en ne lui accordant pas l’asile politique, en le considérant comme persona non grata. On a alors eu le scandale de juillet 2013: sous pression américaine, l’Espagne, le Portugal et la France interdisent le survol de leur territoire à l’avion du Président bolivien parce que ces trois Etats, inféodés à l’atlantisme, croient que Snowden se cache dans l’appareil pour aller demander ensuite l’asile politique au pays enclavé du centre du continent sud-américain. L’Autriche, neutre, non membre de l’OTAN, ne cède pas à la pression, mais l’avion ne peut dépasser Vienne. La réaction des pays ibéro-américains a été plus musclée que celle des pigeons européens: la Bolivie, l’Argentine, le Brésil, l’Uruguay et le Vénézuela rappellent leurs ambassadeurs à Paris pour consultation. La servilité de l’Europe, et celle de François Hollande, suscitent le mépris des pays émergents d’un continent avec lequel l’Europe pourrait entretenir les meilleures relations, au bénéfice de tous.

Une surveillance serrée des ingénieurs allemands

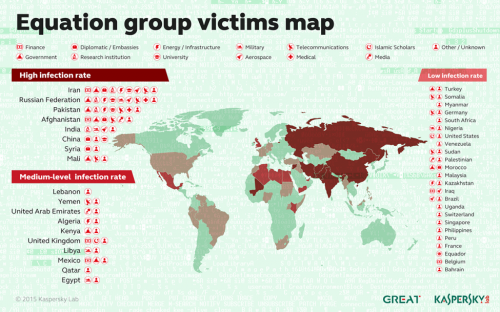

L’Allemagne est un pays qui, à cause de son passé et de l’issue de la seconde guerre mondiale, se trouve en état d’inféodation totale, depuis la naissance du fameux réseau Gehlen, du nom d’un général national-socialiste ayant eu de hautes responsabilités dans les services de renseignement du Troisième Reich. En 1946, Gehlen est rayé de la liste des criminels de guerre, en échange de ses dossiers qu’exploiteront dorénavant les services secrets américains. Depuis, l’Allemagne ne cesse d’adopter un profil bas, de tolérer une base du réseau ECHELON sur son territoire en Bavière et aussi, nous le verrons, d’autres centres d’écoute sur son territoire, en Rhénanie notamment. Quand éclate l’affaire Snowden, le ministre Pofalla dit “ne pas être au courant”! Il minimise l’affaire. Il faudra attendre fin octobre 2013 pour que Berlin hausse le ton: on a appris, en effet, dans la capitale allemande, que la Chancelière Angela Merkel était étroitement surveillée depuis 2002. En effet, les documents dévoilés par Snowden contiennent une liste de chefs d’Etat pour lesquels il faut dresser en permanence un “profil complet”. Merkel figure sur la liste. Cependant, toute la population allemande, y compris les “non suspects” de subversion anti-américaine, est surveillée selon le “Fisa Amendments Act” de 2008, au même titre que les ressortissants de Chine, du Yémen, du Brésil, du Soudan, du Guatemala, de Bosnie et de Russie. Dans son n°14/2014 le Spiegel divulgue des révélations complémentaires: le GCHQ britannique, chargé de surveiller l’Europe et donc l’Allemagne, espionne surtout les ingénieurs allemands via une station de relais satellitaire au sol, installée à Hürth près de Cologne ou via CETEL, qui surveille tout particulièrement les ingénieurs qui travaillent avec l’Afrique ou le Moyen Orient ou encore via IABG qui se concentre principalement sur les dossiers du Transrapid (l’aérotrain allemand), sur Airbus, sur le programme des fusées Ariane et sur tous les contrats liant des ingénieurs non militaires à la Bundeswehr. Toutes les plaintes sont restées sans suite: le tribunal constitutionnel de Karlsruhe, si prompt à faire alpaguer quelques déments et psychopathes paléo-communistes ou néo-nazilloneurs qui relèvent davantage des facultés de médecine psychiatrique que des tribunaux, hésite à dénoncer les violations de la sphère privée de citoyens honorables, au-dessus de tout soupçon, perpétrées par les Britanniques et les Américains à l’encontre d’honnêtes citoyens allemands pratiquant le noble métier d’ingénieur. Le risque serait trop grand, paraît-il, car cela “compliquerait les relations transatlantiques”. Ben voyons...!

Courageuse et lucide Finlande

Le seul pays européen à avoir réagi correctement, à ne pas avoir succombé à l’atlantisme généralisé, est la Finlande. Le gouvernement finnois, en effet, a décidé que “toute entreprise qui espionnerait les Finlandais” se verrait infliger des amendes carabinées, jusqu’à 25% du chiffre d’affaires, y compris si l’espionnage est organisé depuis un pays tiers. En outre, les lanceurs d’alerte, ne pourrait en aucun cas être expulsés ou extradés du pays. L’exemple finlandais, c’est un minimum: il devrait être généralisé à l’ensemble de l’UE. Toujours dans le numéro 14 de 2014 du Spiegel, Viviane Reding, répondant aux questions des journalistes de l’hebdomadaire, estime que les entreprises lésées devraient pouvoir bénéficier d’un droit de recours, que le principe de “Safe harbour” devrait être généralisé, que les amendes doivent être prévues (comme la France qui a infligé à Google une amende de 150.000 euro, soit 2% du chiffre d’affaire annuels de la firme). Elle souligne également les contradictions de l’Allemagne: Merkel veut un “plan européen” mais n’est pas suivie par ses fonctionnaires. Il faut également, disent la Chancelière et la Commissaire, élever considérablement le niveau de protection interne, mais, par ailleurs, l’Allemagne vend au secteur privé des données statistiques relatives à ses propres citoyens.

Les nouvelles superpuissances

Il reste à formuler quelques remarques, tirées d’une lecture du livre de Daniel Ichbiah, intitulé Les nouvelles superpuissances. Celles-ci, pour notre auteur, sont les entreprises telles Facebook, Wikipedia, Google, Twitter, etc. Facebook, par exemple, collecte des données émanant de tout un chacun et les conserve pour toujours, comme si elles devenaient, une fois affichées sur la grande toile, son exclusive propriété. Facebook coopère avec la NSA, si bien, écrit Ichbiah, que l’on peut parler de “réseaux cafteurs”. Mais il y a pire: la mémoire de l’humanité, potentiellement exhaustive depuis l’apparition de Facebook, demeurera-t-elle? Si Facebook, ou d’autres entreprises similaires, peuvent les conserver, elles pourraient tout aussi bien les effacer. Les supports, qu’on nous offre, sont tous périssables, les mémoires informatiques tout à la fois effaçables et réinscriptibles. Idem pour Wikipedia. Les données révélées par Wikipedia ne sont pas toujours exactes parfois mensongères ou carrément fausses, fruits de manipulations évidentes, mais il y a grande difficulté sinon impossibilité de faire aboutir des requêtes individuelles formulées devant tribunaux contre la teneur diffamatoire ou insultante de bon nombre d’informations divulguées sur la grande toile. Ces “nouvelles superpuissances” (selon la définition qu’en donne Ichbiah) sont au-dessus des lois, en Europe, parce qu’elles ne relèvent pas de lois européennes: Google, Facebook, Twitter sont des entreprises basées en Californie ou dans l’Etat de New York qui n’ont pas la même conception de la “privacy” que nous Européens.

La solution serait de ne pas utiliser Facebook ou Twitter ou de ne les utiliser qu’avec parcimonie. Quelques exemples de bon sens: supprimer tous les “amis” que l’on ne connaît pas personnellement; ne pas utiliser trop de produits Google; ne pas organiser sa vie autour des services Google; diversifier au maximum. Et surtout ne pas oublier que Google possède plus d’informations sur les citoyens américains que la NSA! Car l’avènement de ces “nouvelles superpuissances” équivaut à la négation totale des droits individuels, au nom, bien entendu, des “droits de l’homme”. On est en plein cauchemar orwellien: la propagande dit que nous bénéficions des “droits de l’homme” mais nos droits individuels (au jardin secret, à l’intimité), par l’effet des articifes mis en place par ces “nouvelles superpuissances”, sont totalement niés au nom d’une “transparence cool”: nous ne sommes pas obligés, en effet, de dévoiler nos intimités sur la grande toile, mais l’exhibitionnisme humain est tel qu’hommes et femmes racontent tout, spontanément, au grand bonheur des flics et des censeurs. Il n’y a dès lors plus, à notre époque, de distinction entre sphère personnelle et sphère publique. En bref, la contre-utopie imaginée par l’écrivain albanais Ismaïl Kadaré dans son oeuvre Le palais des rêves, annonçant la venue d’un monde finalement problématique et dangereux, où règne la transparence totale, à cause précisément de la promptitude des sujets de l’empire décrit à confier la teneur de leurs rêves aux scribes désignés par le souverain. Nous y sommes.

Robert Steuckers.

(Forest-Flotzenberg, Fessevillers, Genève, mars-avril 2014; rédaction finale, septembre 2014).

BIBLIOGRAPHIE:

- Duncan CAMPBELL, Surveillance électronique planétaire, Ed. Allia, Paris, 2001.

- Daniel ICHBIAH, Les nouvelles superpuissances, Ed. First, Paris, 2013.

- Joseph FOSCHEPOTH, “Die Alliierten Interessen sind längst in deutschem Recht verankert”, in: Hintergrund, Nr.4/2013 (propos recueillis par Sebastian Range).

- Antoine LEFEBURE, L’affaire Snowden. Comment les Etats-Unis espionnent le monde, La Découverte, Paris, 2014.

- Hans-Georg MAASSEN, “Von angeleinten Wachhunden”, in: Der Spiegel, Nr. 14/2014.

- Yann MENS, “Guerres secrètes sur Internet”, in: Alternatives internationales, n°59, juin 2013.

- Laura POITRAS, Marcel ROSENBACH & Holger STARK, “ ‘A’ wie Angela”, in: Der Spiegel, Nr. 14/2014.

- Viviane REDING, “Ich werde hart bleiben”, in: Der Spiegel, Nr. 14/2014 (propos recuellis par Christoph Pauly & Christoph Schult).

- Marcel ROSENBACH & Holger STARK, Der NSA-Komplex – Edward Snowden und der Weg in die totale Überwachung, Deutsche Verlags-Anstalt, München, 2014.

- Matthias RUDE, “Partnerdienst – US-Geheimdienste in der BRD”, in: Hintergrund, Nr. 4/2014.

- Peter Dale SCOTT, American War Machine. La machine de guerre américaine – La politique profonde, la CIA, la drogue, l’Afghanistan, Ed. Demi-Lune, Coll. Résistances, Plogastel Saint-Germain, 2012.

- Andreas von WESTPHALEN, “Rechtlos: Whistleblower in Deutschland”, in: Hintergrund, Nr. 4/2013.

Dossiers et articles anonymes:

- Le Monde hors série, Les rapports secrets du département d’Etat américain – Le meilleur de Wikileaks, s.d.

- “Grenzenloser Informant”, in: Der Spiegel, Nr. 27/2013.

- “Angriff aus Amerika”, in: Der Spiegel, Nr. 27/2013.

del.icio.us

del.icio.us

Digg

Digg

Destinée à favoriser les liens entre la France et les Etats Unis, la French American Fondation est née en 1976, durant ds heures d’antagonisme entre les deux nations. Elle a été baptisée lors d’un dîner aux Etats Unis entre le président Gerald Ford et Valéry Giscard d’Estaing. L’activité de cette fondation est centrée sur le programme Young Leaders dont la mission est de trouver les personnes qui feront l’opinion et qui seront les dirigeants de leurs sociétés respectives. Ils sont né en 1981, avec pour parrain l’influent économiste libéral franco-américain de Princeton, Ezra Suleiman. Le programme financé par des mécènes privés, s’étale sur deux ans, avec un séjour de quatre jours en France, un autre temps équivalent aux Etats Unis, toujours dans des villes différentes, toujours avec des intervenants de très haut niveau. Les Young Leaders français sont (liste non exhaustive): Juppé, Pécresse, Kosciusko Morizet, Wauquiez, Bougrab, Hollande, Moscovici, Montebourg, Marisol Touraine, Najat Vallaut – Belkacem, Aquilino Morelle, Bruno Leroux, Olivier Ferrand, Laurent Joffrin (Nouvel Observateur), Denis Olivennes (Europe 1, Paris Match et du JDD), Matthieu Pigasse, Louis Dreyfus et Erik Izraelewicz (Le Monde).

Destinée à favoriser les liens entre la France et les Etats Unis, la French American Fondation est née en 1976, durant ds heures d’antagonisme entre les deux nations. Elle a été baptisée lors d’un dîner aux Etats Unis entre le président Gerald Ford et Valéry Giscard d’Estaing. L’activité de cette fondation est centrée sur le programme Young Leaders dont la mission est de trouver les personnes qui feront l’opinion et qui seront les dirigeants de leurs sociétés respectives. Ils sont né en 1981, avec pour parrain l’influent économiste libéral franco-américain de Princeton, Ezra Suleiman. Le programme financé par des mécènes privés, s’étale sur deux ans, avec un séjour de quatre jours en France, un autre temps équivalent aux Etats Unis, toujours dans des villes différentes, toujours avec des intervenants de très haut niveau. Les Young Leaders français sont (liste non exhaustive): Juppé, Pécresse, Kosciusko Morizet, Wauquiez, Bougrab, Hollande, Moscovici, Montebourg, Marisol Touraine, Najat Vallaut – Belkacem, Aquilino Morelle, Bruno Leroux, Olivier Ferrand, Laurent Joffrin (Nouvel Observateur), Denis Olivennes (Europe 1, Paris Match et du JDD), Matthieu Pigasse, Louis Dreyfus et Erik Izraelewicz (Le Monde).

L’étude replace toujours l’action de l’agence dans le contexte historique tant international qu’étatsunien avec, en creux, une critique de la politique hégémonique des Etats-Unis. Comme elle l’avait fait dans son livre précédent avec Echelon (2) , l’auteure se penche sur les stratégies de domination technologique et informationnelle de la NSA et montre sans détour combien la maîtrise de l’information est un enjeu fondamental de suprématie pour des Etats-Unis de plus en plus concurrencés en tant que puissance mondiale. Et au XXIe siècle, l’enjeu est de garder la main dans le nouveau champ qu’est le cyberespace. La guerre globale contre le terrorisme au nom de la défense des valeurs démocratiques et de la sécurité des Etats-Unis n’est alors qu’un prétexte à maintenir un leadership mondial de plus en plus contesté. Détentrice du pouvoir de renseigner, la NSA constitue l’un des instruments de la puissance américaine et de la sauvegarde d’intérêts de plus en plus menacés.

L’étude replace toujours l’action de l’agence dans le contexte historique tant international qu’étatsunien avec, en creux, une critique de la politique hégémonique des Etats-Unis. Comme elle l’avait fait dans son livre précédent avec Echelon (2) , l’auteure se penche sur les stratégies de domination technologique et informationnelle de la NSA et montre sans détour combien la maîtrise de l’information est un enjeu fondamental de suprématie pour des Etats-Unis de plus en plus concurrencés en tant que puissance mondiale. Et au XXIe siècle, l’enjeu est de garder la main dans le nouveau champ qu’est le cyberespace. La guerre globale contre le terrorisme au nom de la défense des valeurs démocratiques et de la sécurité des Etats-Unis n’est alors qu’un prétexte à maintenir un leadership mondial de plus en plus contesté. Détentrice du pouvoir de renseigner, la NSA constitue l’un des instruments de la puissance américaine et de la sauvegarde d’intérêts de plus en plus menacés.

Dans son roman «Never say anything – NSA», Michael Lüders nous montre magistralement que nous aussi, nous vivons dans ce monde et que chacun d’entre nous porte une responsabilité envers l’histoire et les générations futures.

Dans son roman «Never say anything – NSA», Michael Lüders nous montre magistralement que nous aussi, nous vivons dans ce monde et que chacun d’entre nous porte une responsabilité envers l’histoire et les générations futures. Michael Lüders, en tant que spécialiste du Proche-Orient présente ces informations spécifiques sous forme de roman. Ces faits n’auraient probablement jamais pu être publiés sous forme d’un travail journalistique. Il profite de ses connaissances en matière de style littéraire, ce qui permet au lecteur de s’identifier avec Sophie. Il ressent comme elle et souffre avec elle, surtout parce que Sophie reste fidèle à sa volonté et à son devoir journalistique de découvrir la vérité. Cela donne de l’espoir, quels que soient les abîmes bien réels relatés dans le roman: tant qu’il y aura des gens comme Sophie et d’autres qui lui viennent en aide dans les pires situations, le monde ne sera pas perdu. Cela nonobstant tous les raffinements des techniques de surveillance et d’espionnage utilisés à poursuivre Sophie pour la faire tomber et s’en débarrasser.

Michael Lüders, en tant que spécialiste du Proche-Orient présente ces informations spécifiques sous forme de roman. Ces faits n’auraient probablement jamais pu être publiés sous forme d’un travail journalistique. Il profite de ses connaissances en matière de style littéraire, ce qui permet au lecteur de s’identifier avec Sophie. Il ressent comme elle et souffre avec elle, surtout parce que Sophie reste fidèle à sa volonté et à son devoir journalistique de découvrir la vérité. Cela donne de l’espoir, quels que soient les abîmes bien réels relatés dans le roman: tant qu’il y aura des gens comme Sophie et d’autres qui lui viennent en aide dans les pires situations, le monde ne sera pas perdu. Cela nonobstant tous les raffinements des techniques de surveillance et d’espionnage utilisés à poursuivre Sophie pour la faire tomber et s’en débarrasser.

Last night, I came across an incredibly important article from the New York Times, which described Facebook’s plan to provide direct access to other websites’ content in exchange for some sort of advertising partnership. The implications of this are so huge that at this point I have far more questions than answers.

Last night, I came across an incredibly important article from the New York Times, which described Facebook’s plan to provide direct access to other websites’ content in exchange for some sort of advertising partnership. The implications of this are so huge that at this point I have far more questions than answers. While this is scary to someone like me, to Facebook it is an abomination. The company doesn’t want people to leave their site ever — for any reason. Hence the aggressive push to carry outside news content, and create a better positioned alternative web centrally controlled by it. This is a huge power play move.

While this is scary to someone like me, to Facebook it is an abomination. The company doesn’t want people to leave their site ever — for any reason. Hence the aggressive push to carry outside news content, and create a better positioned alternative web centrally controlled by it. This is a huge power play move.

... Et puis, voici que Greenwald réapparaît sur notre écran-radar (c’est-à-dire dans le champ de la communication que nous jugeons essentiel, pour suivre l’évolution de notre grande Crise Générale). Il s’agit bien entendu de la crise 1/7, ou l’“ouragan-Charlie” à partir de France. On comprend ce retour. Au centre du débat conceptuel de 1/7 se trouve la notion sacrée de “liberté d’expression”, brandie comme étendard de la grande manifestation de dimanche dernier à Paris, et cette notion est la raison d’être du chroniqueur, commentateur et guerrier de la communication qu’est Greenwald. Dans ce champ, Greenwald est quasiment de façon constante un agent antiSystème. C’est dans ce sens, et en prenant une position en flèche anti-Charlie, qu’il publie sur son site The Intercept deux artistes extrêmement incisifs, documentés, puissants, qui nous font penser qu’il est entré dans la bagarre et qu’il entend y tenir sa place.

... Et puis, voici que Greenwald réapparaît sur notre écran-radar (c’est-à-dire dans le champ de la communication que nous jugeons essentiel, pour suivre l’évolution de notre grande Crise Générale). Il s’agit bien entendu de la crise 1/7, ou l’“ouragan-Charlie” à partir de France. On comprend ce retour. Au centre du débat conceptuel de 1/7 se trouve la notion sacrée de “liberté d’expression”, brandie comme étendard de la grande manifestation de dimanche dernier à Paris, et cette notion est la raison d’être du chroniqueur, commentateur et guerrier de la communication qu’est Greenwald. Dans ce champ, Greenwald est quasiment de façon constante un agent antiSystème. C’est dans ce sens, et en prenant une position en flèche anti-Charlie, qu’il publie sur son site The Intercept deux artistes extrêmement incisifs, documentés, puissants, qui nous font penser qu’il est entré dans la bagarre et qu’il entend y tenir sa place.  »When we originally discussed publishing this article to make these points, our intention was to commission two or three cartoonists to create cartoons that mock Judaism and malign sacred figures to Jews the way Charlie Hebdo did to Muslims. But that idea was thwarted by the fact that no mainstream western cartoonist would dare put their name on an anti-Jewish cartoon, even if done for satire purposes, because doing so would instantly and permanently destroy their career, at least. Anti-Islam and anti-Muslim commentary (and cartoons) are a dime a dozen in western media outlets; the taboo that is at least as strong, if not more so, are anti-Jewish images and words. Why aren’t Douthat, Chait, Yglesias and their like-minded free speech crusaders calling for publication of anti-Semitic material in solidarity, or as a means of standing up to this repression? Yes, it’s true that outlets like The New York Times will in rare instances publish such depictions, but only to document hateful bigotry and condemn it – not to publish it in “solidarity” or because it deserves a serious and respectful airing. [...]

»When we originally discussed publishing this article to make these points, our intention was to commission two or three cartoonists to create cartoons that mock Judaism and malign sacred figures to Jews the way Charlie Hebdo did to Muslims. But that idea was thwarted by the fact that no mainstream western cartoonist would dare put their name on an anti-Jewish cartoon, even if done for satire purposes, because doing so would instantly and permanently destroy their career, at least. Anti-Islam and anti-Muslim commentary (and cartoons) are a dime a dozen in western media outlets; the taboo that is at least as strong, if not more so, are anti-Jewish images and words. Why aren’t Douthat, Chait, Yglesias and their like-minded free speech crusaders calling for publication of anti-Semitic material in solidarity, or as a means of standing up to this repression? Yes, it’s true that outlets like The New York Times will in rare instances publish such depictions, but only to document hateful bigotry and condemn it – not to publish it in “solidarity” or because it deserves a serious and respectful airing. [...]  »The apparently criminal viewpoint he posted on Facebook declared: “Tonight, as far as I’m concerned, I feel like Charlie Coulibaly.” Investigators concluded that this was intended to mock the “Je Suis Charlie” slogan and express support for the perpetrator of the Paris supermarket killings (whose last name was “Coulibaly”). Expressing that opinion is evidently a crime in the Republic of Liberté, which prides itself on a line of 20th Century intellectuals – from Sartre and Genet to Foucault and Derrida – whose hallmark was leaving no orthodoxy or convention unmolested, no matter how sacred.

»The apparently criminal viewpoint he posted on Facebook declared: “Tonight, as far as I’m concerned, I feel like Charlie Coulibaly.” Investigators concluded that this was intended to mock the “Je Suis Charlie” slogan and express support for the perpetrator of the Paris supermarket killings (whose last name was “Coulibaly”). Expressing that opinion is evidently a crime in the Republic of Liberté, which prides itself on a line of 20th Century intellectuals – from Sartre and Genet to Foucault and Derrida – whose hallmark was leaving no orthodoxy or convention unmolested, no matter how sacred.  Plus encore, l’intervention de Greenwald donne également une caution internationale au constat encore plus important que la crise-Charlie déchire directement une classe occupant une place fondamentale dans la bataille, – la classe réunissant le monde intellectuel, le complexe médiatique avec presse-Système et réseaux antiSystème, le showbiz et ses diverses ramifications. Tout ce monde d’influence, très puissant dans l’entité anglosaxonne globalisée mais également dans l’ensemble parisien-français où il dispose d’une réputation immémoriale, s’est déjà trouvé face aux contradictions classiques (“liberté d’expression”, “lutte contre l’obscurantisme”, attitudes vis—à-vis de l’immigration notamment musulmane et de l’islamisme extrémiste, etc.). Cette fois il y est confronté directement, au cœur même de ses débats quotidiens, de ses intérêts, de ses privilèges, de l’exercice de son influence, comme s’il devenait lui-même la ligne de front alors qu’il était jusque-là cantonné “à l’arrière” pour discutailler sans trop de risques. Lorsqu’un Pascal Bruckner traite de “collabos” des tueurs de Charlie un Guy Bedos ou un Luc Ferry, lorsque nombre de juifs français se montrent de plus en plus favorables aux thèses d’un Zemmour ou à l’orientation du Front National, on comprend que cette puissance caste d’influence sur laquelle s’appuie le Système est effectivement et désormais déchirée selon des lignes de fluctuation insaisissables et très mobiles, qui font passer en un clin d’œil, l’un ou l’autre d’une position-Système à une position antiSystème, sans qu’il l’ait voulu délibérément, sans même qu’il s’en rende compte nécessairement... Nous nous trouvons alors dans une situation, – les choses vont tellement vite, – où le désordre créé par la crise-Charlie menace de se transformer à tout moment, pour un moment rapide ou plus durablement c’est selon et c’est fluctuant, en hyper-désordre, basculant ainsi d’une position-Système à une position-antiSystème (désordre devenant hyper-désordre : voir par exemple notre texte du

Plus encore, l’intervention de Greenwald donne également une caution internationale au constat encore plus important que la crise-Charlie déchire directement une classe occupant une place fondamentale dans la bataille, – la classe réunissant le monde intellectuel, le complexe médiatique avec presse-Système et réseaux antiSystème, le showbiz et ses diverses ramifications. Tout ce monde d’influence, très puissant dans l’entité anglosaxonne globalisée mais également dans l’ensemble parisien-français où il dispose d’une réputation immémoriale, s’est déjà trouvé face aux contradictions classiques (“liberté d’expression”, “lutte contre l’obscurantisme”, attitudes vis—à-vis de l’immigration notamment musulmane et de l’islamisme extrémiste, etc.). Cette fois il y est confronté directement, au cœur même de ses débats quotidiens, de ses intérêts, de ses privilèges, de l’exercice de son influence, comme s’il devenait lui-même la ligne de front alors qu’il était jusque-là cantonné “à l’arrière” pour discutailler sans trop de risques. Lorsqu’un Pascal Bruckner traite de “collabos” des tueurs de Charlie un Guy Bedos ou un Luc Ferry, lorsque nombre de juifs français se montrent de plus en plus favorables aux thèses d’un Zemmour ou à l’orientation du Front National, on comprend que cette puissance caste d’influence sur laquelle s’appuie le Système est effectivement et désormais déchirée selon des lignes de fluctuation insaisissables et très mobiles, qui font passer en un clin d’œil, l’un ou l’autre d’une position-Système à une position antiSystème, sans qu’il l’ait voulu délibérément, sans même qu’il s’en rende compte nécessairement... Nous nous trouvons alors dans une situation, – les choses vont tellement vite, – où le désordre créé par la crise-Charlie menace de se transformer à tout moment, pour un moment rapide ou plus durablement c’est selon et c’est fluctuant, en hyper-désordre, basculant ainsi d’une position-Système à une position-antiSystème (désordre devenant hyper-désordre : voir par exemple notre texte du  On savait déjà que la Chine espionnait la France grâce à une station d’écoute installée sur le toit d’une annexe de l’ambassade de Chine à Chevilly Larue, en banlieue parisienne. La NSA américaine a, quant à elle, installé une station d’écoute sur le toit de l’ambassade des Etats-Unis, place de la Concorde, à quelques mètres de l’Elysée. Les fenêtres avec volets fermés que l’on peut voir sont en fait fausses, à la façon des villages Potemkine, créés afin de masquer leur pauvreté lors de la visite de l’impératrice Catherine II en Crimée en 1787… Cette station d’écoute qui ne cible pas que les Français, a sans doute été installée entre 2004 et 2005. Elle est opportunément située à seulement 350m du palais de l’Elysée, 450m du Ministère de l’Intérieur, 600m du Ministère de la Justice, 700m du Ministère des Affaires Etrangères et de l’Assemblée Nationale, et 950m du Ministère de la Défense (et on trouve également dans un rayon d’un kilomètre plusieurs ambassades et des entreprises stratégiques)… Cette pratique est évidemment courante dans le monde du renseignement. Les Israéliens et les Russes, notamment, s’en donnent à cœur joie, eux aussi. Mais les Américains n’ont, cette fois-ci, sans doute pas commis l’incroyable faute de confier à des entreprises locales les travaux de rénovation de leur ambassade. Comme à Moscou, il y a 50 ans. Ils avaient alors décidé de construire une nouvelle ambassade, dont les travaux furent confiés à des entreprises soviétiques. Résultat : l’ambassade se trouva truffée de micros et fut inutilisable. Il est vrai que les Soviétiques savaient y faire. Une anecdote : à l’époque gaulliste, l’ambassadeur de France à Moscou était tombé sous le charme d’une ravissante Soviétique qui travaillait bien entendu pour le KGB. Il fut filmé dans ses ébats en long et en large, si l’on ose dire. Le KGB tenta de le faire chanter. Il eut l’honnêteté de se dénoncer et fut derechef rapatrié en France. De Gaulle, qui ne manquait pas toujours d’humour, le convoqua et lui posa la question suivante : « Alors, on couche ? »

On savait déjà que la Chine espionnait la France grâce à une station d’écoute installée sur le toit d’une annexe de l’ambassade de Chine à Chevilly Larue, en banlieue parisienne. La NSA américaine a, quant à elle, installé une station d’écoute sur le toit de l’ambassade des Etats-Unis, place de la Concorde, à quelques mètres de l’Elysée. Les fenêtres avec volets fermés que l’on peut voir sont en fait fausses, à la façon des villages Potemkine, créés afin de masquer leur pauvreté lors de la visite de l’impératrice Catherine II en Crimée en 1787… Cette station d’écoute qui ne cible pas que les Français, a sans doute été installée entre 2004 et 2005. Elle est opportunément située à seulement 350m du palais de l’Elysée, 450m du Ministère de l’Intérieur, 600m du Ministère de la Justice, 700m du Ministère des Affaires Etrangères et de l’Assemblée Nationale, et 950m du Ministère de la Défense (et on trouve également dans un rayon d’un kilomètre plusieurs ambassades et des entreprises stratégiques)… Cette pratique est évidemment courante dans le monde du renseignement. Les Israéliens et les Russes, notamment, s’en donnent à cœur joie, eux aussi. Mais les Américains n’ont, cette fois-ci, sans doute pas commis l’incroyable faute de confier à des entreprises locales les travaux de rénovation de leur ambassade. Comme à Moscou, il y a 50 ans. Ils avaient alors décidé de construire une nouvelle ambassade, dont les travaux furent confiés à des entreprises soviétiques. Résultat : l’ambassade se trouva truffée de micros et fut inutilisable. Il est vrai que les Soviétiques savaient y faire. Une anecdote : à l’époque gaulliste, l’ambassadeur de France à Moscou était tombé sous le charme d’une ravissante Soviétique qui travaillait bien entendu pour le KGB. Il fut filmé dans ses ébats en long et en large, si l’on ose dire. Le KGB tenta de le faire chanter. Il eut l’honnêteté de se dénoncer et fut derechef rapatrié en France. De Gaulle, qui ne manquait pas toujours d’humour, le convoqua et lui posa la question suivante : « Alors, on couche ? »

But every allegation published, and every bit of evidence cited, has been met by suggestions that the whistleblower remains a destabilising influence, whose presence may well impair German-US relations.

But every allegation published, and every bit of evidence cited, has been met by suggestions that the whistleblower remains a destabilising influence, whose presence may well impair German-US relations.

A second – equally crucial – question turns on the already-deteriorating character of public discourse: feeble resistance to technological authoritarianism in the U.S. is palpable and alarming. Congress has done nothing to tame the juggernaut, while the Obama administration remains essentially content with dancing around the issue, obsessed with Snowden’s notoriety (and imputed criminality). Despite what has been revealed by Snowden – and Bamford and Binney before him – few dare to speak out, surely fearful of being derided as “soft on terrorism”. Further, NSA programs are so “deep”, so shrouded in mystery, that hardly anyone seems able to penetrate the technological fortress sufficiently to fathom what is taking place. And of course NSA work is in highly-classified, including even its budget (estimated at possibly $20 billion yearly).

A second – equally crucial – question turns on the already-deteriorating character of public discourse: feeble resistance to technological authoritarianism in the U.S. is palpable and alarming. Congress has done nothing to tame the juggernaut, while the Obama administration remains essentially content with dancing around the issue, obsessed with Snowden’s notoriety (and imputed criminality). Despite what has been revealed by Snowden – and Bamford and Binney before him – few dare to speak out, surely fearful of being derided as “soft on terrorism”. Further, NSA programs are so “deep”, so shrouded in mystery, that hardly anyone seems able to penetrate the technological fortress sufficiently to fathom what is taking place. And of course NSA work is in highly-classified, including even its budget (estimated at possibly $20 billion yearly). La