Londres a piraté pour Washington les données de Belgacom, opérateur des institutions européennes, au risque de saborder le réseau. Un véritable acte de guerre.

Par Guerric Poncet

En poursuivant votre navigation sur ce site, vous acceptez l'utilisation de cookies. Ces derniers assurent le bon fonctionnement de nos services. En savoir plus.

Les cyberguerres des espions américains en Europe: l'avertissement de la France

Marco Valle

Source: https://insideover.ilgiornale.it/guerra/le-cyber-guerre-delle-spie-americane-in-europa-lallarme-della-francia.html?fbclid=IwAR12nkBx_rYuSDfkVTsJo5tfOMkM0L3JPEixY6utf_ibnfgYqav3BbT_Ss4

Alliés oui, victimes et/ou bouffons non. C'est en résumé le message que Paris a envoyé à Washington par la bouche du général Aymeric Bonnemaison, le patron de Comcyber, la structure française de cyberdéfense. Lors de l'audition à huis clos tenue devant la commission de la défense du parlement transalpin en décembre dernier et rendue publique cette semaine, le vaillant officier a exprimé tous ses doutes sur le travail très intensif des services de renseignement américains en Europe. Selon lui, les Américains ont une attitude "relativement agressive" dans plusieurs pays et leurs opérations pour contenir, du moins selon la version du Pentagone, les prétendues intrusions russes "sont discutables".

Un langage diplomatique et prudent qui ne cache pas une préoccupation sérieuse. En fait, le général a attiré l'attention des parlementaires sur l'envahissement "bien ancré" des cyber-espions américains dans les États d'Europe de l'Est. Sous prétexte de "combler un vide", les encombrants alliés d'outre-mer ont pris possession des données sensibles des nations hôtes, mettant en place une manœuvre technologique "qui va loin". Il s'agit d'une "protection très marquée, absolument synergique avec leurs intérêts politiques et diplomatiques", a conclu M. Bonnemaison (photo).

Pour Paris, c'est un signal d'alarme. Depuis quelque temps déjà, les chefs des forces armées considèrent le délicat secteur cybernétique comme vital pour la sécurité nationale (ce n'est pas un hasard s'il a été fixé comme l'une des priorités du nouveau programme militaire français) et les différents locataires de l'Elysée pressent leurs partenaires continentaux, peut-être sur des tons différents mais toujours avec détermination, de renforcer les capacités européennes de cyberdéfense avec la création de groupes d'intervention multinationaux, mais Bruxelles a toujours préféré passer sous silence l'épineux problème et ce n'est qu'en novembre dernier qu'elle a commencé à en discuter.

Entre-temps, les États-Unis ont agi rapidement et sans scrupules. Comme publié fin 2022 par le Pentagone, le Cyber Command a mené plus de 30 opérations dans 18 pays européens depuis 2018. Avant le déclenchement de la guerre russo-ukrainienne, de nombreuses opérations avancées de Hunt ont été approuvées et conclues en Estonie, au Monténégro, en Macédoine du Nord, en Lituanie, en Croatie, le tout dans le cadre d'une stratégie de "défense avancée et d'engagement soutenu" visant à protéger les réseaux américains en "opérant aussi près que possible des activités de l'adversaire".

L'HFO la plus importante et la plus massive a évidemment été réalisée en Ukraine, où pendant des années, une équipe de spécialistes de l'US Navy et de la CIA a travaillé intensivement pour blinder les réseaux de Kiev contre d'éventuelles cyberattaques de Moscou. Selon les Français, les spécialistes ont utilisé (et continuent d'utiliser) l'aide technologique massive de Google et de Microsoft dans leur travail.

Certes, depuis le début du conflit, les deux titans du web ont dépensé des sommes colossales pour soutenir le régime de Zelensky, et il y a quelques semaines, le vice-président de Microsoft, Brand Smith, promettait un "cadeau de Noël" de 100 millions de dollars (92 millions d'euros...), le justifiant comme un généreux "complément à l'aide déjà fournie par notre entreprise, qui a déjà pris en charge les données ukrainiennes sensibles en les stockant dans des lieux sûrs hors du pays".

Ainsi prend forme, à côté de l'historique "parapluie nucléaire" américain, un "cyber-parapluie" sans précédent qui sera géré, sous la direction du Pentagone, par une poignée de sociétés privées pour protéger - tout en contrôlant les secrets les plus sensibles - les alliés les plus faibles ou les moins alertes. Une perspective que les Français, au moins, n'aiment pas du tout. D'où leurs inquiétudes quant à leur souveraineté (et celle des autres) et les soupçons croissants concernant les déplacements du Cyber Command américain sur le Vieux Continent. En bref, la confirmation que l'on peut être un allié sans renoncer à la défense de ses intérêts nationaux.

Donnez-nous une autre minute de votre temps !

Si vous avez aimé l'article que vous venez de lire, demandez-vous : si je ne l'avais pas lu ici, l'aurais-je lu ailleurs ? S'il n'y avait pas InsideOver, combien de guerres oubliées par les médias le resteraient ? Combien de réflexions sur le monde qui vous entoure ne seriez-vous pas capable de faire ? Nous travaillons chaque jour pour vous fournir des reportages de qualité et des rapports approfondis totalement gratuits. Mais le type de journalisme que nous faisons est tout sauf "bon marché". Si vous pensez que cela vaut la peine de nous encourager et de nous soutenir, faites-le maintenant.

16:55 Publié dans Actualité, Affaires européennes | Lien permanent | Commentaires (0) | Tags : cyberguerre, guerre cybernétique, actualité, europe, états-unis, affaires européennes |  |

|  del.icio.us |

del.icio.us |  |

|  Digg |

Digg | ![]() Facebook

Facebook

Equation: la plus vaste opération de cyberespionnage de tous les temps

Ex: http://fortune.fdesouche.com

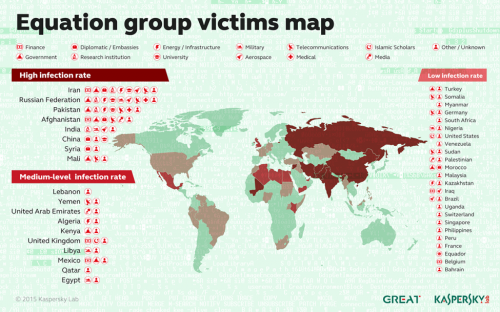

Kaspersky Lab affirme avoir découvert qu’un groupe nommé “Equation”, présenté comme proche de la NSA, espionne le monde entier. Ce groupe a développé des outils d’espionnage indétectables et les a installés secrètement sur les disques durs des ordinateurs, révèle l’éditeur de logiciels anti-virus.

“C’est l’un des groupes les plus menaçants que nous ayons vus“. Un rapport publié lundi par la société spécialisée en sécurité informatique russe Kaspersky Lab affirme que des millions d’ordinateurs sont espionnés en secret par les outils du groupe Equation.

La mystérieuse organisation, dont plusieurs indices pointent vers un lien fort avec la NSA, userait de méthodes sophistiquées pour installer des fichiers indétectables sur les disques durs des ordinateurs.

Cette campagne “surpasse tout ce qui a été fait en matière de complexité et de sophistication” dans le domaine du cyber-espionnage, indique l’éditeur d’antivirus, qui a retrouvé sa trace jusqu’à aussi loin que 2001. Appelés Fanny ou GRAYFISH, les programmes développés par le groupe Equation volent les informations des ordinateurs infectés en exploitant les failles de Windows.

Des programmes cachés dans les tréfonds du disque dur

La particularité des attaques menées par le groupe Equation est qu’elles s’en prennent directement aux disques durs des ordinateurs. Ces derniers étaient reprogrammés afin que les virus deviennent quasi impossibles à éliminer.

Pour l’expert de Kaspersky Serge Malenkovich, ces logiciels espions sont “invisibles et indestructibles” et constituent un véritable cauchemar en sécurité informatique.

Mais cette attaque est si complexe à exécuter, a-t-il noté, “que même le groupe Equation ne l’a probablement réalisée qu’à quelques reprises”. Exemple : des scientifiques participant à une conférence au Texas ont reçu des CD-ROMS consacrés à l’événement, mais aussi porteurs de ces virus capables de transmettre leurs informations vers des serveurs du groupe Equation.

L’opération ne daterait pas d’hier : “On ne peut dire quand le groupe Equation a commencé son ascension, précisent les experts. Les échantillons de logiciels espions que nous avons vus ont été identifiés en 2002, mais leur centre de commandement a été repéré dès 2001.” Selon le rapport, il est même possible de remonter la filière jusqu’en 1996.

Plusieurs grands fabricants de disques durs, dont Western Digital, Seagate, Samsung et Maxtor ont été piégés. Le logiciel espion a été conçu de telle manière qu’il résistait à un reformatage du disque dur et à l’installation d’un nouveau système d’exploitation sur l’ordinateur infecté.

Les entreprises Western Digital, Seagate et Micron nient avoir connaissance du programme d’espionnage, indique Recode, alors que Toshiba et Samsung ont refusé de s’exprimer.

Les attaques ont été en mesure d’infecter “environ 2.000 utilisateurs par mois” dans 30 pays, mentionne le rapport. La majorité d’entre eux ont été détectés en Iran, en Russie, au Pakistan et en Afghanistan. Parmi les autres pays touchés, on compte la Syrie, le Kazakhstan, la Belgique, la Somalie, la Libye, la France, le Yémen, la Grande-Bretagne, la Suisse, l’Inde et le Brésil.

Kaspersky établit un lien avec le virus Stuxnet

Qui est derrière tout ça? Selon l’éditeur, le virus Fanny porte des traces qui indiquent que “les développeurs d’Equation et Stuxnet sont soit les mêmes, soit coopèrent étroitement“. Le virus Stuxnet est à l’origine d’attaques contre le programme nucléaire iranien et utilisé, selon Téhéran, par les Etats-Unis et Israël.

La NSA a refusé de confirmer toute implication dans le programme. “Nous sommes au courant du rapport. Nous ne commenterons publiquement aucune allégation soulevée par le rapport, ni aucune autre information”, a indiqué Vanee Vines, la porte-parole de la NSA à l’AFP.

Sean Sullivan, de la firme de sécurité finlandaise F-Secure, a pour sa part mentionné que le rapport de Kaspersky semble décrire une division de la NSA connue sous l’acronyme ANT, qui a fait l’objet d’un rapport en 2013 sur les portes dérobées (backdoor) dans les produits technologiques.

“L’étude de Kaspersky fait référence à un groupe nommé Equation, dont le pays d’origine est tenu secret, mais qui possède exactement les capacités d’ANT“, a -t-il précisé sur son blog mardi.

00:10 Publié dans Actualité | Lien permanent | Commentaires (0) | Tags : equation, espiuonnage, espionnage industriel, nsa, services secrets, services secrets américains, stuxnet, cyberguerre, guerre cybernétique, états-unis |  |

|  del.icio.us |

del.icio.us |  |

|  Digg |

Digg | ![]() Facebook

Facebook

Si vous pensez que l’Europe est une union, vous vous trompez.

Londres l’a prouvé en piratant et en mettant en péril le principal opérateur télécom de Belgique, Belgacom, qui gère les télécommunications de l’Union européenne.

Selon l’enquête publiée samedi conjointement par De Standaard (Belgique), NRC Handelsblad (Pays-Bas) et The Intercept (média américain proche du lanceur d’alerte Edward Snowden), les services secrets britanniques ont non seulement mis sur écoute les télécommunications de l’Union européenne, mais

ils ont aussi agi de façon très agressive, menaçant la stabilité des infrastructures réseau du continent européen.

“Il s’agit de la première cyberattaque documentée d’un État européen contre un autre État européen”, confie Edward Snowden à The Intercept.

Et ce n’est pas une petite guéguerre entre amis : l’ampleur de cette opération clandestine, semble-t-il soutenue par Washington, en fait un véritable acte de guerre.

Si la Grande-Bretagne était déjà perçue comme le cheval de Troie américain dans l’UE, elle pourrait désormais être perçue comme son bras armé dans une guerre de l’information… contre l’Europe.

Nommé Operation Socialist, le piratage a été lancé dès 2008 par le Government Communications Headquarters (GCHQ) britannique et demeure le plus massif à ce jour contre les institutions de l’UE et les gouvernements de ses États membres. En comparaison, le piratage par les États-Unis et Israël des centrifugeuses du programme nucléaire iranien avec le ver Stuxnet fait pâle figure, tant par le nombre de machines infectées que par la complexité du code, jusqu’alors référence du genre.

Face au chiffrement des communications, les espions britanniques ont déployé Regin, un logiciel malveillant extraordinairement perfectionné.

Cette arme de cyberguerre, la plus évoluée jamais découverte, semble avoir été développée avec l’aide de la toute-puissante agence nationale de sécurité américaine (NSA), le plus gros employeur mondial d’experts informatiques.

Grâce aux données de navigation issues de Google, Facebook, LinkedIn ou encore Yahoo, les espions ont identifié des ingénieurs et des administrateurs système de Belgacom, et ont infecté leurs machines. Début 2011, selon les documents dévoilés par les trois médias, les services secrets canadiens sont venus en renfort pour affiner le système de détection de ces cibles primaires.

On retrouve là encore un fidèle allié de Washington, l’un des “Cinq Yeux” de la NSA. Grâce à ces “patients zéro”, le GCHQ a pu diffuser son code malveillant depuis l’intérieur-même des cyberdéfenses de Belgacom.

Puisqu’il se comporte comme un logiciel authentique de Microsoft, le code est resté invisible pendant des années, avant d’être mis au jour en 2013 et identifié en 2014 comme

une “oeuvre” américano-britannique, aussi détectée en Russie, au Mexique, en Arabie saoudite, en Irlande, ou encore en Iran.

Pendant des années, Regin a volé et transmis à ses maîtres toutes les télécommunications sensibles des institutions européennes (Commission et Parlement) et des délégations gouvernementales des États-membres, alors même que des négociations commerciales stratégiques avaient lieu entre l’UE et les États-Unis pour – entre autres – la signature d’un traité transatlantique de libre-échange.

Appels téléphoniques, messages, documents : tout ce qui se disait à Bruxelles ou avec Bruxelles a été espionné. Regin se servait à la source, directement sur les ordinateurs ciblés, avant même que les informations ne soient chiffrées pour transiter sur Internet.

Même les routeurs, la partie la plus protégée du réseau de Belgacom, ont été infectés. “Les documents secrets du GCHQ (publiés eux aussi samedi, ndlr) montrent que l’agence a pu accéder aux données privées des clients de l’opérateur, qu’elles aient été chiffrées ou non”, assure The Intercept. Ultime humiliation pour les ingénieurs réseau de l’opérateur : ce sont les services secrets britanniques qui, se sachant découverts, ont effacé une grande partie de leur code malveillant. Il faut dire que l’opérateur belge a pris son temps, et a même fait preuve de mauvaise volonté : il a par exemple refusé l’accès aux routeurs infectés à ses consultants en sécurité, préférant les confier… au fabricant américain Cisco ! Pire, “certaines parties du code n’ont jamais été totalement nettoyées” malgré les “millions de dollars” investis par Belgacom pour résoudre le problème, précise le site américain qui cite des sources internes chez les “nettoyeurs”. Ces mêmes sources estiment que si le serveur de messagerie de Belgacom n’avait pas eu un dysfonctionnement imprévu qui a éveillé les soupçons, Regin “aurait pu rester actif encore plusieurs années”.

En plus de l’outrage sur le fond, il est clair que l’infection d’un opérateur d’importance vitale (OIV) est un acte particulièrement irresponsable de la part d’un allié.

Il met en péril le principal opérateur de Belgique et menace la stabilité des télécommunications non seulement dans le pays, mais aussi sur tout le continent européen. Selon The Intercept, Regin désactivait par exemple les mises à jour automatiques des serveurs de Belgacom afin d’éviter d’être évincé par un correctif de sécurité.

Résultat : les serveurs de Belgacom étaient d’autant plus vulnérables, en Belgique et ailleurs.

Pourtant, il y a très peu de chances que la Grande-Bretagne soit sanctionnée,

malgré les demandes de la députée européenne Sophia in ‘t Veld, qui a dirigé l’enquête parlementaire sur les révélations d’Edward Snowden.

La Grande-Bretagne doit selon elle être poursuivie “pour avoir violé la loi, bafoué les droits fondamentaux et érodé nos systèmes démocratiques”.

Mais l’UE refuse d’ouvrir les yeux sur ces pratiques guerrières entre États membres.

00:07 Publié dans Actualité, Affaires européennes | Lien permanent | Commentaires (0) | Tags : cyberguerre, guerre cybernétique, espionnage, services secrets, services secrets britanniques, europe, affaires européennes, belgique, grande-bretagne, belgacom, politique internationale |  |

|  del.icio.us |

del.icio.us |  |

|  Digg |

Digg | ![]() Facebook

Facebook

Filtran un plan secreto de EE.UU. para realizar espionaje industrial

El Gobierno estadounidense ha negado reiteradamente que esté realizando espionaje económico o industrial, del que acusa a China.

El Gobierno estadounidense ha negado reiteradamente que esté realizando espionaje económico o industrial, del que acusa a China.Pero un documento secreto filtrado por Edward Snowden muestra que la inteligencia de EE.UU. sí está contemplando vigilancias de este tipo.

Un informe de la Oficina del Director de Inteligencia Nacional, fechado en 2009, está dedicado a las potenciales amenazas a las que EE.UU. podría enfrentarse en el futuro, por ejemplo, "de un bloque basado en China, Rusia, la India e Irán que desafía la supremacía de EE.UU." y las medidas que se pueden tomar al respecto.

En el informe llamado 'Quadrennial Intelligence Community Review' una de las principales amenazas es un escenario en el que "las capacidades tecnológicas de corporaciones transnacionales extranjeras sobrepasen la de las corporaciones estadounidenses".

"Tal situación presentaría una creciente y potencial desventaja permanente para EE.UU. en ámbitos cruciales como la energía, la nanotecnología, la medicina y la tecnología informática", sostiene el informe publicado por Intercept este viernes.

El documento recomienda un "enfoque multifacético de recogida de información, incluidos secretos industriales.

Se suponen "operaciones cibernéticas" para penetrar "centros secretos de innovación implantando programas (bots) que cumplan tareas automáticas y sensores en el software y hardware usado por investigadores y fabricantes extranjeros, y vigilando las redes interiores de centros de desarrollo e investigación extranjeros".

Una de las partes de un ejemplo gráfico en el documento se refiere al uso del espionaje cibernético para impulsar la ventaja competitiva de las corporaciones estadounidenses.

Esta incluye un escenario de que empresas indias y rusas colaboren en el desarrollo de una innovación tecnológica, mientras que la inteligencia estadounidense debe "realizar operaciones cibernéticas" contra las "instalaciones investigadoras" de dichos países, adquirir los secretos industriales y "evaluar cómo los hallazgos pueden ayudar a las industrias estadounidenses".

En mayo pasado, el Departamento de Justicia de EE.UU. imputó a cinco empleados gubernamentales chinos el espionaje contra empresas estadounidenses. El fiscal general, Eric Holder, afirmó entonces que sus acciones "no tenían otro motivo que aventajar a las compañías estatales y otros intereses en China", añadiendo que es una "táctica que el Gobierno de EE.UU. condena rotundamente".

"Lo que no hacemos, y lo hemos declarado muchas veces, es usar nuestra inteligencia extranjera para robar secretos comerciales a compañías extranjeras para dar ventaja competitiva o económica a las empresas estadounidenses", afirmó en septiembre del 2013 el Director de Inteligencia Nacional, James Clapper, respondiendo a las acusaciones de espionaje contra la petrolera brasileña Petrobras.

00:05 Publié dans Actualité | Lien permanent | Commentaires (0) | Tags : actualité, espionnage, états-unis, services secrets, services secrets américains, nsa, espionnage industriel, politique internationale, cyberguerre, guerre cybernétique |  |

|  del.icio.us |

del.icio.us |  |

|  Digg |

Digg | ![]() Facebook

Facebook

Iraanse official: Obama heeft ons tot nieuwe strategische partner gemaakt

Ex: http://xandernieuws.punt.nl

De Iraanse kerncentrale in Bushehr was 3 jaar geleden één van de doelen van het Amerikaans-Israëlische Stuxnet virus.

Volgens het Iraanse persbureau Fars werken de inlichtingendiensten van Israël en Saudi Arabië samen aan een nieuwe, nog schadelijkere variant van het Stuxnet computervirus, dat in 2010 grote delen van het Iraanse nucleaire programma wist te ontregelen. Een Iraanse official wist te melden dat president Obama deze keer niet meedoet met de cyberoorlog, omdat hij van koers is veranderd en besloten heeft om Iran tot zijn nieuwe strategische partner in het Midden Oosten te maken.

Algemeen wordt aangenomen dat het originele Stuxnet-virus ruim 3 jaar geleden werd ontwikkeld door Israël en de VS. Als recente berichten kloppen, zou dit virus nog altijd de ronde doen en zowel een Russische kerncentrale als het Internationale Ruimtestation hebben bereikt.

In drie jaar tijd zijn de machtsverhoudingen op de wereld flink verschoven. Wie had ooit kunnen denken dat de Verenigde Staten, dat net als Israël jarenlang dreigde met militair ingrijpen, een radicale ommezwaai zou maken, en dat de inlichtingendiensten van Israël en Saudi Arabië zouden gaan samenwerken.

Saudi"s zien deal met Iran als 'westers verraad'

Dat is althans wat Fars beweert. Prins Bandar bin Sultan, hoofd van de Saudische inlichtingendienst, en Tamir Pardo, leider van de Israëlische Mossad, zouden op 24 november -kort na het tekenen van de interim overeenkomst met Iran- samen met hun beste cyberoorlogspecialisten in Wenen bij elkaar zijn gekomen om een virus te ontwerpen, dat erger is dan Stuxnet en dat de software van het Iraanse nucleaire programma moet gaan vernietigen.

Het project werd in gang gezet nadat de 5+1 machten hun handtekening onder het voorlopige akkoord met Iran zetten, dat door de Israëliërs een 'historische fout' en door de Saudiërs zelfs 'Westers verraad' werd genoemd.

Publiek geheime ontmoetingen

Dezelfde Iraanse bron 'onthulde' dat prins Bandar en Tamir Pardo elkaar meerdere malen hebben ontmoet in de Jordaanse havenstad Aqaba. Toen dit een publiek geheim werd, zou de Saudische kroonprins Salman bin Abdulaziz prins Bandar hebben gewaarschuwd dat de nauwe samenwerking met de Mossad het koninklijke huis toch zorgen baarde.

De bron wist ook te melden dat prins Bandar in het geheim naar Israël reisde, precies op het moment dat de Franse president Francois Hollande op 17 en 18 november op bezoek was in de Joodse staat. Bandar zou samen met de Israëliërs en Fransen hebben overlegd over hoe het Iraanse nucleaire programma alsnog een halt toe kan worden geroepen.

Diplomatiek schaakspel

Om diplomatiek tegenwicht te bieden, stuurde Iran minister van Buitenlandse Zaken Javad Zarif naar enkele Arabische Golfstaten, maar niet naar Saudi Arabië. Door prins Bandars samenwerking met de Mossad te benadrukken, hoopt men in Teheran de interne machtsstrijd over de troonsopvolging in Riyad verder aan te wakkeren. De Iraanse mullahs maken zich namelijk grote zorgen over de samenwerking van het land met Israël.

De 'onthulling' van deze samenwerking moet tegelijkertijd de interne oppositie in Teheran overtuigen hun verzet tegen de deal met de 5+1 machten op te geven. Iran zou, bijvoorbeeld als het weigert de afspraken met het Westen na te komen, anders alsnog alleen tegenover Israël en Saudi Arabië kan komen te staan.

Israëlische defensiespecialisten merken op dat de onthullingen wel door de Russische media, maar niet door de Westerse werden overgenomen. Dit zou kunnen duiden op een nauwe samenwerking tussen de Iraanse en Russische inlichtingendiensten.

Xander

(1) DEBKA

00:05 Publié dans Actualité, Géopolitique | Lien permanent | Commentaires (0) | Tags : iran, israël, arabie saoudite, moyen orient, géopolitique, politique internationale, cyberguerre, guerre cybernétique |  |

|  del.icio.us |

del.icio.us |  |

|  Digg |

Digg | ![]() Facebook

Facebook

Boris Volkhonsky

Am Dienstag letzter Woche traf die amerikanische Außenministerin Hillary Clinton in der libyschen Hauptstadt Tripolis ein. Im Gepäck hatte sie einige Millionen Dollar an Hilfsgeldern für die Übergangsregierung und eine Botschaft des Friedens und der Ermutigung für das libysche Volk. Wie die Washington Post berichtete, stand bei ihrem Gesprächen die Frage im Mittelpunkt, »wie man die Grundlagen für eine langfristige, völlig neuartige, sowie tiefe und weitgehende Partnerschaft zwischen den Vereinigten Staaten und Libyen legen kann«.

Es mag Zufall oder doch ein genau geplanter Schachzug gewesen sein, aber einen Tag vor dem Clinton-Besuch in der libyschen Hauptstadt, berichteten mehrere amerikanische Zeitungen über frühere Pläne des Pentagons, mit Cyberangriffen gegen Muammar Gaddafis Luftverteidigung vorzugehen. Die genaue Art der Vorgehensweise, mit der das amerikanische Militär die Luftverteidigung des Landes zerschlagen und damit die Sicherheit für die Kampfflugzeuge der USA und der NATO erhöhen wollte, unterliegen immer noch der Geheimhaltung, aber im Großen und Ganzen ergibt sich folgendes Bild: Über ein massives Eindringen in die entsprechenden Computeranlagen, wie man es »normalerweise« von Hackern kennt, sollten alle Computernetzwerke des libyschen Militärs gestört oder zum Absturz gebracht und so verhindert werden, dass das Radarfrühwarnsystem die gesammelten Informationen an die Raketenbatterien weiterleitet.

Mehr: http://info.kopp-verlag.de/hintergruende/geostrategie/boris-volkhonsky/cyberkrieg-massives-hackeraehnliches-eindringen-usa-suchen-nach-der-absoluten-waffe.html

00:05 Publié dans Actualité | Lien permanent | Commentaires (0) | Tags : etats-unis, politique internationale, cyberguerre, guerre cybernétique |  |

|  del.icio.us |

del.icio.us |  |

|  Digg |

Digg | ![]() Facebook

Facebook

Stuxnet et menace terroriste : désinformation et mésinformation

00:30 Publié dans Actualité, Défense | Lien permanent | Commentaires (0) | Tags : terrorisme, cyberterrorisme, politique internationale, virus, virus informatique, guerre cybernétique, guerres de quatrième dimension |  |

|  del.icio.us |

del.icio.us |  |

|  Digg |

Digg | ![]() Facebook

Facebook

Tausende Rechner im Iran sind, das haben dortige staatliche Stellen mittlerweile eingeräumt, mit dem Computer-Schadprogramm „Stuxnet“ infiziert. Es handelt sich bei „Stuxnet“ um einen sogenannten „Trojaner“, der laut der Sicherheitsfirma „Kaspersky Lab“ entwickelt worden ist, um Fabriken und Industrieanlagen zu sabotieren.

Tausende Rechner im Iran sind, das haben dortige staatliche Stellen mittlerweile eingeräumt, mit dem Computer-Schadprogramm „Stuxnet“ infiziert. Es handelt sich bei „Stuxnet“ um einen sogenannten „Trojaner“, der laut der Sicherheitsfirma „Kaspersky Lab“ entwickelt worden ist, um Fabriken und Industrieanlagen zu sabotieren.

Eugene Kaspersky, Chef und Mitbegründer der Firma „Kaspersky Lab“, sieht in „Stuxnet“ den Auftakt zu „einem neuen Zeitalter“ , das durch „Cyberterrorismus, Cyberwaffen und Cyberkriege“ geprägt sei. „Stuxnet“ könnte ein neuerliches, diesmal elektronisches Wettrüsten in Gang setzten. Der bekannte US-Journalist und Blog-Betreiber Bob Woodward äußerte sich in eine ähnliche Richtung: „Sind wir gerade Zeugen der ersten Schüsse in einem Cyber-Krieg gegen den Iran geworden?“

Drahtzieher Mossad?

Nicht wenige Kommentatoren mutmaßen, daß die Drahtzieher des Trojaners „Stuxnet“ in Israel, genauer: beim Mossad, zu verorten seien. Der israelische Geheimdienst Mossad bemüht sich intensiv, das angebliche Atomwaffenprogramm des Iran zu stören. Nicht einsichtig ist allerdings, warum dann gerade die Atomanlage in Bushehr einer der Schwerpunkte infizierter Rechner geworden ist. Hier handelt es sich nämlich allen Erkenntnissen nach um eine Anlage, die ausschließlich der friedlichen Nutzung dient.

Naheliegender wäre ein Angriff auf die Urananreicherungsanlage in Natanz. Diesen Angriff könnte es nach Frank Rieger vom Chaos Computer Club bereits im Frühjahr oder Mitte 2009 gegeben haben, worauf unter anderem der Rücktritt des Leiters der iranischen Atomenergiebehörde Gholam Reza Aghazadeh in diesem Zeitraum hindeute. Seitdem seien, so Rieger, auch die von der Internationalen Atomenergiebehörde ausgewiesenen Anreicherungszentrifugen des Iran rückläufig. Rieger wörtlich: „Tausende Zentrifugen müssen in Serie geschaltet werden, um am Ende die nötige Anreicherung des spaltbaren Atommaterials zu erreichen.

Ohne entsprechende Computersteuerung ist eine solche Anlage effektiv nicht zu betreiben.“ Die Analyse von „Stuxnet“ weise ein faszinierendes Detail auf: „Ein Teil der Schadsoftware, die in die Steuerungsprozesse eingreift, scheint darauf ausgelegt, sich auf viele einzelne Steuercomputer in einem Netz zu verbreiten und die Schadensroutinen zeitlich zu synchronisieren.“

Dieser Trojaner soll laut Analysen der Sicherheitsfirma „Symantec“ weiter in der Lage sein, bereits desinfizierte Computer, die unter „Windows“ laufen, erneut zu infizieren. Der enorme Aufwand, der hinter der Programmierung einer derartigen Software stehe, deute jedenfalls darauf hin, daß hinter diese Attacke staatliche Stellen stehen könnten. Es handelt sich bei „Stuxnet“ also mit einiger Sicherheit um einen „Staatstrojaner“.

Stuxnet-„Epizentrum“Indien

Viele der Kontrollsysteme für die Steuerungssysteme stammen von der Firma Siemens. Den in Bushehr verwendeten Siemens-Modulen fehlt allerdings die Zulassung für Atomkraftwerke, was aber nur vordergründig dagegen sprechen würde, daß Bushehr nicht doch das eigentliche Ziel der Attacken gewesen ist. Es kann nämlich nicht ausgeschlossen werden, daß die russischen Kraftwerksbauer von Atomstroyexport die nicht zugelassenen Siemens-Module verwendet haben könnten.

Die russischen Kraftwerkbauer lassen im übrigen noch ganz andere Mutmaßungen zu. So wies die Sicherheitsfirma „Kaspersky Lab“ darauf hin, daß das eigentliche „Epizentrum“ der „Stuxnet“-Aktivitäten Indien sei. Die dort auch tätigen Kraftwerkbauer von Atomstroyexport (Atomkraftwerk Kudankulam), könnten den Trojaner also in den Iran eingeschleppt haben. Nicht ausgeschlossen werden kann vor dem Hintergrund der Rivalitäten zwischen Indien und China, das seine Fähigkeiten im „Cyberwar“ ja bereits einige Male unter Beweis gestellt hat, das staatliche chinesische Stellen hinter „Stuxnet“ stehen könnten.

Dies gilt ungeachtet der Meldung, daß in China angeblich Millionen von Rechnern von „Stuxnet“ befallen sein sollen. Womöglich handelt es sich hier um gezielte Desinformation. Es bleibt dabei: Neben „westlichen“ Geheimdiensten kommen durchaus auch chinesische Dienste als Entwickler von „Stuxnet“ in Frage.

Wie sicher sind deutsche Anlagen?

Beunruhigend aus deutscher Sicht ist an diesem Szenario ist nicht nur das Tappen im Dunkeln, was die Entwickler von „Stuxnet“ angeht, sondern auch die Frage, wie sicher eigentlich deutsche Industrieanlagen vor derartigen Angriffen sind. Die USA haben im übrigen bereits reagiert: Dort baut das Heimatschutzministerium gerade ein Spezialistenteam auf, das auf Angriffe auf Industrieanlagen umgehen reagieren soll.

17:45 Publié dans Actualité, Défense | Lien permanent | Commentaires (0) | Tags : guerre, guerre cybernétique, actualité, politique internationale |  |

|  del.icio.us |

del.icio.us |  |

|  Digg |

Digg | ![]() Facebook

Facebook