par Eberhard Hamer, Mittelstandsinstitut Niedersachsen e.V.

Ex: http://www.horizons-et-debats.ch

Depuis qu’on a découvert que le téléphone portable de Madame Merkel se trouvait sous écoute américaine (comme d’ailleurs ceux de 35 autres chefs de gouvernements en Europe et dans le monde), le débat, tenu en veilleuse par le gouvernement pour l’instant, concernant le contrôle de nos citoyens étendu sur le plan national, mais aussi international, a pris de nouvelles dimensions. Nous savons maintenant que les grandes organisations d’espionnage, notamment la CIA et la NSA (National Security Agency), n’ignorent rien et que l’ennemi est aux écoutes aussi bien à l’intérieur qu’à l’extérieur.

Mais on constate aussi que notre gouvernement est trop lâche, trop faible et peut-être trop engagé dans la CIA pour se permettre de résister à cet espionnage le concernant lui et nos citoyens. On s’aperçoit que nous sommes toujours un pays occupé et que les forces d’occupation conservent toujours des droits étendus en Allemagne. C’est bien ce qui a fait que ni le chef des services secrets, Hayden, ni le président Obama n’ont tenu compte des protestations des gouvernements européens, se gardant bien d’envisager des mesures de correction. L’Empire insiste sur son pouvoir de domination.

C’est pourquoi, en ce qui concerne le contrôle et la surveillance sur le plan national et international, il s’agit de notre droit à l’intégrité et à la liberté personnelle, normalement garanti par la Loi fondamentale, et pour l’industrie, il s’agit de la soi-disant protection de ses données et la concurrence déloyale anglo-saxonne due à l’espionnage. En fait, il s’agit déjà d’une cyberguerre de la puissance mondiale, non seulement contre les terroristes (est-ce que Madame Merkel en fait partie?), mais contre tous les êtres humains, les gouvernements, les organisations et les entreprises de ce monde.

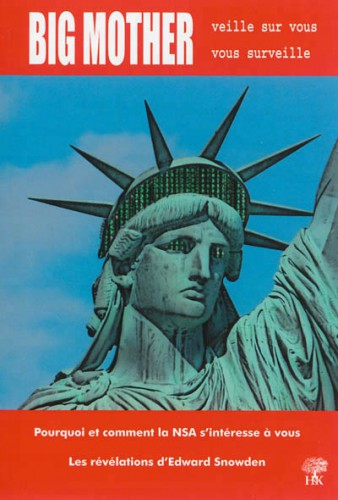

Le grand frère vous guette!

On avait espéré que l’époque était révolue, au cours de laquelle les sujets des anciens pays communistes vivaient dans la peur d’être contrôlés par l’Etat ou de s’être rendus coupables d’avoir commis une infraction ou de s’être mal exprimés donnant ainsi à l’Etat et au parti le bon prétexte pour isoler les gens, les poursuivre, les détenir ou pour le moins les observer de près. La volonté de se libérer du socialisme fut au cours du siècle passé le souhait de sécurité personnelle face aux contrôles étatiques, se débarrasser de la nécessité d’être «politiquement correct», c’est-à-dire de pouvoir se comporter sans devoir craindre que l’Etat ne s’en mêle, de finalement pouvoir penser et s’exprimer en toute indépendance sans devoir se soumettre aux dirigeants des partis.

La surveillance et les contrôles des organes de l’Etat tels que la sécurité de l’Etat (Stasi), l’armée, le parti et d’autres n’ont pas empêché les mouvements populaires en Pologne ou en RDA en 1989. Il n’est pas impossible que le déferlement de rapports, d’informations, de contrôles et de données aient submergé les appareils de contrôle, de sorte qu’ils n’étaient plus en mesure de surveiller et de contrôler, parce qu’ils étaient déjà dépassés par le tri et l’enregistrement des rapports, des informations de contrôle et des données qui affluaient.

Dans les démocraties occidentales libres, le développement fut inverse: de décennie en décennie, les libertés des citoyens dans l’ancien Etat le plus libre qu’on n’ait jamais eu, furent limitées, contrôlées, dirigées et réduites à un assujettissement des citoyens. Depuis lors, le citoyen allemand vit dans la peur, non seulement des dangers privés dû aux bandes criminelles internationales le menaçant, contre lesquelles l’Etat fait trop peu – que ce soit intentionnellement ou par imprudence –, mais il a aussi peur de l’Etat lui-même, alors que ce dernier devrait bénéficier de sa confiance. Il a peur:

– de l’exploitation, notamment des prestataires de services, par une emprise de plus en plus dure de l’Etat fiscal et social en croissance, qui exige d’un nombre de plus en plus restreint de prestataires de services de plus en plus de rendements, dont il a besoin pour la redistribution à de plus en plus de bénéficiaires de prestations.

– d’un déferlement de lois et de bureaucratie, limitant de plus en plus la liberté du citoyen, voulant entretemps régler, prescrire, diriger presque chaque action – au moins dans le domaine artisanal –, chaque omission et les conditions-cadres. Il ne s’agit pas seulement de la restriction de la liberté du citoyen normal, mais surtout aussi de la liberté nécessaire à l’entrepreneur, qui est indispensable pour l’économie de marché et la prospérité, qui a été réduite à une servitude,

– d’une nouvelle inquisition de la part des façonneurs d’opinion qui considèrent comme danger les déviationnistes qui ne respectent pas le «politiquement correct» prescrit; ils les repèrent avec des moyens publics, les isolent politiquement, les stigmatisent et les emprisonnent même.1

Les libertés civiles de la démocratie libérale ont été – lors de la vague du socialisme du XXe siècle, par ensemble avec le communisme, le socialisme national, le socialisme international et le socialisme de redistribution – de plus en plus restreintes. Même le parti libéral n’a pas échappé à cette tendance, à tel point que la population s’en est détournée, ce parti qui avait promis la liberté se montrant incapable d’imposer ses vues. Depuis longtemps, le citoyen n’a plus sa liberté d’action, de faire ce que bon lui semble, mais on lui a de plus en plus dicté ce qu’il doit faire par des lois, des autorités et des réseaux dominants, et cela aux niveaux politique, journalistique, économique et social. Et pour que le citoyen remplisse bien les exigences des dirigeants, c’est-à-dire des autorités nationales dirigés par les réseaux internationaux, les autorités de l’Etat ont introduit des dispositions supranationales, non démocratiques, en matière de contrôles, d’obligations, de réduction de libertés, d’atteintes aux fortunes à tel point menaçant qu’il ne reste pas grand-chose de la souveraineté démocratique du citoyen, qui est déjà assujetti aux volontés de dirigeants anonymes.

On trouve toujours de bonnes raisons pour étendre la surveillance, la mise sous tutelle, la formation d’opinion et l’exploitation économique du citoyen, cela tant sur le plan national que supranational, mais la direction a toujours été la même dans le sens de restreindre la liberté:

– au niveau inférieur, on prétend craindre la menace de «nationalisme», de «xénophobie», d’«antisémitisme» ou de l’«incitation à la haine» pour imposer le «politiquement correct» aux sujets.

– Dans le domaine économique, on utilise des slogans du type «justice sociale», «solidarité», «charge supplémentaire sur les épaules solides» ou bien «péréquation sociale» afin de mieux s’en prendre à la classe moyenne, non seulement au profit des couches inférieures du prolétariat, mais aussi en faveur de subventions en faveur des multinationales.

– A l’échelon international, on a inventé des menaces présumées tels que le «terrorisme», «blanchiment d’argent international», l’«antisémitisme», l’«antiaméricanisme» ou bien l’«évasion fiscale» pour mettre la main, sur le plan mondial, sur chaque citoyen et s’emparer non seulement de sa fortune, mais aussi de ses pensées.

Dans cette perspective, la mondialisation n’a pas mené vers plus de liberté pour les êtres humains, mais a permis un contrôle accru des populations, une nouvelle dimension de servitude des gens qui sont non seulement soumis à leur propre gouvernement, mais aussi aux organisations internationales, aux réseaux et aux puissances mondiales. En voici quelques exemples:

Le contribuable transparent

A l’exemple de la politique fiscale allemande, on peut démontrer la transformation d’un contribuable correct, dont la déclaration d’impôt est honnête, en un «présumé fraudeur du fisc», qu’il faut soumettre à un contrôle permanent, puisqu’on ne le croit plus de principe.

Cela n’a certainement pas été seulement une résolution, mais aussi le résultat d’une misère financière. Plus les multinationales ont déplacé leurs entreprises et leurs sièges vers les paradis fiscaux, ce qui leur évitait de payer des impôts, et cela depuis des décennies, plus il fallait recourir aux prestataires de service de la classe moyenne, qui étaient soumis au fisc national, pour avoir les moyens de redistribution croissante à la clientèle sociale des partis. En Allemagne, la classe moyenne supporte plus de 80% net de tous les impôts, du fait qu’elle dispose de petites entreprises et ne peut, par conséquent, se délocaliser pour échapper aux organes fiscaux et ainsi aux charges fiscales les plus élevées en Europe.

Déjà depuis avril 2003, chaque institut de crédit en Allemagne est tenu de communiquer à l’Autorité fédérale allemande de supervision des opérations financières (BaFin) les données de ses clients, soit les comptes, le genre de comptes, les noms et date de naissance de propriétaires, le jour d’établissement du compte et celui de sa suppression et le nom et la date de naissance de l’ayant droit. Les données doivent être préparées de telle façon que la BaFin puisse mettre la main dessus dans les 30 minutes sans que la banque même ne le remarque. Avec de telles possibilités d’ingérence automatique et anonyme, la BaFin se tient au service non seulement des tribunaux, de l’Office fédéral de police criminelle (BKA), du Service fédéral de renseignement (BND), des offices de poursuites pénales, mais aussi indirectement, au travers les services de renseignement, de la CIA américaine et du Mossad israélien.

Les contrôles financiers furent renforcés en avril 2005: depuis lors, tous les offices des administrations financières, ceux du travail, de l’aide sociale, du logement, les offices du BAFöG [bourse pour étudiants] et d’autres peuvent s’informer sur des comptes des clients, indépendamment du fait qu’il y ait délit ou non.

De plus, des informations sont transmises à l’UE concernant les entrées de capitaux, notamment lors de transactions financières transfrontalières.

En un premier temps, on a justifié ce procédé par la question du travail au noir, puis par la criminalité internationale (blanchiment d’argent), et finalement par l’argument américain universel de la nécessité d’une surveillance: «la lutte contre le terrorisme». Depuis lors, on contrôle 500 millions de comptes et de dépôts en Allemagne sans frais pour l’Etat, ces derniers étant à la charge des banques – c’est-à-dire finalement des clients.

Il est toutefois surprenant que personne ne se soit élevé contre ce contrôle financier total. Il semble que les citoyens soient déjà à tel point habitués à la privation de liberté qu’ils l’acceptent en faisant preuve d’une mentalité de sujets.

Des contrôles de personnes dans le monde entier

Normalement, les gens devraient pouvoir vivre sans contrôle dans une démocratie, s’appuyant sur leur sens des responsabilités. Mais cette représentation idéale n’est plus réalité depuis longtemps. Les Etats nationaux, et tout particulièrement la «seule puissance mondiale», derrière laquelle se trouvent les puissances financières, ont établi de forts mécanismes de contrôle globaux des gens. Alexis de Tocqueville avait déjà écrit en 1835 dans son livre «De la démocratie en Amérique»: «J’aperçois une quantité de gens égaux qui tournent sans cesse en rond pour accaparer quelques amusements qui les remplissent d’aise. Chacun reste dans son coin, ne se préoccupant pas du sort des autres. Alors se dresse au-dessus d’eux une vaste puissance de tutelle qui s’occupe de leur fournir leurs commodités et de surveiller leur destin. Elle est sans limites, se mêlant du moindre détail, mais aussi prévoyante et douce. Elle ressemblerait à un pouvoir paternel si, comme ce dernier, elle avait pour objectif de préparer les êtres humains à l’âge mûr; mais son but est de garder les gens irrévocablement dans leur enfance. Le résultat en est que la capacité de gérer sa propre volonté diminue constamment; elle réduit l’usage de sa propre volonté à un espace limité et finalement elle enlève à chaque citoyen même la possibilité de disposer de soi-même. […]»2

«Une fois que le souverain a pris en mains les uns et les autres et les a manipulés à volonté, il s’étend sur toute la société. Il couvre la surface d’un réseau de petites directives très précises et unifiées que les esprits originaux ne peuvent percer pour sortir de la masse; il ne détruit pas leur volonté, mais les ramollit pour les faire plier et les diriger; il les force rarement à entreprendre quelque chose, mais s’oppose constamment à ce qu’on entreprenne quoi que ce soit; il ne détruit pas, il empêche que quelque chose se crée; il ne tyrannise pas, il freine, il écrase, il démoralise, il élimine, il émousse.» Par ces termes, Tocqueville n’entendait pas un système socialiste, national-socialiste ou communiste, mais la démocratie dirigeante depuis cinq générations, la «seule puissance mondiale» d’aujourd’hui (Brzezinski).

Il apparaît clairement que, malgré les fanfaronnades en ce qui concerne la liberté, le pouvoir est toujours lié aux contrôles, à la mise sous tutelle et à la servitude. Le puissant ne peut se maintenir, voire se renforcer pour en profiter qu’en exerçant un contrôle sur son domaine de pouvoir.

Contrôler signifie en premier lieu surveiller pour déceler les ennemis et reconnaître a temps les développements dangereux pour le pouvoir.

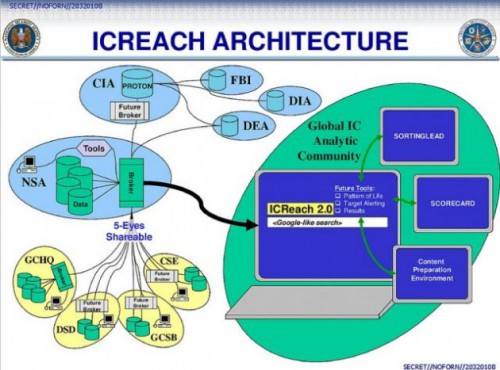

A l’époque, les Etats socialistes ou les Etats nationaux, avaient mis en place des services secrets dans le domaine national pour garantir une telle surveillance; c’est pourquoi à l’époque de la mondialisation, les services secrets de la «seule puissance mondiale» (CIA et NSA) sont actifs mondialement et doivent aussi étendre leur surveillance sur le monde entier.

En Allemagne on a affaire à deux niveaux de surveillance:

– Les offices fédéraux ne peuvent, théoriquement, procéder aux écoutes téléphoniques qu’avec une autorisation judiciaire. Pour une écoute sauvage des citoyens fédéraux, il faudrait l’autorisation d’un grand tribunal correctionnel.

– Bien qu’aujourd’hui ces écoutes s’élèvent annuellement à 20 000 cas, il est facile de contourner la réserve judiciaire. Les organes de sécurité qui ne sont pas soumis à la réserve judiciaire, demandent aux services secrets des forces d’occupation de surveiller, les différents services secrets s’entraidant joyeusement, vivement et de manière croissante dans le domaine des données illégales. L’Allemagne doit même payer la surveillance de la CIA et de la NSA au travers des frais d’occupation qui lui sont imposés (6,7 milliards d’euros par an). Il n’est donc pas étonnant que les espions américains, payés par nous, soient aussi au service de nos organisations d’espionnage.

L’ancien collaborateur des services secrets, Snowden, a dévoilé – à la grande frayeur des Américains et du monde entier – la façon dont la CIA et le service secret américain NSA mettent sur écoute sans frein les téléphones, lisent les courriels, les télégrammes et toutes les autres données dans le monde entier (même les câbles sous-marins).

Espionnage économique

Là où les services de renseignements allemands ont encore des blocages à cause de dispositions judiciaires ou en raison de la protection des données, la surveillance américaine se poursuit sans retenue dans le monde entier:

En mars 2000, l’office de l’évaluation de technologie du Parlement européen a exposé qu’aucun appel téléphonique, aucun fax – que ce soit par téléphonie fixe ou mobile – ni aucun courriel ne serait sûr devant l’interception par le service de renseignement américain, la NSA. C’est que la NSA entretient le système mondial de surveillance «Echolon», avec lequel ils épient jour et nuit la télécommunication mondiale. Le système Echolon serait de taille à contrôler chaque jour plus de 3 milliards d’appels téléphoniques, de fax et de connexion Internet en cherchant des mots-clés.3 Des programmes d’identification de mémoires hautement développés peuvent, à l’aide «d’empreinte de voix» (voice prints), identifier automatiquement les personnes-cibles d’appel téléphonique, même si les personnes cherchent à dissimuler leur voix. Le site Echolon à Bad Aibling est force de statut d’occupation ex-territorial, c’est-à-dire inaccessible au droit allemand et aux contrôles allemands. Neuf autres stations d’écoutes autour du monde filtrent toute télécommunication.

Le Parlement européen s’est penché sur la question de savoir dans quelle mesure les USA et la Grande-Bretagne pratiquent de l’espionnage économique envers leur concurrence européenne à l’aide du système Echolon. Le journaliste britannique Duncan Cambell, qui a rédigé deux rapports sur Echolon sur ordre du Parlement de l’UE, estime que 40% des activités des services de renseignement américains sont de nature économique, que des centaines d’entreprises américaines ont pu avoir, à l’aide d’Echolon, des commandes au détriment des concurrents d’Europe continentale, dont de grosses commandes pour des montants jusqu’à plusieurs milliards de dollars (Enron, Boeing). Dans ce même rapport est écrit que le dommage dû à l’espionnage s’élève seulement en Allemagne à 4 milliards de dollars par an.4 Mais surtout l’économie américaine se procure, à l’aide d’Echolon, par interception des services européens de recherche et de développement des connaissances technologiques des initiés dont la valeur s’élève à des sommes à deux chiffres en milliards par an.

Le système Echolon agit comme un grand aspirateur et réagit à certains mots sensibles. Qui se sert toujours de ce mot au téléphone, par fax ou dans d’autres canaux, est repéré par Echolon et intercepté d’une manière ciblée.

De plus, le système Echolon est aussi exploité par le service de renseignement israélien, le Mossad, aussi bien politiquement qu’économiquement en raison de la «double loyauté» (Brzezinski) de beaucoup de ses collaborateurs.

Ainsi, nous sommes pratiquement interceptés mondialement avec la télécommunication totale par le «grand frère», nos entretiens sont enregistrés, dépouillés et employés en cas de besoin pour des mesures contre nous citoyens, sans que nous ne le sachions et sans que nous ou un tribunal ne puissions l’empêcher.

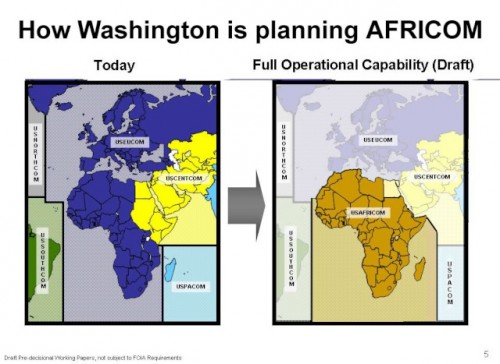

En raison de la polyvalence des installations Echolon, celles-ci sont intégrées dans un grand système et divisées en zones de surveillance comme par exemple l’Allemagne, l’Europe, l’Afrique, la Russie de l’Ouest ou autres. Des systèmes d’interception spéciaux se branchent sur les satellites Intelsat et Inmarsat, et se branchent même à l’aide de sous-marins avec des installations de plongées sur les câbles sous-marins avec l’aide d’enregistrement en continu et d’amplificateur électronique, et ils essayent avec l’aide d’«Enfopol» international de centrer la loi internationale et la technologie de télécommunication sur l’interception – par exemple le règlement allemand de contrôle de télécommunication ou la technologie des portables.

Là où les Parlements nationaux hésitent, on envoie les organisations supranationales, par exemple la Commission de l’UE, qui a interdit par une directive la production et la possession de portables antiécoutes.

En raison de la pression du gouvernement américain, même la Deutsche Lufthansa a dû consentir à la nouvelle loi américaine pour les voyages en avion aux USA et à mettre à disposition son système de réservation «amadeus» pour le contrôle des passagers. Par les «passeports biométriques» en préparation, ce système de contrôle international va être encore raffiné et généralisé. Selon une directive de l’OACI, un organe de l’ONU, aussi dans l’Union européenne les photos de passeports doivent être enregistrées comme marque biométrique sur un chip. Comme option, un pays peut enregistrer en plus l’empreinte digitale et même l’iris. A moyen terme, les données brutes du visage ainsi que la description de la personne vont être prescrites dans un nouveau standard avec la capacité de mémoire pour le chip sans contact de 32 KB, afin de faciliter un contrôle standardisé des masses.

Selon Snowden, l’espionnage mondial des USA et le contrôle des citoyens et de l’économie touche surtout l’Allemagne, où les USA ont encore des droits d’occupation universels et par cela une exterritorialité devant la justice allemande pour leur organisations d’espionnage. Snowden a également précisé que l’espionnage et le contrôle visaient surtout l’économie allemande. Selon la tradition de la politique des USA, les représentations à l’étranger, l’armée et les organisations d’espionnage ne sont non seulement des organes de sécurité, mais aussi des organes d’aide de l’industrie américaine. En conséquence, l’on contrôle systématiquement la technologie allemande de premier plan et toutes les installations de télécommunication des entreprises allemandes intéressantes pour les USA. C’est pourquoi aucun nouveau développement technologique de l’Allemagne ne reste inaperçu aux USA. Que l’économie allemande soit si forte en exportation à cause de son leadership technologique, reste, vu l’espionnage omniprésent de cette économie allemande, presque incompréhensible. Apparemment, les entreprises américaines ne sont même pas capables de comprendre suffisamment la technologie allemande qui leur est présentée.

A la suite des révélations de Snowden, un court tollé est passé à travers l’économie allemande, lorsqu’on lui a prouvé dans quelle mesure totale elle avait été espionnée par les USA et par le Mossad. Mais contre le principe de l’inviolabilité de la Loi fondamentale, le gouvernement Merkel a pu tenir le thème sous la couverture, il a seulement envoyé le ministre de l’Intérieur aux USA, qui s’est laissé expliquer comme un élève les droits d’occupation des USA et éconduire gentiment. Ou bien le gouvernement allemand n’est pas en mesure ou il n’est pas disposé à éviter l’espionnage universel de notre industrie. Selon les calculs de l’UE, la perte par an à la suite d’espionnage s’élève à 51 milliards d’euros.

Quand on voit quotidiennement combien d’insignifiances occupent les politiciens et les partis, l’on ne comprend pas pourquoi l’espionnage de données, un des plus grands et plus néfastes problèmes pour l’économie, n’est pas pris au sérieux par la politique.

Schäuble l’a écarté en disant «oui, nous ne sommes toujours pas souverains, nous sommes un pays occupé».

Le ministre fédéral de l’Intérieur a pris l’avion en direction des USA pour protester et il est revenu modestement comme une descente de lit. Les pirates, prétendument un parti pour la protection des données, ne s’est pas du tout penché sur le thème. Ce qui les intéresse seulement, c’est que la police n’ait pas le droit de collectionner leurs données personnelles après des délits. Et la chancelière a ressenti tellement peu de pression d’en bas de la population et des médias, qu’elle a résolu le problème par l’attentisme comme d’habitude.

Entretemps des entreprises Internet et la Telekom ont concédé que dans le trafic mondial de données il y avait des jonctions dans les pays d’espionnage anglo-saxon, que même des connexions à l’intérieur de l’Allemagne passaient par l’étranger. La Telekom – qui fait faire ses factures en Israël – a au moins admis qu’elle veut, par une nouvelle construction technique, à l’avenir tenir les connexions de données dans le domaine du droit allemand.

Ce qui ne doit pas arriver, c’est que la population se résigne à accepter l’espionnage par les puissances d’occupation. Nous devons surtout mobiliser les associations économiques à exiger en faveur de leurs membres une fin de l’espionnage étranger.

Un peuple qui se laisse espionner sans commentaire, perd sa compétitivité dans la concurrence internationale. Qui ne se défend pas, perd. Comme nous sommes tous concernés, il faut un large soulèvement contre l’espionnage de données!

Un problème, qu’avaient déjà les services de renseignement communistes, ne peut apparemment pas non plus être résolu par le FBI. Depuis l’automne 2004, il est en retard de 123 000 heures d’évaluation des conversations interceptées. Les possibilités de surveillance dépassent déjà les capacités.

La surveillance mondiale et l’espionnage n’est manifestement pas une apparence hétérogène, mais plutôt homogène, dirigée mondialement et d’une manière centrale.

En même temps, elle est la cause

– d’un contrôle global des finances et de l’argent dans l’esprit du «citoyen transparent»,

– d’une surveillance et d’un contrôle à l’échelle mondiale de toute les personnes et

– de l’espionnage de nouvelles technologies et de toutes les activités économiques en Allemagne en faveur des USA et de leur économie.

Ainsi, le système de surveillance global est en fait un moyen de pouvoir, avec lequel «la seule puissance mondiale» poursuit ses buts impérialistes, politiques et militaires dans l’intérêt des impérialistes économiques à l’arrière-plan.

(Traduction Horizons et débats)

1 cf. Hamer, Eberhard. Der Weltgeld-Betrug, p. 185 sqq.

2 cité d’après Farkas, Viktor. Schatten der Macht, p. 115-116

3 Farkas. Schatten der Macht, p. 120

4 Schulzki-Haddouti, p. 129

El Gobierno estadounidense ha negado reiteradamente que esté realizando espionaje económico o industrial, del que acusa a China.

El Gobierno estadounidense ha negado reiteradamente que esté realizando espionaje económico o industrial, del que acusa a China.

del.icio.us

del.icio.us

Digg

Digg L’ensemble des simples individus de notre planète sont concernés, vous et moi, « Mr tout le monde ». Votre portable, vos courriels, vos pérégrinations sur internet, l’utilisation de vos cartes de crédit, le passage de votre voiture devant une caméra de surveillance……..tout cela est systématiquement compilé et stocké « pour toujours ».

L’ensemble des simples individus de notre planète sont concernés, vous et moi, « Mr tout le monde ». Votre portable, vos courriels, vos pérégrinations sur internet, l’utilisation de vos cartes de crédit, le passage de votre voiture devant une caméra de surveillance……..tout cela est systématiquement compilé et stocké « pour toujours ».