Les révélations sur les programmes d’espionnage menés par l’Agence nationale pour la sécurité (National Security Agency, NSA) ont entraîné « des changements fondamentaux et irréversibles dans beaucoup de pays et quantité de domaines (1) », souligne Glenn Greenwald, le journaliste du Guardian qui a rendu publiques les informations confidentielles que lui a fournies M. Edward Snowden. A l’automne 2013, la chancelière allemande Angela Merkel et la présidente du Brésil Dilma Rousseff se sont opposées à M. Barack Obama en condamnant les atteintes à la vie privée dont les Etats-Unis s’étaient rendus coupables — et dont elles avaient personnellement été victimes. L’Assemblée générale de l’Organisation des Nations unies (ONU) a adopté à l’unanimité une résolution reconnaissant comme un droit humain la protection des données privées sur Internet. Et, en juin 2014, le ministère de la justice américain, répondant à l’Union européenne, a promis de soumettre au Congrès une proposition de loi élargissant aux citoyens européens certains dispositifs de protection de la vie privée dont bénéficient les citoyens américains.

Mais, pour pleinement apprécier l’étendue du retentissement international de l’affaire Snowden, il faut élargir la focale au-delà des infractions commises contre le droit, et examiner l’impact que ces révélations ont sur les forces économiques et politiques mondiales, structurées autour des Etats-Unis.

Tout d’abord, l’espionnage — l’une des fonctions de la NSA — fait partie intégrante du pouvoir militaire américain. Depuis 2010, le directeur de la NSA est également chargé des opérations numériques offensives, en tant que commandant du Cyber Command de l’armée : les deux organismes relèvent du ministère de la défense. « Les Etats-Unis pourraient utiliser des cyberarmes (...) dans le cadre d’opérations militaires ordinaires, au même titre que des missiles de croisière ou des drones », explique dans le New York Times (20 juin 2014) l’amiral Michael S. Rogers, récemment nommé à ce double poste.

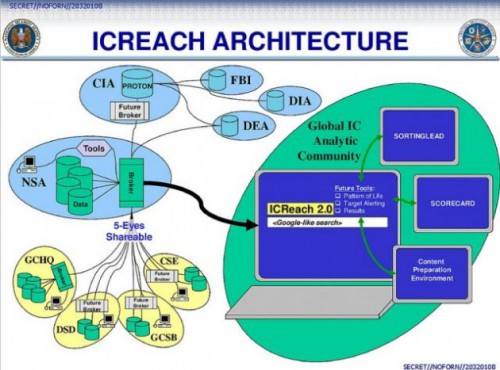

Ensuite, ce dispositif militaire s’inscrit dans un cadre bien plus large, celui des alliances stratégiques nouées par les Etats-Unis. Depuis 1948, l’accord United Kingdom-United States Communications Intelligence Agreement (Ukusa) constitue le cœur des programmes de surveillance des communications mondiales. Dans ce traité, les Etats-Unis sont nommés « partie première » (first party) et la NSA est spécifiquement reconnue comme la « partie principale » (dominant party). Le Royaume-Uni, le Canada, l’Australie et la Nouvelle-Zélande représentent les « parties secondaires » (second parties). Chacun de ces pays, outre qu’il s’engage à assurer la surveillance des communications dans une région donnée, à partager ses infrastructures avec les Etats-Unis et à mener des opérations communes avec eux, peut accéder aux renseignements collectés selon des modalités fixées par Washington (2).

Les pays de l’Ukusa — les five eyes (« cinq yeux »), comme on les appelle parfois — collaboraient dans le cadre de la guerre froide. L’Union soviétique représentait le principal adversaire. Mais, face aux avancées des mouvements anticoloniaux, anti-impérialistes et même anticapitalistes en Asie, en Afrique et en Amérique latine, les Etats-Unis ont étendu leurs capacités de collecte de renseignement à l’échelle mondiale. Les alliances ayant fondé ce système dépassent donc largement le cercle des premiers signataires. Par exemple, à l’est et à l’ouest de l’Union soviétique, le Japon et l’Allemagne comptent parmi les « parties tierces » (third parties) du traité. On notera que, à la suite des révélations de M. Snowden, Mme Merkel a demandé aux Etats-Unis de partager les renseignements dont ils disposent avec l’Allemagne, selon des conditions similaires à celles dont bénéficient les « parties secondaires ». L’administration Obama lui a opposé une fin de non-recevoir.

L’industrie privée du renseignement public

Au fil du temps, les membres ayant le statut de « parties tierces » ont évolué ; mais tous disposent d’un accès restreint aux renseignements collectés. Ce fut, pendant un temps, le cas de l’Iran, bien situé pour observer le sud de l’Union soviétique. Après la révolution de 1979, les Etats-Unis durent trouver une solution de remplacement. Ils institutionnalisèrent alors leurs liens avec la République populaire de Chine, avec laquelle les relations s’étaient améliorées depuis la visite secrète de M.Henry Kissinger en avril 1970. La province du Xinjiang apparaissait comme un endroit commode pour espionner les Russes : Deng Xiaoping, le grand artisan de l’ouverture de la Chine à l’économie de marché, autorisa la Central Intelligence Agency (CIA) à construire deux postes de surveillance, à condition qu’ils soient tenus par des techniciens chinois. Opérationnels à partir de 1981, ils fonctionnèrent au moins jusqu’au milieu des années 1990.

Puisque aucun Etat ne possède de réseau d’espionnage aussi étendu que celui des Etats-Unis, l’argument selon lequel « tous les pays font la même chose » ne tient pas la route. Des satellites, dans les années 1950, jusqu’aux infrastructures numériques, les Etats-Unis ont modernisé leurs systèmes de surveillance globale à plusieurs reprises. Toutefois, depuis le début des années 1990 et la chute des régimes communistes, la surveillance a aussi changé de fonction. Elle vise toujours à combattre les menaces, actuelles ou futures, qui pèsent sur une économie mondiale construite autour des intérêts américains. Mais ces menaces se sont diversifiées : acteurs non étatiques, pays moins développés bien déterminés à se faire une meilleure place dans l’économie mondiale ou, au contraire, pays désireux de s’engager sur d’autres voies de développement ; et — c’est essentiel — autres pays capitalistes développés.

Pour clarifier ce déplacement stratégique, il faut souligner un aspect économique du système de renseignement américain directement lié au capitalisme numérique. Ces dernières décennies ont vu se développer une industrie de la cyberguerre, de la collecte et de l’analyse de données, qui n’a de comptes à rendre à personne et dont fait partie l’ancien employeur de M. Snowden, l’entreprise Booz Allen Hamilton. En d’autres termes, avec les privatisations massives, l’« externalisation du renseignement » s’est banalisée. Ainsi, ce qui était de longue date une fonction régalienne est devenu une vaste entreprise menée conjointement par l’Etat et les milieux d’affaires. Comme l’a démontré M. Snowden, le complexe de surveillance américain est désormais rattaché au cœur de l’industrie du Net.

Il y a de solides raisons de penser que des entreprises de la Silicon Valley ont participé de façon systématique, et pour la plupart sur un mode confraternel, à certains volets d’une opération top secret de la NSA baptisée « Enduring Security Framework », ou Cadre de sécurité durable (3). En 1989 déjà, un expert des communications militaires se félicitait des « liens étroits entretenus par les compagnies américaines (...) avec les hautes instances de la sécurité nationale américaine », parce que les compagnies en question « facilitaient l’accès de la NSA au trafic international » (4). Vingt-cinq ans plus tard, cette relation structurelle demeure. Bien que les intérêts de ces entreprises ne se confondent vraisemblablement pas avec ceux du gouvernement américain, les principales compagnies informatiques constituent des partenaires indispensables pour Washington. « La majorité des entreprises qui permettent depuis longtemps à l’Agence d’être à la pointe de la technologie et d’avoir une portée globale travaillent encore avec elle », a ainsi reconnu le directeur de la NSA en juin 2014 dans le New York Times.

Contre toute évidence, Google, Facebook et consorts nient leur implication et feignent l’indignation. Une réaction logique : ces entreprises ont bâti leur fortune sur l’espionnage à grande échelle dans un but commercial — pour leur propre compte comme pour celui de leurs soutiens financiers, les grandes agences de publicité et de marketing.

La collecte, massive et concertée, de données par les grandes entreprises n’est pas un fait naturel. Il a fallu la rendre possible, notamment en transformant l’architecture initiale d’Internet. Dans les années 1990, alors que le World Wide Web commençait tout juste à s’immiscer dans la vie sociale et culturelle, les entreprises informatiques et les publicitaires ont fait du lobbying auprès de l’administration Clinton pour réduire la protection de la vie privée au strict minimum. Ainsi, ils ont pu modifier le Net de façon à surveiller ses utilisateurs à des fins commerciales. Rejetant les initiatives de protection des données, fussent-elles timides, réseaux sociaux, moteurs de recherche, fournisseurs d’accès et publicitaires continuent d’exiger une intégration plus poussée de la surveillance commerciale à Internet — c’est la raison pour laquelle ils promeuvent le passage à l’informatique « en nuage » (cloud service computing). Quelques milliers d’entreprises géantes ont acquis le pouvoir d’accaparer les informations de la population du monde entier, du berceau à la tombe, à toute heure de la journée. Comme l’explique le chercheur Evgeny Morozov, les stratégies de profit de ces entreprises reposent explicitement sur les données de leurs utilisateurs. Elles constituent, selon les mots du fondateur de WikiLeaks, M. Julian Assange, des « moteurs de surveillance (5) ».

Ces stratégies de profit deviennent la base du développement du capitalisme numérique. La dynamique d’appropriation des données personnelles électroniques se renforce puissamment sous l’effet d’une double pression, économique et politique. Pour cette raison même, elle s’expose à une double vulnérabilité, mise en lumière par les révélations de M. Snowden.

En mai 2014, la Cour européenne de justice a estimé que les individus avaient le droit de demander le retrait des résultats de recherches renvoyant à des données personnelles « inadéquates, dénuées de pertinence ou obsolètes ». Dans les quatre jours qui ont suivi ce jugement, Google a reçu quarante et une mille requêtes fondées sur ce « droit à l’oubli ». Plus révélateur encore, en juin 2014, 87 % des quinze mille personnes interrogées dans quinze pays par le cabinet de relations publiques Edelman Berland se sont accordées à dire que la loi devrait « interdire aux entreprises d’acheter et de vendre des données sans le consentement » des personnes concernées. Les mêmes sondés considéraient que la principale menace pesant sur la protection de la vie privée sur Internet résidait dans le fait que les entreprises pouvaient « utiliser, échanger ou vendre à [leur] insu [leurs] données personnelles pour en retirer un gain financier ». Pour endiguer le mécontentement, la Maison Blanche a publié un rapport recommandant aux entreprises de limiter l’usage qu’elles font des données de leurs clients. Malgré cela, l’administration Obama demeure inébranlable dans son soutien aux multinationales : « Les big data seront un moteur historique du progrès (6) », a martelé un communiqué officiel en juin 2014.

Revivifier la contestation

Le rejet de la domination des intérêts économiques et étatiques américains sur le capitalisme numérique n’est pas seulement perceptible dans les sondages d’opinion. Pour ceux qui cherchent depuis longtemps à croiser le fer avec les compagnies américaines, les révélations de M.Snowden constituent une aubaine inespérée. En témoigne l’extraordinaire « Lettre ouverte à Eric Schmidt » (président-directeur général de Google) écrite par l’un des plus gros éditeurs européens, M. Mathias Döpfner, du groupe Axel Springer. Il y accuse Google, qui détient 60 % du marché de la publicité en ligne en Allemagne, de vouloir devenir un « super-Etat numérique » n’ayant plus de comptes à rendre à personne. En expliquant que l’Europe reste une force « sclérosée » dans ce domaine essentiel, M. Döpfner cherche bien sûr à promouvoir les intérêts des entreprises allemandes (Frankfurter Allgemeine Feuilleton, 17 avril 2014).

La stagnation chronique de l’économie mondiale exacerbe encore la bataille menée par les grandes entreprises et l’Etat pour accaparer les profits. D’un côté, les fournisseurs d’accès à Internet et les grandes entreprises forment la garde prétorienne d’un capitalisme numérique centré sur les Etats-Unis. A elle seule, la société Microsoft utilise plus d’un million d’ordinateurs dans plus de quarante pays pour fournir ses services à partir d’une centaine de centres de données. Android et IOS, les systèmes d’exploitation respectifs de Google et d’Apple, équipaient à eux deux 96 % des smartphones vendus dans le monde au deuxième trimestre 2014. De l’autre côté, l’Europe affiche de piètres performances : elle ne domine plus le marché des téléphones portables, et Galileo, son projet de géolocalisation par satellite, connaît de nombreux déboires et retards.

Le capitalisme numérique fondé sur Internet impressionne par son ampleur, son dynamisme et ses perspectives de profit, comme le montrent non pas seulement l’industrie directement liée à Internet, mais des domaines aussi différents que la construction automobile, les services médicaux, l’éducation et la finance. Quelles entreprises, implantées dans quelles régions, accapareront les profits afférents ?

Sur ce plan, l’affaire Snowden agit comme un élément perturbateur, puisqu’elle revivifie la contestation de la cyberdomination américaine. Dans les semaines qui ont suivi les premières révélations, les spéculations sont allées bon train quant à l’influence qu’auraient les documents publiés par M. Snowden sur les ventes internationales des compagnies américaines de nouvelles technologies. En mai 2014, le président-directeur général de l’équipementier informatique Cisco a par exemple écrit au président Obama pour l’avertir du fait que le scandale de la NSA minait « la confiance dans notre industrie et dans la capacité des sociétés technologiques à vendre leurs produits dans le monde » (Financial Times, 19 mai 2014).

Pour les entreprises informatiques, la menace provenant du monde politique se précise. Certains Etats, invoquant les révélations de M. Snowden, réorientent leur politique économique. Le Brésil et l’Allemagne envisagent la possibilité de n’autoriser que les fournisseurs nationaux à conserver les données de leurs citoyens — une mesure déjà en vigueur en Russie. En juin dernier, le gouvernement allemand a mis un terme au contrat qui l’unissait de longue date à la compagnie américaine Verizon, au profit de Deutsche Telekom. Un dirigeant chrétien-démocrate a déclaré pour sa part que le personnel politique et diplomatique allemand ferait mieux de revenir à la machine à écrire pour tous les documents sensibles. Le Brésil et l’Union européenne, qui prévoient de construire un nouveau réseau de télécommunications sous-marin pour que leurs communications intercontinentales n’aient plus à dépendre des infrastructures américaines, ont confié cette tâche à des entreprises brésilienne et espagnole. De la même façon, Brasília a évoqué l’abandon d’Outlook, le service de messagerie de Microsoft, au profit d’un système utilisant des centres de données implantés sur son territoire.

Bataille pour la régulation d’Internet

Cet automne, les représailles économiques contre les entreprises informatiques américaines se poursuivent. L’Allemagne a interdit l’application de partage de taxis Uber ; en Chine, le gouvernement a expliqué que les équipements et services informatiques américains représentaient une menace pour la sécurité nationale et demandé aux entreprises d’Etat de ne plus y recourir.

Pris à contre-pied, les géants américains du numérique ne se contentent pas d’une offensive de relations publiques. Ils réorganisent leurs activités pour montrer à leurs clients qu’ils respectent les législations locales en matière de protection des données. IBM prévoit ainsi d’investir 1 milliard de dollars pour bâtir des centres de données à l’étranger, dans l’espoir de rassurer ses clients inquiets de l’espionnage américain. Il n’est pas certain que cela suffise à apaiser les craintes, alors que Washington demande à Microsoft de transmettre les courriers électroniques stockés sur ses serveurs installés en Irlande...

Mais que l’on ne s’y trompe pas : le but des autorités américaines demeure l’élargissement des avantages offerts à leurs multinationales informatiques. En mai 2014, le ministre de la justice américain a porté plainte contre cinq officiers de l’armée chinoise pour cyberespionnage commercial, en arguant que la Chine se livrait à des tactiques de concurrence ouvertement illégales. Toutefois, et de manière significative, le Financial Times a révélé que cette plainte déposée par les champions de l’espionnage suscitait l’émoi dans l’industrie allemande, « où l’on s’inquiète de vols de la propriété intellectuelle » (22 mai 2014). Etait-ce l’effet que les responsables américains cherchaient à produire ?

Pourquoi les Etats-Unis ont-ils attendu ce moment précis pour passer à l’action ? Depuis des années, ils accusent la Chine de lancer des cyberattaques contre leurs entreprises — alors qu’eux-mêmes piratent les routeurs et l’équipement Internet d’une compagnie chinoise concurrente, Huawei... Une motivation, d’ordre politique, transparaît : en cette année d’élections de mi-mandat, l’exécutif démocrate entend faire de la Chine un prédateur qui détruit les emplois américains en pillant la propriété intellectuelle. Et, dans le même temps, cette mise en cause publique de Pékin souligne subtilement qu’entre alliés le statu quo — un capitalisme numérique dominé par les Etats-Unis — reste la meilleure option.

Nous touchons là au cœur du problème. Selon ses dires, M. Snowden espérait que ses révélations « seraient un appui nécessaire pour bâtir un Internet plus égalitaire (7) ». Il voulait non seulement déclencher un débat sur la surveillance et le droit à la vie privée, mais aussi influencer la controverse sur les déséquilibres inhérents à l’infrastructure d’Internet.

Dans sa construction même, Internet a toujours avantagé les Etats-Unis. Une opposition, internationale mais sporadique, s’est fait entendre dès les années 1990. Elle s’est intensifiée entre 2003 et 2005, lors des sommets mondiaux sur la société de l’information, puis de nouveau en 2012, lors d’une rencontre multilatérale organisée par l’Union internationale des télécommunications. Les révélations de M.Snowden exacerbent ce conflit sur la « gouvernance mondiale d’Internet » (8). Elles affaiblissent la « capacité de Washington à orienter le débat sur l’avenir d’Internet », explique le Financial Times, citant un ancien responsable du gouvernement américain pour qui « les Etats-Unis n’ont plus l’autorité morale leur permettant de parler d’un Internet libre et ouvert » (21 avril 2014).

Après que la présidente Rousseff eut condamné les infractions commises par la NSA devant l’Assemblée générale de l’ONU en septembre 2013, le Brésil a annoncé la tenue d’une rencontre internationale pour examiner les politiques institutionnelles définies par les Etats-Unis concernant Internet : le « NETmundial, réunion multipartite mondiale sur la gouvernance d’Internet », s’est tenu à São Palo en avril 2014 et a réuni pas moins de cent quatre-vingts participants, des représentants de gouvernements, des entreprises et des associations.

Les Etats-Unis ont tenté de contrecarrer cette initiative : quelques semaines avant le rassemblement, ils ont promis, non sans poser plusieurs conditions importantes, d’abandonner leur rôle de supervision formelle de l’Internet Corporation for Assigned Names and Numbers (Icann), l’organisme qui administre certaines des fonctions vitales du réseau. L’opération a réussi. A l’issue du NETmundial, la Software and Information Industry Association (SIIA), établie aux Etats-Unis, s’est félicitée : « Les propos tenus sur la surveillance sont restés mesurés », et « cette rencontre n’a pas donné la part belle à ceux qui privilégient un contrôle intergouvernemental d’Internet, c’est-à-dire placé sous l’égide des Nations unies (9) ».

En dernière analyse, ce sont les conflits économico-géopolitiques et les réalignements naissants qui ont déterminé l’issue de la rencontre de São Paulo. Si le Brésil a rejoint le giron américain, la Russie ainsi que Cuba ont refusé de signer la résolution finale et souligné que le discours des Etats-Unis sur la « liberté d’Internet » sonnait désormais creux ; la délégation indienne s’est déclarée insatisfaite, ajoutant qu’elle ne donnerait son accord qu’après consultation de son gouvernement ; et la Chine est revenue à la charge, dénonçant la « cyberhégémonie » américaine (China Daily, 21 mai 2014). Cette opinion gagne du terrain. A la suite du NETmundial, le groupe des 77 plus la Chine a appelé les entités intergouvernementales à « discuter et examiner l’usage des technologies de l’information et de la communication pour s’assurer de leur entière conformité au droit international (10) », et exigé que soit mis un terme à la surveillance de masse extraterritoriale.

Ainsi, le conflit structurel sur la forme et la domination du capitalisme numérique s’accentue. Bien que la coalition disparate liguée contre le pouvoir et les grandes entreprises de la Silicon Valley ait pris une certaine ampleur, ces derniers restent déterminés à préserver leur hégémonie mondiale. Selon M. Kissinger, avocat notoire de la suprématie des Etats-Unis, les Américains doivent se demander : que cherchons-nous à empêcher, quel qu’en soit le prix, et tout seuls si nécessaire ? Que devons-nous chercher à accomplir, fût-ce en dehors de tout cadre multilatéral ? Fort heureusement, les Etats, les multinationales et leurs zélateurs ne constituent pas les seuls acteurs politiques. Soyons reconnaissants à M. Snowden de nous l’avoir rappelé.

On savait déjà que la Chine espionnait la France grâce à une station d’écoute installée sur le toit d’une annexe de l’ambassade de Chine à Chevilly Larue, en banlieue parisienne. La NSA américaine a, quant à elle, installé une station d’écoute sur le toit de l’ambassade des Etats-Unis, place de la Concorde, à quelques mètres de l’Elysée. Les fenêtres avec volets fermés que l’on peut voir sont en fait fausses, à la façon des villages Potemkine, créés afin de masquer leur pauvreté lors de la visite de l’impératrice Catherine II en Crimée en 1787… Cette station d’écoute qui ne cible pas que les Français, a sans doute été installée entre 2004 et 2005. Elle est opportunément située à seulement 350m du palais de l’Elysée, 450m du Ministère de l’Intérieur, 600m du Ministère de la Justice, 700m du Ministère des Affaires Etrangères et de l’Assemblée Nationale, et 950m du Ministère de la Défense (et on trouve également dans un rayon d’un kilomètre plusieurs ambassades et des entreprises stratégiques)… Cette pratique est évidemment courante dans le monde du renseignement. Les Israéliens et les Russes, notamment, s’en donnent à cœur joie, eux aussi. Mais les Américains n’ont, cette fois-ci, sans doute pas commis l’incroyable faute de confier à des entreprises locales les travaux de rénovation de leur ambassade. Comme à Moscou, il y a 50 ans. Ils avaient alors décidé de construire une nouvelle ambassade, dont les travaux furent confiés à des entreprises soviétiques. Résultat : l’ambassade se trouva truffée de micros et fut inutilisable. Il est vrai que les Soviétiques savaient y faire. Une anecdote : à l’époque gaulliste, l’ambassadeur de France à Moscou était tombé sous le charme d’une ravissante Soviétique qui travaillait bien entendu pour le KGB. Il fut filmé dans ses ébats en long et en large, si l’on ose dire. Le KGB tenta de le faire chanter. Il eut l’honnêteté de se dénoncer et fut derechef rapatrié en France. De Gaulle, qui ne manquait pas toujours d’humour, le convoqua et lui posa la question suivante : « Alors, on couche ? »

On savait déjà que la Chine espionnait la France grâce à une station d’écoute installée sur le toit d’une annexe de l’ambassade de Chine à Chevilly Larue, en banlieue parisienne. La NSA américaine a, quant à elle, installé une station d’écoute sur le toit de l’ambassade des Etats-Unis, place de la Concorde, à quelques mètres de l’Elysée. Les fenêtres avec volets fermés que l’on peut voir sont en fait fausses, à la façon des villages Potemkine, créés afin de masquer leur pauvreté lors de la visite de l’impératrice Catherine II en Crimée en 1787… Cette station d’écoute qui ne cible pas que les Français, a sans doute été installée entre 2004 et 2005. Elle est opportunément située à seulement 350m du palais de l’Elysée, 450m du Ministère de l’Intérieur, 600m du Ministère de la Justice, 700m du Ministère des Affaires Etrangères et de l’Assemblée Nationale, et 950m du Ministère de la Défense (et on trouve également dans un rayon d’un kilomètre plusieurs ambassades et des entreprises stratégiques)… Cette pratique est évidemment courante dans le monde du renseignement. Les Israéliens et les Russes, notamment, s’en donnent à cœur joie, eux aussi. Mais les Américains n’ont, cette fois-ci, sans doute pas commis l’incroyable faute de confier à des entreprises locales les travaux de rénovation de leur ambassade. Comme à Moscou, il y a 50 ans. Ils avaient alors décidé de construire une nouvelle ambassade, dont les travaux furent confiés à des entreprises soviétiques. Résultat : l’ambassade se trouva truffée de micros et fut inutilisable. Il est vrai que les Soviétiques savaient y faire. Une anecdote : à l’époque gaulliste, l’ambassadeur de France à Moscou était tombé sous le charme d’une ravissante Soviétique qui travaillait bien entendu pour le KGB. Il fut filmé dans ses ébats en long et en large, si l’on ose dire. Le KGB tenta de le faire chanter. Il eut l’honnêteté de se dénoncer et fut derechef rapatrié en France. De Gaulle, qui ne manquait pas toujours d’humour, le convoqua et lui posa la question suivante : « Alors, on couche ? »

del.icio.us

del.icio.us

Digg

Digg

El Gobierno estadounidense ha negado reiteradamente que esté realizando espionaje económico o industrial, del que acusa a China.

El Gobierno estadounidense ha negado reiteradamente que esté realizando espionaje económico o industrial, del que acusa a China. L’ensemble des simples individus de notre planète sont concernés, vous et moi, « Mr tout le monde ». Votre portable, vos courriels, vos pérégrinations sur internet, l’utilisation de vos cartes de crédit, le passage de votre voiture devant une caméra de surveillance……..tout cela est systématiquement compilé et stocké « pour toujours ».

L’ensemble des simples individus de notre planète sont concernés, vous et moi, « Mr tout le monde ». Votre portable, vos courriels, vos pérégrinations sur internet, l’utilisation de vos cartes de crédit, le passage de votre voiture devant une caméra de surveillance……..tout cela est systématiquement compilé et stocké « pour toujours ».